Tehdit aktörleri, önde gelen şirketlerdeki üst düzey yöneticileri hedef alan hesap ele geçirme saldırılarını gerçekleştirmek için EvilProxy adlı bir hizmet olarak kimlik avı (PhaaS) araç setini giderek daha fazla kullanıyor.

Proofpoint’e göre, devam eden bir karma kampanya, Mart ve Haziran 2023 arasında dünya çapında yüzlerce kuruluşa yaklaşık 120.000 kimlik avı e-postası göndererek binlerce Microsoft 365 kullanıcı hesabını hedeflemek için hizmetten yararlandı.

Güvenliği ihlal edilmiş yüzlerce kullanıcının yaklaşık %39’unun, CEO’lar (%9) ve CFO’lar (%17) dahil olmak üzere C düzeyindeki yöneticiler olduğu söyleniyor. Saldırılar, finansal varlıklara veya hassas bilgilere erişimi olan personeli de seçti. Güvenliği ihlal edilmiş tüm kullanıcıların en az %35’inde ek hesap korumaları etkinleştirilmiştir.

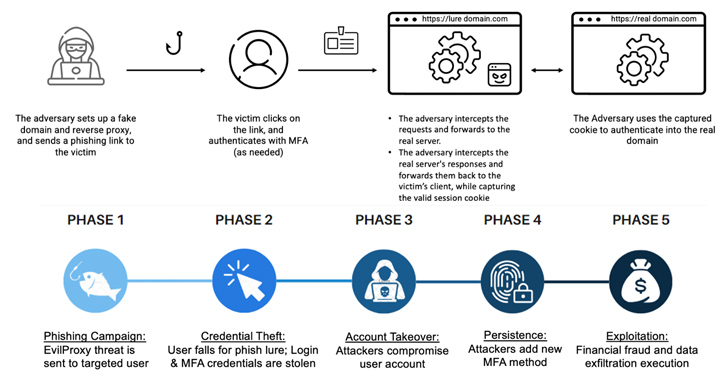

Kampanyalar, kuruluşlarda çok faktörlü kimlik doğrulamanın (MFA) artan benimsenmesine bir yanıt olarak görülüyor ve tehdit aktörlerini, ortadaki düşman (AitM) kimlik avı kitlerini sifona dahil ederek yeni güvenlik katmanlarını atlamak için taktiklerini geliştirmeye teşvik ediyor. kimlik bilgileri, oturum tanımlama bilgileri ve tek seferlik parolalar.

Kurumsal güvenlik firması, “Saldırganlar, kimlik avı yapılan bir kullanıcının üst düzey bir profil olup olmadığını gerçek zamanlı olarak doğru bir şekilde belirlemek ve daha az kazançlı kimlik avı yapılan profilleri göz ardı ederken hesaba anında erişim elde etmek için yeni gelişmiş otomasyon kullanıyor” dedi.

EvilProxy ilk olarak Eylül 2022’de Resecurity tarafından belgelendi ve Apple iCloud, Facebook, GoDaddy, GitHub, Google, Dropbox, Instagram, Microsoft, NPM, PyPI, RubyGems, Twitter, Yahoo ve Yandex ile ilişkili kullanıcı hesaplarını tehlikeye atma becerisini ayrıntılarıyla açıkladı. diğerleri.

Ayda 400 ABD dolarına abonelik olarak satılıyor, bu rakam Google hesapları için 600 ABD dolarına kadar çıkabiliyor.

PhaaS araç takımları, siber suç ekonomisinin bir evrimidir ve daha düşük teknik becerilere sahip suçluların geniş ölçekte, sorunsuz ve uygun maliyetli bir şekilde karmaşık kimlik avı saldırıları gerçekleştirmesine yönelik engeli azaltır.

Güvenlik araştırmacıları Shachar Gritzman, Moshe Avraham, Tim Kromphardt, Jake Gionet, “Günümüzde bir saldırganın ihtiyacı olan tek şey, bot algılama, proxy algılama ve coğrafi sınırlama gibi özelleştirilebilir seçeneklere sahip bir işaretle ve tıkla arabirimini kullanarak bir kampanya oluşturmaktır.” ve Eilon Bendet dedi.

“Bu nispeten basit ve düşük maliyetli arayüz, başarılı MFA kimlik avı etkinliği için bir taşkın kapısı açtı.”

En son saldırı dalgası, Adobe ve DocuSign gibi güvenilir hizmetler kılığına girerek alıcıları çok aşamalı bir yeniden yönlendirme zincirini etkinleştiren kötü amaçlı URL’lere tıklamaları için kandırarak onları Microsoft 365 benzeri bir oturum açma sayfasına götüren kimlik avı e-postalarıyla başlar. forma girilen bilgileri gizlice yakalamak için proxy.

Ancak ilginç bir şekilde, saldırılar kasıtlı olarak Türk IP adreslerinden gelen kullanıcı trafiğini meşru web sitelerine yönlendirerek atlıyor, bu da kampanya operatörlerinin ülke dışında olabileceğini gösteriyor.

Başarılı bir hesap ele geçirmesinin ardından, tehdit aktörü, kalıcı uzaktan erişim elde etmek ve yanal hareket gerçekleştirmek için iki faktörlü kimlik doğrulayıcı uygulaması gibi kendi MFA yöntemini ekleyerek kuruluşun bulut ortamında “yerlerini sağlamlaştırmak” için adımlar atıyor. ve kötü amaçlı yazılımların çoğalması.

Erişim, mali dolandırıcılık yapmak, gizli verileri çalmak veya güvenliği ihlal edilmiş kullanıcı hesaplarını diğer saldırganlara satmak için daha fazla paraya dönüştürülür.

Araştırmacılar, “Ters proxy tehditleri (ve özellikle EvilProxy) günümüzün dinamik ortamında güçlü bir tehdittir ve geçmişin daha az yetenekli kimlik avı kitlerini geride bırakmaktadır,” dedi ve “MFA bile sofistike buluta karşı gümüş bir kurşun değildir. temelli tehditler.”

“Bu saldırıların ilk tehdit vektörü e-posta tabanlı olsa da, nihai hedefleri değerli bulut kullanıcı hesaplarını, varlıklarını ve verilerini tehlikeye atmak ve bunlardan yararlanmaktır.”

Gelişme, Imperva’nın WhatsApp mesajlarıyla paylaşılan bubi tuzaklı bağlantılarla en az Mayıs 2022’den bu yana potansiyel hedefleri kandırmayı ve onların kredi kartı ve banka bilgilerini çalmayı amaçlayan Rusya menşeli bir kimlik avı kampanyasının ayrıntılarını açıklamasının ardından geldi.

Etkinlik, 48 dilde 340’tan fazla şirketin kimliğine bürünerek 800 farklı dolandırıcılık alanını kapsıyor. Bu, tanınmış bankaları, posta hizmetlerini, paket dağıtım hizmetlerini, sosyal medyayı ve e-ticaret sitelerini içerir.

Imperva, “Yüksek kaliteli, tek sayfalık bir uygulamadan yararlanarak, dolandırıcılar dinamik olarak meşru bir siteyi taklit eden inandırıcı bir web sitesi oluşturabildiler ve kullanıcıları yanlış bir güvenlik duygusuna kaptırdılar.”

eSentire tarafından tespit edilen bir başka sosyal mühendislik saldırısı varyasyonunda, kötü niyetli aktörlerin, kod adı HawkEyes olan .NET tabanlı kötü amaçlı yükleyiciyi dağıtmak amacıyla LinkedIn’deki pazarlama uzmanlarıyla iletişime geçtiği gözlemlendi. özellikle Facebook Business hesap bilgilerini toplamaya odaklanan hırsız.

eSentire araştırmacıları, “Ördek kuyruğunun Facebook Reklam ve İşletme hesaplarını hedef aldığı biliniyor” dedi. “Operatörler, Facebook Business hesaplarına e-posta adresleri eklemek için çalınan oturum açma verilerini kullanacak. E-postalar eklendiğinde, tehdit aktörünün kendilerine erişim izni verebileceği bir kayıt bağlantısı oluşturuluyor.”