Siber suçlular, Backdoor’u dağıtmak için meşru gibi görünen fatura e-postalarını silah haline getiren gelişmiş kimlik avı kampanyaları uyguluyor. XWorm, hassas kimlik bilgilerini çalabilen, tuş vuruşlarını kaydedebilen ve fidye yazılımı yükleyebilen tehlikeli bir uzaktan erişim truva atıdır (RAT).

Güvenlik araştırmacıları, işyeri güvenini istismar eden sosyal mühendislik taktiklerinin tehlikeli bir evrimini temsil eden, rutin iş yazışmaları olarak gizlenen Visual Basic Komut Dosyası eklerini kullanan aktif bir kötü amaçlı yazılım dağıtım operasyonunu ortaya çıkardı.

Saldırı, standart iş iletişimini taklit eden profesyonel görünümlü bir e-postayla başlıyor.

Alıcılar, doğrulama talep eden kibar bir dille tamamlanan, fatura işleme ve ödeme onaylarına atıfta bulunan konu satırlarına sahip mesajlar alırlar.

E-postada genellikle şöyle yazıyor: “Lütfen işleme koyduğumuz ve ödemenin yapıldığı faturaların listesini ekte bulabilirsiniz… Lütfen bunların tarafınıza alındığını inceleyin ve onaylayın.”

Ancak bazı tehlike işaretleri bu iletişimlerin sahtekarlık niteliğini anında ortaya çıkarıyor. Karşılama herhangi bir kişiselleştirme içermez, yalnızca alıcı adı olmayan genel bir “Merhaba” içerir.

İmza satırı, göndereni yalnızca “Hesap Yetkilisi” olarak tanımlar; meşru iş yazışmalarında yer alacak herhangi bir özel iletişim bilgisi, şirket bilgisi veya telefon numarası içermez.

En önemlisi, ekin, yirmi yılı aşkın süredir iş ortamlarında neredeyse geçerliliğini yitirmiş olan .vbs dosya uzantılı Visual Basic Komut Dosyası dosyalarını kullanmasıdır.

Başlangıçta 1990’ların sonu ve 2000’lerin başında bir Windows otomasyon aracı olarak tasarlanan VBS’nin yerini o zamandan beri PowerShell gibi daha modern kodlama dilleri aldı.

Günümüzde neredeyse tüm kurumsal e-posta ağ geçitleri, .vbs eklerini varsayılan olarak engeller çünkü açılır açılmaz kötü amaçlı kod çalıştırabilirler.

XWorm Tehditini Anlamak

Kurban ekli .vbs dosyasını açtığında, arka planda sessizce karmaşık bir enfeksiyon zinciri etkinleşiyor.

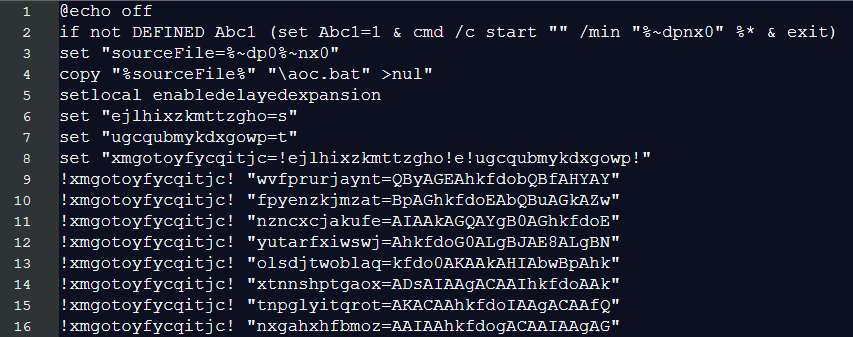

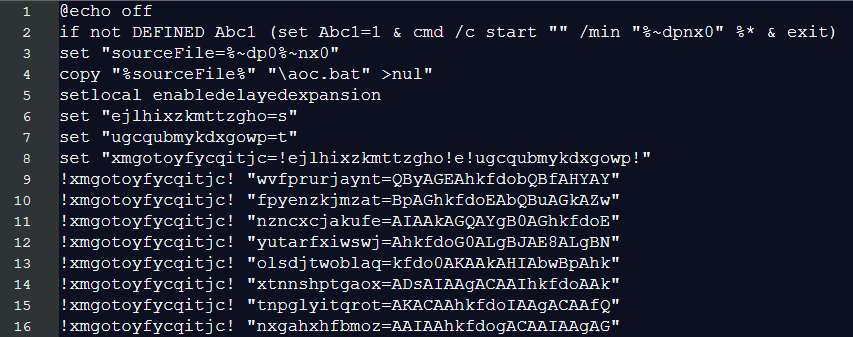

Kötü amaçlı komut dosyası, IrisBud.bat adlı bir toplu iş dosyasını Windows geçici dizinine bırakır ve bunu Windows Yönetim Araçları’nı (WMI) kullanarak çalıştırır.

Doldurma, kötü amaçlı yazılım yazarları tarafından, kötü amaçlı programlarının algılanmasını veya analiz edilmesini zorlaştırmak için kullanılan bir tekniktir.

Bu toplu iş dosyası, algılanmayı önlemek için kendisini hemen görünmez bir pencerede yeniden başlatır ve ardından kendisini kullanıcı profili dizinine aoc.bat olarak kopyalar.

Büyük ölçüde karmaşıklaştırılmış toplu komut dosyası, toplu iş dosyasının kendisinde gizli olan şifrelenmiş yük verilerinin kodunu çözen bir PowerShell komutunu başlatarak bir yükleyici işlevi görür.

Sabit kodlanmış anahtarlar ve GZip sıkıştırmasıyla AES şifrelemesini kullanan kötü amaçlı yazılım, yürütülebilir dosyaları paketinden çıkarır ve doğrudan sistem belleğine yükler. Bu teknik, disk dosyalarının geleneksel antivirüs taramasını atlayan, dosyasız saldırı olarak bilinen bir tekniktir.

Son yük, yeraltı forumlarında siber suçlulara satılan veya kiralanan ticari bir hizmet olarak kötü amaçlı yazılım (MaaS) platformu olan Backdoor.XWorm’dur. XWorm, saldırganlara virüslü makineler üzerinde tam uzaktan kontrol olanağı vererek şunları yapmalarını sağlar:

- Tarayıcılardan, uygulamalardan ve belgelerden dosya, parola ve kişisel verileri çalın.

- Kurban tarafından yazılan her tuş vuruşunu kaydedin, oturum açma kimlik bilgilerini ve hassas bilgileri yakalayın.

- Ekran yakalama ve web kamerası erişimi yoluyla kullanıcı etkinliğini izleyin.

- Dosyaları gasp amacıyla şifreleyen fidye yazılımları da dahil olmak üzere ek kötü amaçlı yazılım dağıtın.

- Gelecekteki kullanımlar için kalıcı arka kapı erişimini koruyun.

Tüm kötü amaçlı faaliyetler, görünür pencereler veya güvenlik uyarıları olmadan sessizce gerçekleşir; bu da, şüphelenmeyen kurbanların tespitini son derece zorlaştırır.

Uyarı İşaretlerini Tanıma

Güvenlik uzmanları, beklenmedik fatura e-postaları alındığında hemen şüphe uyandırması gereken birkaç kritik göstergeyi vurguluyor:

genel iletişim: Meşru ticari faturalar, belirli alıcı adlarını, ayrıntılı şirket bilgilerini, hesap numaralarını ve doğrudan iletişim bilgilerini içerir. Belirsiz selamlaşmalar ve “Muhasebe Görevlisi” veya “Finans Ekibi” gibi genel imzalar önemli tehlike işaretleridir.

Yürütülebilir ekler: Orijinal şirketler asla .exe, .vbs, .bat, .scr gibi uzantılara veya diğer yürütülebilir formatlara sahip dosyaları e-posta yoluyla göndermez. Meşru faturalar PDF belgeleri olarak gelir veya güvenli çevrimiçi portallar aracılığıyla erişilebilir.

Çift uzantılar: Saldırganlar genellikle Windows dosya uzantıları gizlendiğinde “invoice.pdf” olarak görünen “invoice.pdf.vbs” gibi adları kullanarak kötü amaçlı dosya türlerini gizler. Kullanıcıların bu aldatmacaları tespit edebilmeleri için Windows Explorer’da dosya uzantılarının görüntülenmesini etkinleştirmeleri gerekmektedir.

İstenmeyen istekler: Bir fatura veya ödeme bildirimi beklemiyorsanız, şüpheli e-postayı yanıtlayarak değil, bilinen, güvenilir iletişim bilgileri aracılığıyla sözde gönderenle iletişim kurarak bildirimin gerçekliğini doğrulayın.

Koruma Stratejileri

Siber güvenlik uzmanları çok katmanlı bir savunma yaklaşımı önermektedir:

Yürütülebilir ekleri engelleyen ve iletiler kullanıcı gelen kutularına ulaşmadan önce bilinen kötü amaçlı yazılım imzalarını tarayan kapsamlı e-posta filtrelemeyi etkinleştirin.

Dosyasız saldırıları ve RAT bulaşmalarının göstergesi olan davranışsal anormallikleri tespit edebilen web koruma modülleriyle gerçek zamanlı kötü amaçlı yazılımdan koruma çözümlerini dağıtın.

Çalışanları kimlik avı taktikleri, sosyal mühendislik teknikleri ve beklenmedik iletişimlere yönelik uygun doğrulama prosedürleri hakkında eğitmek için güvenlik farkındalığı eğitimi uygulayın.

Kullanıcıların belge gibi görünmeye çalışan gizlenmiş yürütülebilir dosyaları tanımlayabilmesi için Windows’u dosya uzantılarını gösterecek şekilde yapılandırın.

Visual Basic Script gibi eski saldırı vektörlerinin yeniden canlanması, siber suçluların güncelliğini yitirmiş teknolojilerden yararlanmaya devam ettiğini gösteriyor çünkü pek çok kuruluş “modası geçmiş” tehditlere karşı savunmaya öncelik vermiyor.

XWorm enfeksiyonları sistemin tamamen tehlikeye atılmasına, veri hırsızlığına ve fidye yazılımı dağıtımına yol açabileceğinden, görünürdeki karmaşıklıklarına bakılmaksızın tüm e-posta tabanlı tehditlere karşı dikkatli olunması kurumsal güvenlik açısından temel olmaya devam ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.