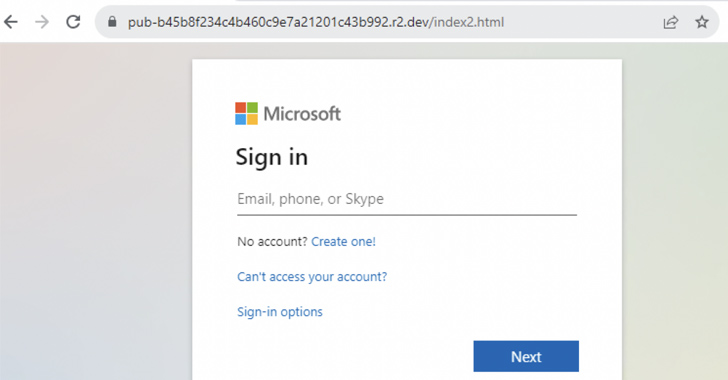

Tehdit aktörlerinin kimlik avı sayfalarını barındırmak için Cloudflare R2’yi kullanmaları, son altı ayda 61 kat artışa tanık oldu.

Netskope güvenlik araştırmacısı Jan Michael, “Adobe, Dropbox ve diğer bulut uygulamalarını hedefleyen bazı sayfalar olmasına rağmen, kimlik avı kampanyalarının çoğu Microsoft oturum açma kimlik bilgilerini hedefliyor” dedi.

Amazon Web Service S3, Google Cloud Storage ve Azure Blob Storage’a benzeyen Cloudflare R2, bulut için bir veri depolama hizmetidir.

Microsoft OneDrive, Squarespace, GitHub, SharePoint ve Weebly ilk beş sırayı alırken, kötü amaçlı yazılımların indirildiği bulut uygulamalarının toplam sayısı 167’ye yükseldi.

Netskope tarafından belirlenen kimlik avı kampanyaları, Cloudflare R2’yi yalnızca statik kimlik avı sayfalarını dağıtmak için kötüye kullanmakla kalmıyor, aynı zamanda şirketin bir CAPTCHA ikamesi olan Turnike teklifinden de yararlanarak bu tür sayfaları tespit edilmekten kaçınmak için bot önleyici engellerin arkasına yerleştiriyor.

Bunu yaparken, CAPTCHA testi başarısızlıkla sonuçlandığı için urlscan.io gibi çevrimiçi tarayıcıların gerçek kimlik avı sitesine ulaşmasını engeller.

Ek bir algılama kaçırma katmanı olarak, kötü amaçlı siteler, içeriği yalnızca belirli koşullar karşılandığında yüklemek üzere tasarlanmıştır.

Michael, “Kötü niyetli web sitesi, yönlendiren sitenin gerçek kimlik avı sayfasını görüntülemek için URL’deki bir karma simgesinden sonra bir zaman damgası eklemesini gerektiriyor” dedi. “Öte yandan, yönlendiren site, kendisine parametre olarak iletilen bir kimlik avı sitesi gerektiriyor.”

Yönlendiren siteye herhangi bir URL parametresi iletilmemesi durumunda, ziyaretçiler www.google’a yönlendirilir.[.]com.

Bu gelişme, siber güvenlik şirketinin, kullanıcıların bankacılık ve Microsoft 365 kimlik bilgilerinin yanı sıra Telegram’ın Bot API’si aracılığıyla kart ödeme ayrıntılarını çalmak için AWS Amplify’daki sahte oturum açma sayfalarını barındıran bir kimlik avı kampanyasının ayrıntılarını açıklamasından bir ay sonra geldi.