Yeni bir siber saldırı kampanyası, öncelikle Avustralya, Polonya ve Belçika’da bulunan güvenliği ihlal edilmiş Windows sistemlerinden NTLMv2 karmalarını yağmalamak için meşru bir kırmızı ekip aracıyla ilişkili PowerShell komut dosyasından yararlanıyor.

Etkinliğe Zscaler ThreatLabz tarafından Steal-It adı verildi.

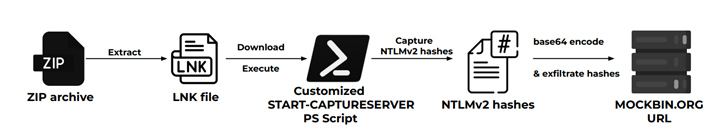

Güvenlik araştırmacıları Niraj Shivtarkar ve Avinash Kumar, “Bu kampanyada, tehdit aktörleri, Nishang’ın Start-CaptureServer PowerShell betiğinin özelleştirilmiş sürümlerini kullanarak, çeşitli sistem komutlarını yürüterek ve alınan verileri Mockbin API’leri aracılığıyla dışarı sızdırarak NTLMv2 karmalarını çalıyor ve sızdırıyor.” dedi.

Nishang, saldırı güvenliği, sızma testi ve kırmızı ekip oluşturmaya yönelik PowerShell komut dosyaları ve yüklerinden oluşan bir çerçeve ve koleksiyondur.

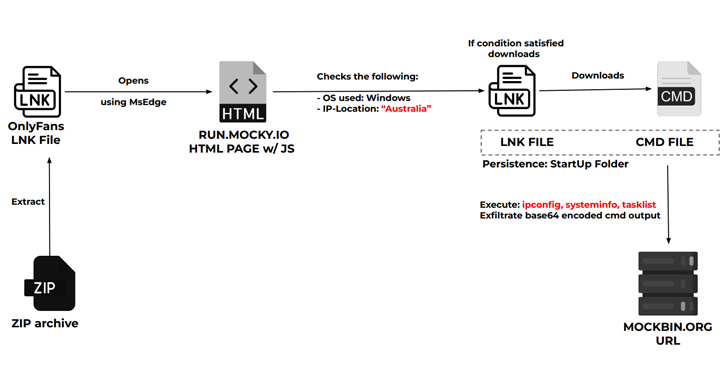

Saldırılar beşe kadar farklı enfeksiyon zincirinden yararlanıyor, ancak hepsi coğrafi sınırlama tekniklerini kullanarak belirli hedeflere sızmak için başlangıç noktası olarak ZIP arşivleri içeren kimlik avı e-postalarından yararlanıyor.

- NTLMv2 hash enfeksiyon zincirini çalıyorNTLMv2 karmalarını toplamak için yukarıda belirtilen Start-CaptureServer PowerShell betiğinin özel bir sürümünü kullanan

- Enfeksiyon zincirini çalan sistem bilgileriOnlyFans, Avustralyalı kullanıcıları sistem bilgilerini çalan bir CMD dosyasını indirmeye teşvik ediyor

- Hayranlık verici whoami enfeksiyon zinciriPolonyalı kullanıcıları whoami komutunun sonuçlarını sızdıran bir CMD dosyası indirmeye ikna etmek için Ukrayna ve Rus Fansly modellerinin müstehcen görüntülerini kullanan .

- Windows güncelleme enfeksiyon zinciriGörev listesi ve sistem bilgileri gibi komutları çalıştırmak için tasarlanmış sahte Windows güncelleme komut dosyalarıyla Belçika kullanıcılarını hedef alan .

Son saldırı sekansının, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) tarafından Mayıs 2023’te ülkedeki devlet kurumlarına yönelik bir APT28 kampanyası kapsamında vurgulandığını belirtmekte fayda var.

Çok Savunmasız: Kimlik Saldırısı Yüzeyinin Durumunun Ortaya Çıkarılması

MFA’yı başardınız mı? PAM’mi? Hizmet hesabı koruması? Kuruluşunuzun kimlik tehditlerine karşı gerçekte ne kadar donanımlı olduğunu öğrenin

Becerilerinizi Güçlendirin

Bu durum, Çal-It kampanyasının aynı zamanda Rus devleti destekli tehdit aktörünün işi olma ihtimalini de artırıyor.

Araştırmacılar, “Tehdit aktörlerinin özel PowerShell komut dosyaları ve ZIP arşivlerindeki LNK dosyalarının stratejik kullanımı, teknik uzmanlıklarını öne çıkarıyor” dedi. “Dosyaların İndirilenler klasöründen Başlangıç klasörüne taşınması ve yeniden adlandırılmasıyla sürdürülen kalıcılık, tehdit aktörlerinin uzun süreli erişim konusundaki kararlılığının altını çiziyor.”