Arka kapı kötü amaçlı yazılımlarına sahip sistemlere sızmak için Microsoft Ortak Konsol Belgesi (.MSC) dosyalarından yararlanan FLUX#CONSOLE adlı yeni bir kampanya gün ışığına çıktı.

Kampanya, kimlik avı tekniklerinin artan karmaşıklığını ve daha az bilinen Windows özelliklerinden yararlanılmasını sergiliyor.

FLUX#CONSOLE Kampanyası

FLUX#CONSOLE kampanyası, kötü amaçlara sahip çok aşamalı bir saldırı olarak tanımlandı.

Tehdit aktörleri, MSC dosyalarını kullanarak birçok geleneksel antivirüs (AV) sistemini atlıyor ve oldukça karmaşık arka kapı verileri sağlıyor.

Bu strateji, yıllardır kimlik avı kampanyalarının ayırt edici özelliği olan LNK dosyalarının kötüye kullanılmasından farklı bir strateji gibi görünüyor. Bu kampanyanın temel yönleri şunlardır:

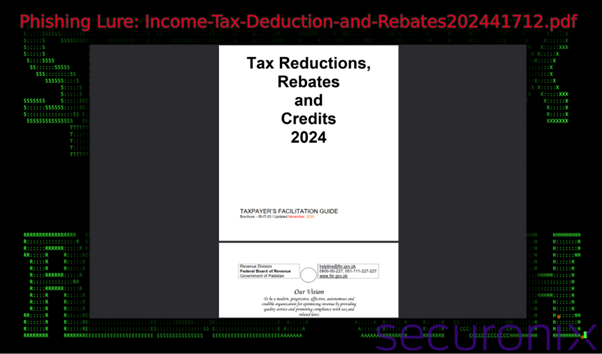

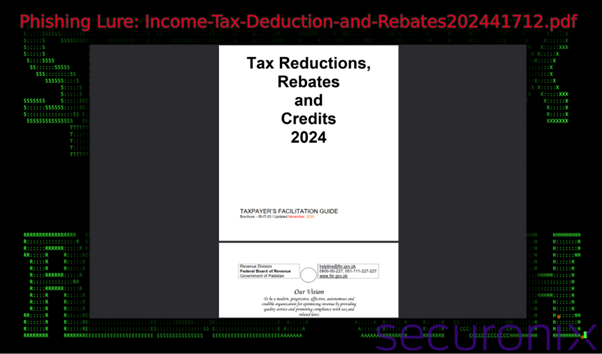

- Vergi Temalı Kimlik Avı Yemleri: E-postalar, kullanıcıları vergiyle ilgili makul belgeleri açmaları için kandırır.

- Gelişmiş Gizleme: Saldırganlar, tespit edilmesini engellemek için JavaScript’ten gizli DLL’lere kadar çok sayıda gizleme katmanı kullanır.

- DLL Yan Yükleme: Kötü amaçlı kod yürütmek için Dism.exe gibi meşru Windows uygulamalarının kullanılması.

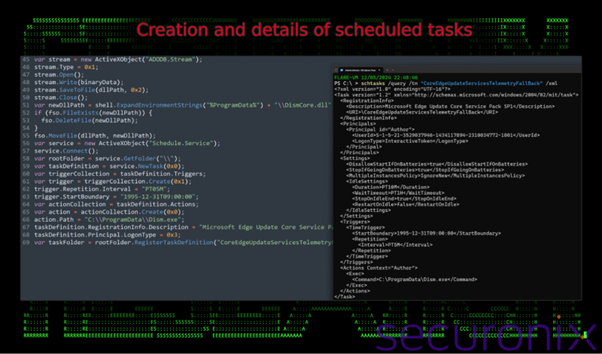

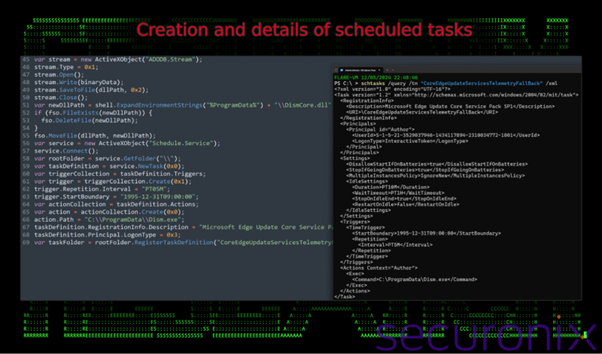

- Kalıcılık Mekanizmaları: Zamanlanmış görevler, sistem yeniden başlatıldıktan sonra bile kötü amaçlı yazılımın etkin kalmasını sağlar.

Bu teknikler, siber suçluların tespitten kaçmak ve kalıcı erişim sağlamak için ne kadar çaba harcadığını toplu olarak göstermektedir.

2024 MITRE ATT&CK Evaluation Results Released for SMEs & MSPs -> Download Free Guide

Saldırı Nasıl Çalışır?

Adım 1: Kimlik Avı Yemi

Securonix raporuna göre saldırı, doğrudan kötü amaçlı bir ek veya bağlantı içeren bir kimlik avı e-postasıyla başlıyor. Ek, vergi belgesi gibi meşru bir dosya gibi görünüyor.

Bu durumda “Gelir-Vergi-Kesinti-ve-İndirimler202441712.pdf” gibi dosya adları kullanılıyor. Aldatıcı .MSC dosyası, dosya uzantılarının varsayılan olarak gizlendiği bir Windows özelliğini kullanarak PDF olarak görünerek kullanıcıları daha da kandırıyor.

Adım 2: MSC Dosyasının Yürütülmesi

Microsoft Common Console Belgesi (.MSC) dosyaları, yönetim ayarlarını yapılandırmak için kullanılan yasal Windows araçlarıdır. Ancak bu kampanyada saldırganlar, gömülü komut dosyalarını veya komutları yürütme yeteneklerinden yararlanıyor.

- Kullanıcılar .MSC dosyasını çift tıklattıklarında, meşru mmc.exe işlemi kisvesi altında kötü amaçlı JavaScript veya VBScript yürütülür.

- Dosya ayrıca pencereleri küçülterek ve gelişmiş gizleme kullanarak etkinliğini de gizler.

Adım 3: Yük Teslimatı

.MSC dosyası hem yükleyici hem de bırakıcı görevi görür. İki dağıtım mekanizmasından birini başlatır:

- .MSC dosyasının içine gömülüdür.

- Uzak bir sunucudan indirildi.

Her iki durumda da, kötü amaçlı bir veriyi şu şekilde iletir: DLL dosyası Meşru Dism.exe işlemi aracılığıyla dışarıdan yüklenen DismCore.dll adlı.

Adım 4: Kalıcılık

Kötü amaçlı yazılım aktif hale geldikten sonra zamanlanmış görevler oluşturarak kalıcılık sağlar. Örneğin, kötü amaçlı Dism.exe dosyasını her beş dakikada bir çalıştırmak için “CoreEdgeUpdateServicesTelemetryFallBack” adlı bir görev oluşturulur ve kötü amaçlı yazılımın çalışmaya devam etmesi sağlanır.

Microsoft Yönetim Konsolu (MMC) ek bileşen dosyaları (.MSC), genellikle BT yöneticileri tarafından kullanılır ve genellikle kötü amaçlı olarak algılanmaz. Saldırganlar bu güven faktörünü istismar eder. Bir .MSC dosyasını açarken:

- Meşru mmc.exe işlemi tetiklenir.

- Gömülü kötü amaçlı kod, bir yönetim aracı görünümü altında göze çarpmadan çalışır.

Ayrıca, .MSC dosyaları JavaScript veya VBScript gibi komut dosyalarını barındırabildiğinden, kötü amaçlı yüklerin yürütülmesi için esnek ancak güçlü bir ortam sunar.

Gizleme Teknikleri

FLUX#CONSOLE kampanyası en ileri gizleme yöntemlerini kullanıyor:

- JavaScript Katmanları: İlk komut dosyası karmaşıktır ve genellikle kötü amaçlı yazılım yürütme komutlarını gizler. Davranışını analiz etmek için birden fazla şifre çözme adımı gerekir.

- Base64 ve Hex Kodlama: Yükler, statik algılamayı önlemek için kodlanmıştır.

- DLL Gizleme: DismCore.dll’nin son verisi bile analistlerin kafasını karıştıracak çeşitli gereksiz kod rutinleri içeriyor.

Bu taktikler, geleneksel güvenlik araçlarının kötü amaçlı yazılımları tespit etmesini ve engellemesini zorlaştırıyor.

Sisteme girdikten sonra arka kapı:

- Uzak bir Komuta ve Kontrol (C2) sunucusuyla iletişim kurarak şifreli istekler ve yanıtlar gönderir.

- Hassas verileri sızdırabilir.

- Saldırganlara yanal hareket potansiyeli sağlayarak kurumsal ağların daha fazla tehlikeye atılmasına olanak tanır.

Araştırmacılar saldırıyı 24 saat içinde kesintiye uğratsa da ihlalin ciddiyeti, modern uç nokta savunmalarındaki güvenlik açıklarını ortaya koyuyor.

FLUX#CONSOLE kampanyası siber güvenlik topluluğu için bir uyandırma çağrısı görevi görüyor. Saldırganlar, .MSC dosyaları gibi güvenilir araçlardan yararlanarak ve gelişmiş gizleme tekniklerinden yararlanarak geleneksel savunmalardan kaçmaya devam ediyor.

Bu tür kampanyalar geliştikçe, siber suçluların önünde kalabilmek için sağlam güvenlik çözümleri ve proaktif tehdit istihbaratı hayati önem taşıyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin