Mali motivasyona sahip bir tehdit aktörünün bir kişi olduğu ortaya çıktı ilk erişim komisyoncusu (IAB), diğer saldırganların fidye yazılımı gibi devam eden saldırılar gerçekleştirmesi için güvenliği ihlal edilmiş kuruluşlara erişim satıyor.

SecureWorks Karşı Tehdit Birimi (CTU), Peygamber Örümcek (CrowdStrike) ve UNC961 (Mandiant) isimleriyle de bilinen e-suç grubuna Gold Melody adını verdi.

Siber güvenlik şirketi, “Finansal motivasyona sahip bu grup, en az 2017’den beri faaliyet gösteriyor ve yama yapılmamış internete bakan sunuculardaki güvenlik açıklarından yararlanarak kuruluşların güvenliğini tehlikeye atıyor” dedi.

“Kurban bilimi, devlet destekli bir tehdit grubu tarafından casusluk, yıkım veya düzeni bozma amacıyla yürütülen hedefli bir kampanyadan ziyade, finansal kazanç amaçlı fırsatçı saldırıları akla getiriyor.”

Gold Melody daha önce JBoss Messaging (CVE-2017-7504), Citrix ADC (CVE-2019-19781), Oracle WebLogic (CVE-2020-14750 ve CVE-2020-14882), GitLab (CVE-2020-14882) güvenlik açıklarından yararlanan saldırılarla ilişkilendirilmişti. CVE-2021-22205), Citrix ShareFile Depolama Bölgeleri Denetleyicisi (CVE-2021-22941), Atlassian Confluence (CVE-2021-26084), ForgeRock AM (CVE-2021-35464) ve Apache Log4j (CVE-2021-44228) sunucular.

Siber suç grubunun, 2020 ortalarından itibaren Kuzey Amerika, Kuzey Avrupa ve Batı Asya’daki perakende, sağlık, enerji, finansal işlemler ve yüksek teknoloji kuruluşlarına saldırılar düzenleyerek mağduriyet ayak izini genişlettiği gözlemlendi.

Mandiant, Mart 2023’te yayınlanan bir analizde, “UNC961 izinsiz giriş faaliyetinin birçok durumda, farklı takip aktörleri tarafından Maze ve Egregor fidye yazılımının yayılmasından önce gerçekleştiğini” söyledi.

Ayrıca grubu “ilk erişim operasyonlarında fırsatçı açıdan becerikli” olarak tanımladı ve “kamuya açık yararlanma kodunu kullanarak yakın zamanda açıklanan güvenlik açıklarından yararlanarak ilk erişimi sağlamak için uygun maliyetli bir yaklaşım kullandığını” belirtti.

Web kabukları, yerleşik işletim sistemi yazılımı ve kamuya açık yardımcı programlardan oluşan çeşitli cephaneliğe güvenmenin yanı sıra, GOTROJ (aka MUTEPUT), BARNWORK, HOLEDOOR, DARKDOOR gibi özel uzaktan erişim truva atlarını (RAT’lar) ve tünel açma araçlarını kullandığı bilinmektedir. AUDITUNNEL, HOLEPUNCH, LIGHTBUNNY ve HOLERUN, isteğe bağlı komutları yürütmek, sistem bilgilerini toplamak ve sabit kodlanmış bir IP adresiyle ters bir tünel oluşturmak için kullanılır.

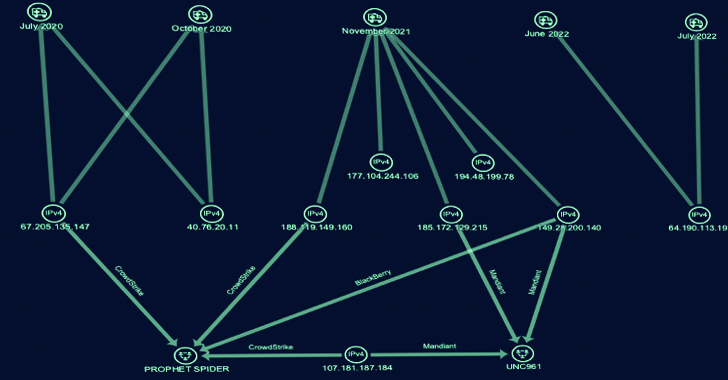

Gold Melody’yi Temmuz 2020 ile Temmuz 2022 arasındaki beş saldırıyla ilişkilendiren Secureworks, bu saldırıların Oracle E-Business Suite (CVE-2016-0545), Apache Struts’u (CVE-) etkileyenler de dahil olmak üzere farklı bir dizi kusurun kötüye kullanılmasını gerektirdiğini söyledi. İlk erişimi elde etmek için 2017-5638), Sitecore XP (CVE-2021-42237) ve Flexera FlexNet (CVE-2021-4104).

SaaS Güvenliğini Yükseltme: ITDR ve SSPM için Kapsamlı Bir Kılavuz

ITDR’nin tehditleri nasıl tanımlayıp azalttığına ilişkin eyleme geçirilebilir bilgilerle bir adım önde olun. Kimliğinizin ihlal edilemez kalmasını sağlamada SSPM’nin vazgeçilmez rolü hakkında bilgi edinin.

Becerilerinizi Güçlendirin

Başarılı bir dayanak noktası, kalıcılık için web kabuklarının konuşlandırılması ve ardından enfeksiyon zincirinde kullanılan araçları hazırlamak için ele geçirilen ana bilgisayarda dizinler oluşturulmasıyla sağlanır.

Şirket, “Gold Melody, kurbanın ortamını anlamak için önemli miktarda tarama yapıyor” dedi. “Tarama, erişim elde edildikten kısa bir süre sonra başlıyor ancak izinsiz giriş boyunca tekrarlanıyor ve devam ediyor.”

Keşif aşaması, kimlik bilgilerinin toplanması, yanal hareket ve veri sızmasının yolunu açar. Bununla birlikte, beş saldırının tümü sonuçta başarısız oldu.

Şirket, “Gold Melody, diğer tehdit aktörlerine erişim satan, finansal motivasyona sahip bir IAB görevi görüyor” dedi. “Alıcılar daha sonra, muhtemelen fidye yazılımı dağıtımı yoluyla şantaj yoluyla erişimden para kazanıyor.”

“Erişim için internete yönelik yama yapılmamış sunuculardaki güvenlik açıklarından yararlanmaya olan güveni, güçlü yama yönetiminin önemini güçlendiriyor.”