Kimsuky, kötü amaçlı bir tarayıcı uzantısı kullanarak web posta hesaplarına göz atan Google Chrome veya Microsoft Edge kullanıcılarının e-postalarını çaldığı için izlenen Kuzey Kore destekli bir tehdit grubu.

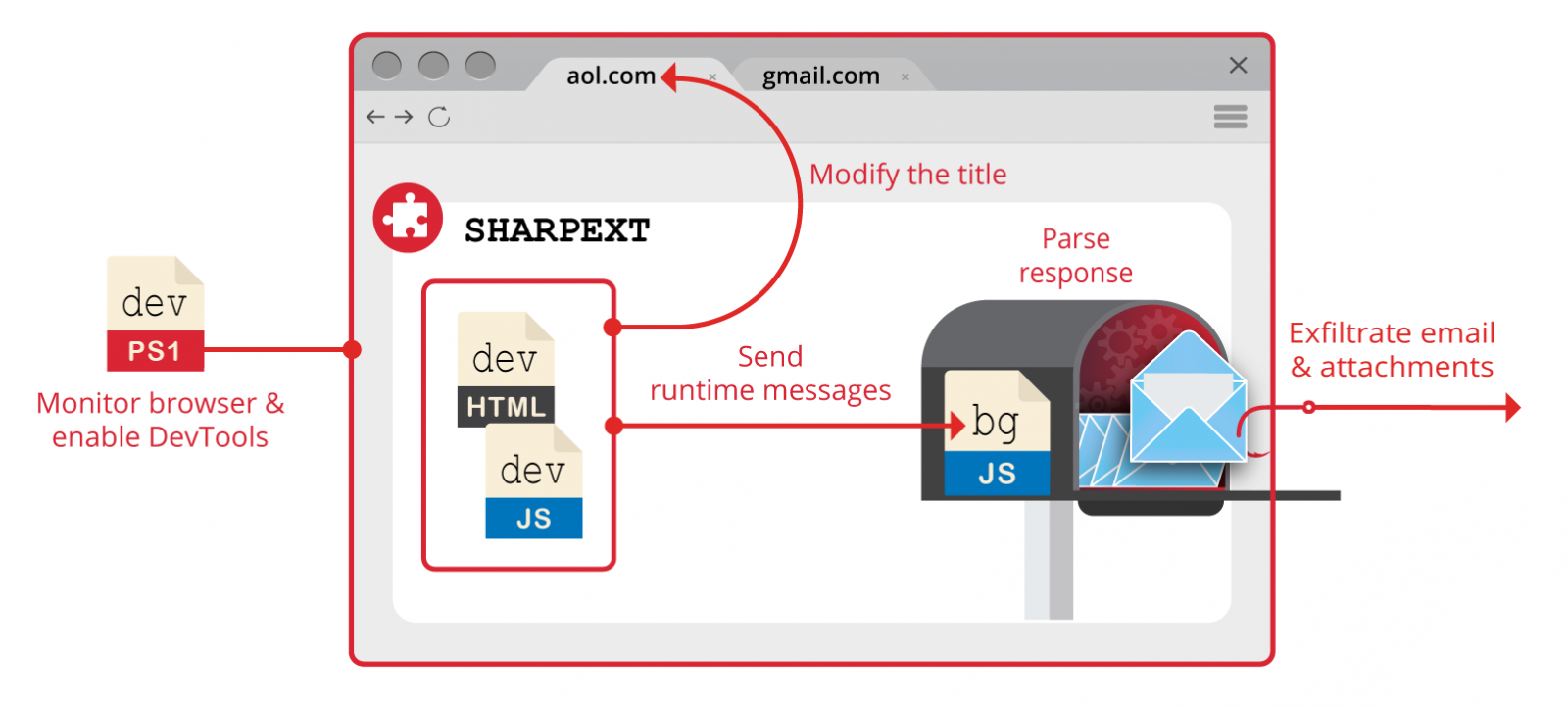

Eylül ayında bu kampanyayı fark eden Volexity araştırmacıları tarafından SHARPEX olarak adlandırılan uzantı, üç Chromium tabanlı web tarayıcısını (Chrome, Edge ve Whale) destekliyor ve Gmail ve AOL hesaplarından posta çalabiliyor.

Saldırganlar, ‘Tercihler’ ve ‘Güvenli Tercihler’ dosyalarını kötü amaçlı yazılımın komut ve kontrol sunucusundan indirilenlerle değiştirerek özel bir VBS komut dosyası kullanarak hedefin sistemini tehlikeye attıktan sonra kötü amaçlı uzantıyı yükler.

Yeni tercih dosyaları virüslü cihaza indirildiğinde, web tarayıcısı otomatik olarak SHARPEXT uzantısını yükler.

Volexity Perşembe günü yaptığı açıklamada, “Kötü amaçlı yazılım, bir kurbanın web posta hesabındaki verileri gezinirken doğrudan inceler ve sızdırır” dedi.

“Keşfinden bu yana, uzantı gelişti ve şu anda dahili sürüm oluşturma sistemine dayalı olarak 3.0 sürümünde.”

Volexity olarak daha fazla meydana çıkarmak Bugün, bu son kampanya, SHARPEX’i “dış politika, nükleer ve stratejik çıkarları olan diğer kişilere yönelik hedefli saldırılarda” kullandığı için önceki Kimsuky saldırılarıyla aynı hizada.

Gizli ve son derece etkili saldırılar

Hedefin e-postaları çalmak için zaten oturum açmış oturumundan yararlanarak, saldırı kurbanın e-posta sağlayıcısı tarafından algılanmadan kalır ve bu nedenle tespit edilmesi imkansız değilse de çok zor hale gelir.

Ayrıca, uzantının iş akışı, kurbanların hesaplarında herhangi bir şüpheli etkinlik uyarısını tetiklemeyecektir, bu da, uyarılar için web posta hesabının durum sayfasını kontrol ederek kötü amaçlı etkinliğin keşfedilmemesini sağlar.

Kuzey Koreli tehdit aktörleri, aşağıdaki komutları kullanarak geniş bir bilgi yelpazesi toplamak için SHARPEX’i kullanabilir:

- Yinelenenlerin yüklenmediğinden emin olmak için kurbandan daha önce toplanan e-postaları listeleyin. Bu liste, SHARPEX yürütülürken sürekli olarak güncellenir.

- Kurbanın daha önce iletişim kurduğu e-posta alanlarını listeleyin. Bu liste, SHARPEX yürütülürken sürekli olarak güncellenir.

- Kurbandan e-posta toplarken göz ardı edilmesi gereken e-posta gönderenlerin kara listesini toplayın.

- Kurban tarafından görüntülenen tüm alan adlarının listesine bir alan ekleyin.

- Uzak sunucuya yeni bir ek yükleyin.

- Gmail verilerini uzak sunucuya yükleyin.

- Saldırganın yorumu; sızdırılacak bir ek listesi alın.

- AOL verilerini uzak sunucuya yükleyin.

Bu, Kuzey Koreli APT grubunun, hedeflerin ihlal edilen sistemlerinden gizli verileri toplamak ve sızdırmak için tarayıcı uzantılarını ilk kez kullanışı değil.

Netscout’un ASERT Ekibinin Aralık 2018’de söylediği gibi, Kimsuky tarafından düzenlenen bir hedef odaklı kimlik avı kampanyası, en az Mayıs 2018’den bu yana birden fazla üniversitede çok sayıda akademik varlığı hedef alan saldırılarda kötü niyetli bir Chrome uzantısını zorladı.

CISA ayrıca grubun taktiklerine, tekniklerine ve prosedürlerine (TTP’ler) odaklanan bir uyarı yayınladı ve grubun kurbanların web tarayıcılarından kimlik bilgilerini ve çerezleri çalmak için kötü niyetli tarayıcı uzantıları kullandığını vurguladı.