Shuyal Stealer, yakın zamanda ortaya çıkarılan ve geleneksel tarayıcı hedefli kötü amaçlı yazılımların sınırlarını zorlayan bir bilgi hırsızıdır.

Chrome ve Edge gibi popüler platformlara odaklanan çoğu varyanttan farklı olarak Shuyal, 19 farklı tarayıcıyı hedefleyerek kapsamını önemli ölçüde genişletiyor ve veri toplama yetenekleri açısından onu çok daha çok yönlü ve tehlikeli hale getiriyor.

Shuyal, tarayıcıda saklanan kimlik bilgilerinin olağan şekilde çalınmasının ötesinde, derin sistem keşifleri gerçekleştirir; disk sürücüleri, giriş çevre birimleri ve ekran yapılandırmaları hakkında ayrıntılı ayrıntılar toplar.

Aynı zamanda ekran görüntülerini ve pano içeriklerini yakalıyor, Discord tokenlarını kendi taşıma alanına ekliyor ve her şeyi bir Telegram bot altyapısı üzerinden kanalize ederek onu son derece verimli ve gizli bir sızma aracı haline getiriyor.

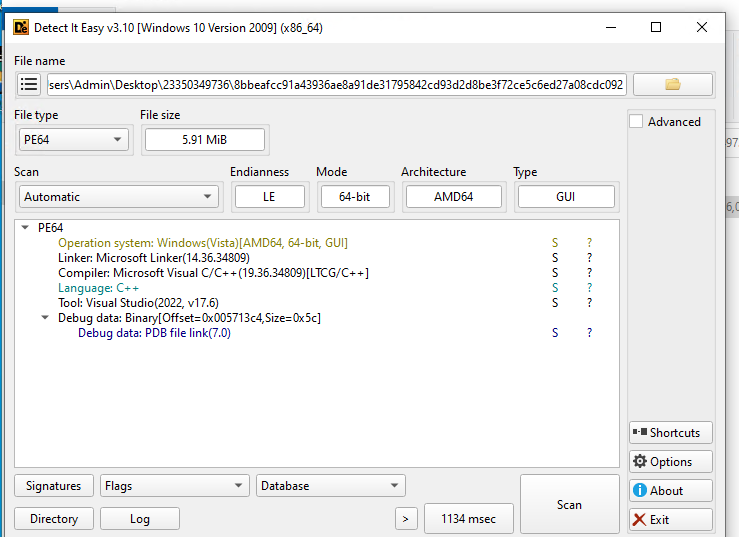

Shuyal Stealer, gizlenmiş bir ikili dosyaya derlenmiş 64 bit C++ yürütülebilir dosyası olarak teslim edilir. Bütünlük karmaları MD5: 9523086ab1c3ab505f3dfd170672af1e ve SHA-256: 8bbeafcc91a43936ae8a91de31795842cd93d2d8be3f72ce5c6ed27a08cdc092’dir.

PDB yolundaki benzersiz bir tanımlayıcı, “Shuyal” adının ortaya çıkmasına neden oldu. Kötü amaçlı yazılım, yürütüldükten sonra aşağıdaki gibi Windows Yönetim Araçları (WMI) komutlarından yararlanır:

textwmic diskdrive get model, serialnumber

wmic path Win32_Keyboard get Description, DeviceID

ayrıntılı donanım parmak izlerini çıkarmak için. Bu keşif yalnızca disk sürücüsü özelliklerini ve giriş cihazı tanımlayıcılarını haritalandırmakla kalmıyor, aynı zamanda görüntüleme kurulumlarının envanterini de çıkarıyor ve Shuyal’in taktiklerini her kurbanın ortamına göre uyarlamasına olanak tanıyor.

Kimlik bilgisi toplama, tarayıcıda depolanan SQLite veritabanlarına karşı hedeflenen bir SQL sorgusuyla başlar:

textSELECT origin_url, username_value, password_value FROM logins

Bu komut, kayıtlı kimlik bilgilerini Chrome, Edge, Tor, Brave, Opera, Opera GX, Yandex, Vivaldi, Chromium, Waterfox, Epic, Comodo, Slimjet, Coc Coc, Maxthon, 360 Tarayıcı, Falkon ve daha az bilinen iki tür tarayıcıdan alır.

Bu geniş ağı kullanarak Shuyal, farklı platformlar ve bölgelerde hesap uzlaşması potansiyelini en üst düzeye çıkarıyor.

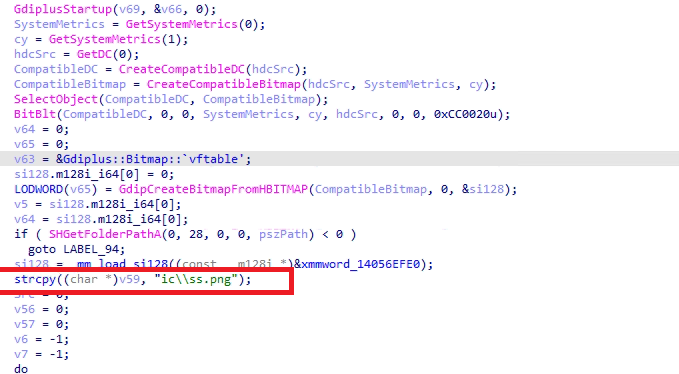

Ayrıca OpenClipboard ve GetClipboardData API’leri aracılığıyla pano metnini yakalar, GdiplusStartup, BitBlt ve GdipSaveImageToFile kullanarak ekran görüntülerini kaydeder ve tüm standart istemci kurulumlarından Discord belirteçlerini çıkarır.

Enfeksiyon, Kaçınma ve Kalıcılık

Shuyal’in enfeksiyon zinciri, toplanan verileri hazırlamak için bir “çalışma zamanı” dizini oluşturan kötü amaçlı bir yürütülebilir dosyayla başlıyor.

Daha sonra bir PowerShell betiği bu dizini bir ‘runtime.zip’ arşivine sıkıştırır ve bu arşiv, sabit kodlanmış bir bot belirteci ve sohbet kimliği kullanılarak Telegram’ın Bot API’si üzerinden süzülür.

Süzme işlemi tamamlandıktan sonra, kötü amaçlı yazılım, hem sıkıştırılmış arşiv hem de kalan tarayıcı veritabanı dosyaları da dahil olmak üzere izleri kendi kendine silmek için bir “util.bat” toplu iş dosyası kullanır ve böylece adli ayak izlerini en aza indirir.

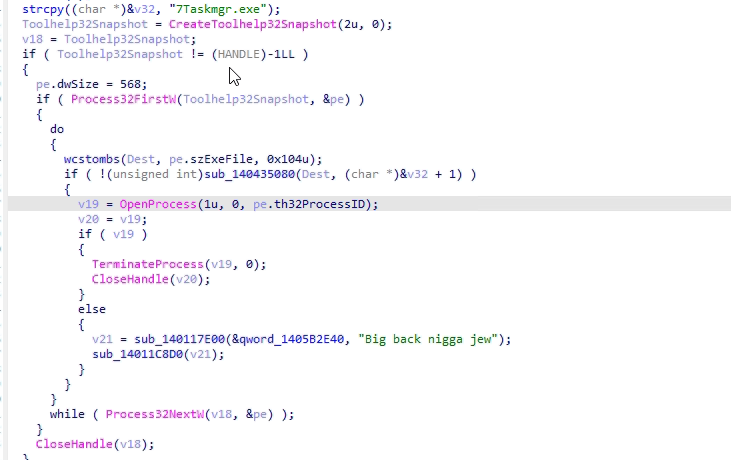

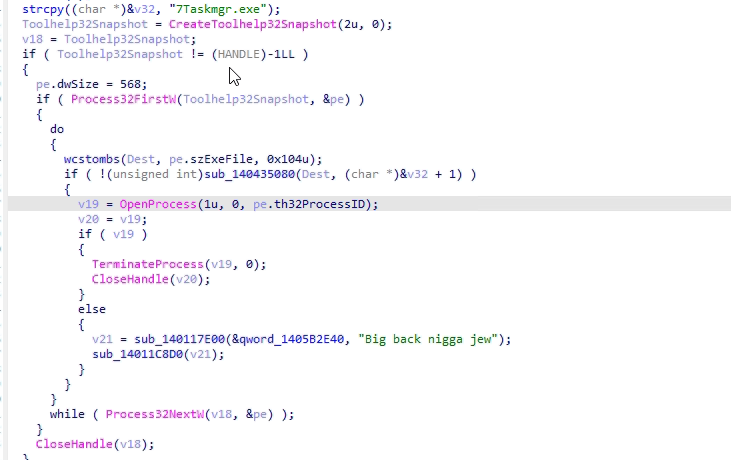

Kaçınma teknikleri özellikle rahatsız edicidir. Shuyal, başlatmanın hemen ardından, Taskmgr.exe dosyasını tarar, TerminateProcess yöntemi aracılığıyla onu zorla sonlandırır ve manuel işlem incelemesini önlemek için DisableTaskMgr kayıt defteri değerini 1 olarak ayarlar.

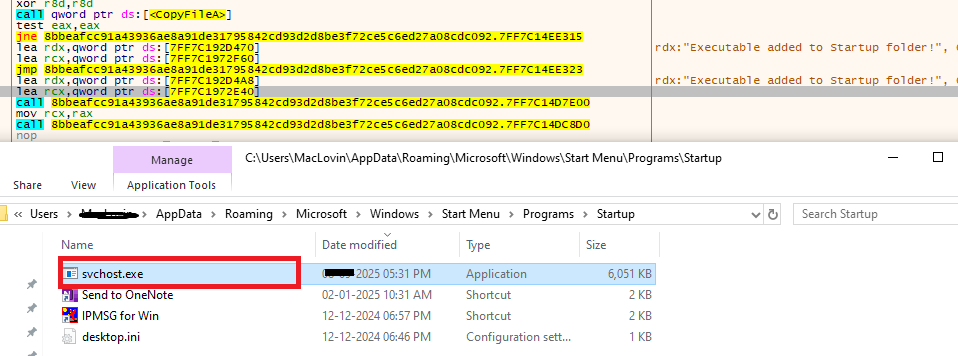

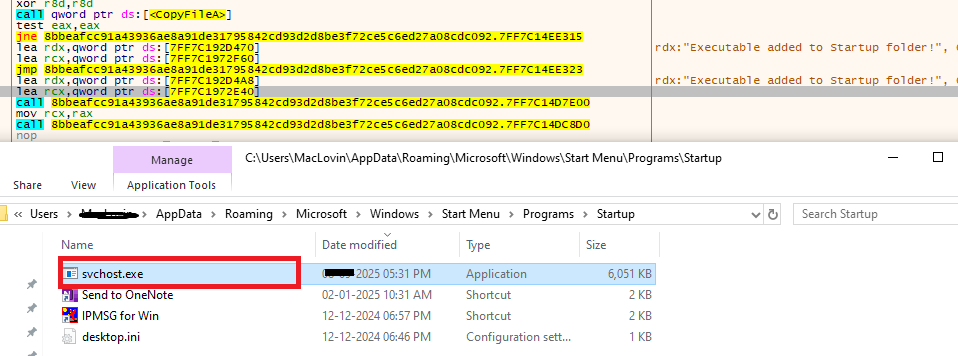

Kalıcılık, Shuyal’in CopyFileA API’sini kullanarak kendisini Windows Başlangıç klasörüne sessizce çoğaltması ve her yeniden başlatmada yürütülmesini sağlamasıyla elde edilir.

Dikkatli olmak, düzenli yazılım düzeltme eki uygulamak ve davranışa dayalı güvenlik kontrolleri, bu korkunç bilgi hırsızlığına karşı savunmak için çok önemlidir.

Azaltmalar

Shuyal Stealer’ı kaldırmak, güvenli mod müdahalesi ve özel aletler gerektirir. Kurbanlar, aktif süreçleri engellemek için Ağ İletişimi ile Güvenli Mod’da yeniden başlamalı, ardından tehdidi Trojan.W64.100925.Shuyal.YR olarak tanımlayan UltraAV gibi saygın bir antivirüs kullanmalıdır.

El ile kaldırma, Başlangıç klasöründeki kötü amaçlı dosyaların silinmesini ve Görev Yöneticisini devre dışı bırakan kayıt defteri değerlerinin temizlenmesini içerir. Yöneticiler, komut satırı günlüklerini denetleyerek ve komut dosyası yürütme ilkelerini kısıtlayarak PowerShell tabanlı sızıntıyı daha fazla algılayabilir ve engelleyebilir.

Shuyal Stealer’ın geniş tarayıcı hedefleme, derin sistem profili oluşturma, agresif kaçırma ve gizli sızma kombinasyonu, kullanıcı gizliliği ve kurumsal güvenlik açısından oluşturduğu tehlikenin altını çiziyor.

Shuyal, oturum açma kimlik bilgilerini, sistem yapılandırma verilerini, pano içeriklerini ve kimlik doğrulama belirteçlerini ele geçirerek, saldırganların kesin kimlik hırsızlığı, yetkisiz hesap erişimi ve hedefli takip saldırıları gerçekleştirmesine olanak tanır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.