Fidye yazılımı gruplarının saldırılarında giderek daha fazla uzaktan şifrelemeye yönelmesi, kampanyalarının başarısını garanti altına almak için finansal motivasyona sahip aktörlerin benimsediği taktiklerde yeni bir artışa işaret ediyor.

Sophos’un tehdit araştırmalarından sorumlu başkan yardımcısı Mark Loman, “Şirketler ağlarına bağlı binlerce bilgisayara sahip olabilir ve uzak fidye yazılımıyla tüm ağı tehlikeye atmak için gereken tek şey, yeterince korunmayan bir cihazdır” dedi.

“Saldırganlar bunu biliyor ve bu ‘zayıf nokta’nın peşine düşüyorlar ve çoğu şirketin en az bir tane var. Uzaktan şifreleme, savunucular için kalıcı bir sorun olmaya devam edecek.”

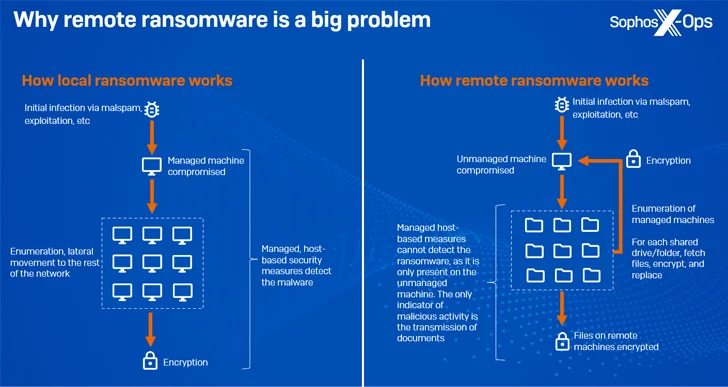

Uzaktan şifreleme (uzak fidye yazılımı olarak da bilinir), adından da anlaşılacağı gibi, güvenliği ihlal edilmiş bir uç noktanın aynı ağdaki diğer cihazlardaki verileri şifrelemek için kullanılması durumunda ortaya çıkar.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Şimdi Katıl

Ekim 2023’te Microsoft, fidye yazılımı saldırılarının yaklaşık %60’ının artık ayak izini en aza indirmek amacıyla kötü amaçlı uzaktan şifreleme içerdiğini ve tüm risklerin %80’inden fazlasının yönetilmeyen cihazlardan kaynaklandığını açıkladı.

Sophos, “Uzaktan şifrelemeyi desteklediği bilinen fidye yazılımı aileleri arasında Akira, ALPHV/BlackCat, BlackMatter, LockBit ve Royal yer alıyor ve bu bir süredir ortalıkta olan bir teknik; 2013 yılına kadar CryptoLocker ağ paylaşımlarını hedefliyordu” dedi.

Bu yaklaşımın önemli bir avantajı, süreç bazlı iyileştirme önlemlerini etkisiz hale getirmesi ve yönetilen makinelerin kötü amaçlı etkinliği yalnızca yönetilmeyen bir cihazda mevcut olması nedeniyle tespit edememesidir.

Bu gelişme, tehdit aktörlerinin alışılmadık programlama dilleri benimsemesi, Windows sistemlerinin ötesini hedeflemesi, çalınan verileri açık artırmaya çıkarması ve tespit ve olay müdahale çabalarını engellemek için iş saatleri dışında ve hafta sonları saldırılar başlatmasıyla fidye yazılımı ortamındaki daha geniş değişimlerin yaşandığı bir dönemde gerçekleşti.

Sophos, geçen hafta yayınlanan bir raporda, fidye yazılımı çeteleri ile medya arasındaki “simbiyotik – ancak çoğu zaman huzursuz – ilişkiyi” yalnızca dikkat çekmenin değil, aynı zamanda anlatıyı kontrol etmenin ve yanlış olarak gördükleri haberlere itiraz etmenin bir yolu olarak vurguladı. .

Bu aynı zamanda, operatörlerden doğrudan alıntılar da dahil olmak üzere, veri sızıntısı sitelerinde SSS’lerin ve basın bültenlerinin yayınlanmasını ve gazetecilerin yaptığı hataların düzeltilmesini de kapsar. Diğer bir taktik ise siber suçun profesyonelleşmesinin evrimini gösteren akılda kalıcı isimlerin ve şık grafiklerin kullanılmasıdır.

Sophos, “Örneğin RansomHouse grubunun sızıntı sitesinde özellikle gazetecilere yönelik bir mesajı var ve bu mesaj resmi olarak yayınlanmadan önce bir ‘PR Telegram kanalında’ bilgi paylaşmayı teklif ediyor.” dedi.

Conti ve Pysa gibi fidye yazılımı gruplarının üst düzey yöneticiler, sistem yöneticileri, geliştiriciler, işe alım görevlileri, İK ve hukuk ekiplerinden oluşan bir organizasyonel hiyerarşiyi benimsemeleriyle bilinmesine rağmen, bazılarının suç forumlarında İngilizce yazarlar ve konuşmacılar için fırsatların reklamını yaptığına dair kanıtlar var.

Şirket, “Medya etkileşimi, fidye yazılımı çetelerine hem taktiksel hem de stratejik avantajlar sağlıyor; kurbanlarına baskı yapmalarına olanak tanıyor, aynı zamanda anlatıyı şekillendirmelerine, kendi kötü şöhretlerini ve egolarını şişirmelerine ve kendilerini daha da ‘mitolojikleştirmelerine’ olanak tanıyor.” dedi. .