Daha önce bilinmeyen ‘Sandman’ adlı bir tehdit aktörü, ‘LuaDream’ adlı modüler bilgi hırsızlığı yapan kötü amaçlı yazılım kullanarak Orta Doğu, Batı Avrupa ve Güney Asya’daki telekomünikasyon hizmet sağlayıcılarını hedef alıyor.

Bu kötü amaçlı etkinlik, tehdit aktörüne ve kötü amaçlı yazılıma arka kapının dahili adı olan ‘DreamLand istemcisi’ adını veren QGroup GmbH ile işbirliği içinde SentinelLabs tarafından Ağustos 2023’te keşfedildi.

Sandman’in operasyonel tarzı, siber casusluk operasyonlarını en üst düzeye çıkarmak için yanal hareket gerçekleştirirken ve ihlal edilen sistemlere uzun vadeli erişimi sürdürürken tespit edilmekten kaçınmak için düşük profilli tutmaktır.

Popüler bir hedef

Sandman tehdit aktörü Orta Doğu, Batı Avrupa ve Güney Asya alt kıtalarındaki telekomünikasyon hizmet sağlayıcılarını hedef alıyor.

SentinelOne, tehdit aktörünün öncelikle çalıntı yönetici kimlik bilgilerini kullanarak bir kurumsal ağa erişim sağladığını söylüyor.

Ağ ihlal edildiğinde Sandman’in, bellekte saklanan NTLM karmalarını çıkarıp yeniden kullanarak uzak sunucularda ve hizmetlerde kimlik doğrulaması yapmak için “karma geçişi” saldırıları kullandığı görüldü.

SentinelLabs raporu, bir örnekte, bilgisayar korsanlarının hedef aldığı tüm iş istasyonlarının yönetici personele atandığını, bunun da saldırganın ayrıcalıklı veya gizli bilgilere ilgi duyduğunu gösterdiğini açıklıyor.

Kaynak: SentinelLabs

LuaDream kötü amaçlı yazılımı

SandMan’in, hedeflenen sistemlerde DLL ele geçirmeyi kullanan saldırılarda ‘LuaDream’ adlı yeni bir modüler kötü amaçlı yazılım kullandığı görüldü. Kötü amaçlı yazılım, adını Lua kodlama dili için LuaJIT tam zamanında derleyicisini kullanmasından alıyor

Kötü amaçlı yazılım, komut ve kontrol sunucusundan (C2) alınan ve ele geçirilen sistemde yerel olarak yürütülen verileri toplamak ve işlevselliğini artıran eklentileri yönetmek için kullanılır.

Kötü amaçlı yazılımın gelişimi, “12.0.2.5.23.29” sürüm numarasını gösteren, alınan sürüm dizesiyle aktif görünüyor ve analistler, Haziran 2022’ye kadar uzanan günlüklerin ve test işlevlerinin işaretlerini gördü.

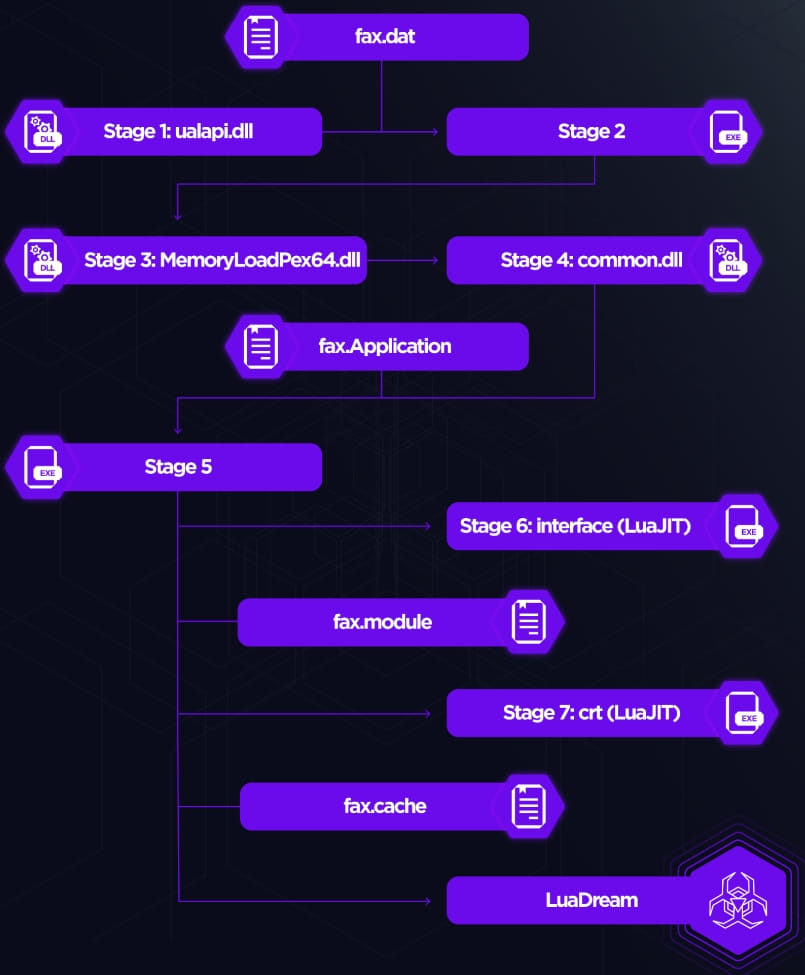

LuaDream’in aşamalandırması, kötü amaçlı DLL dosyasını çalıştıran Windows Faks veya Biriktirici hizmeti tarafından başlatılan, tespitten kaçmayı amaçlayan, yedi adımlı karmaşık bir bellek içi işleme dayanır.

Kaynak: SentinelLabs

SentinelLabs, siparişlerin ele geçirilmesi için kullanılan DLL dosyalarındaki zaman damgalarının saldırılara çok yakın olduğunu, bunun da bunların belirli izinsiz girişler için özel olarak oluşturulduğunu gösterebileceğini bildiriyor.

Evreleme sürecindeki anti-analiz önlemleri şunları içerir:

- LuaDream’in konularını hata ayıklayıcılardan gizlemek.

- Dosyalar geçersiz tanıtıcıyla kapatılıyor.

- Şarap tabanlı sanal alan ortamlarını algılama.

- EDR API kancalarını ve dosya tabanlı algılamaları atlatmak için bellek içi eşleme.

- Hazırlama kodunu XOR tabanlı şifreleme ve sıkıştırmayla paketleme.

LuaDream, ffi kitaplığı aracılığıyla LuaJIT bayt kodunu ve Windows API’yi kullanan 13 çekirdek ve 21 destek bileşeninden oluşan 34 bileşenden oluşur.

Çekirdek bileşenler, kötü amaçlı yazılımın sistem ve kullanıcı verileri toplama, eklenti kontrolü ve C2 iletişimi gibi birincil işlevlerini yönetirken destek bileşenleri, Lua kütüphaneleri ve Windows API tanımlarını sağlamak gibi teknik konularla ilgilenir.

LuaDream, başlatıldıktan sonra bir C2 sunucusuna (TCP, HTTPS, WebSocket veya QUIC aracılığıyla) bağlanır ve kötü amaçlı yazılım sürümleri, IP/MAC adresleri, işletim sistemi ayrıntıları vb. dahil olmak üzere toplanan bilgileri gönderir.

Saldırganların her saldırıda LuaDream aracılığıyla belirli eklentileri dağıtması nedeniyle SentinelLabs’ın mevcut tüm eklentilerin kapsamlı bir listesi yoktur.

Ancak raporda ‘cmd’ adlı bir modülün adı, saldırganlara ele geçirilen cihazda komut yürütme yetenekleri sağladığını gösteriyor.

Sandman’in özel kötü amaçlı yazılımlarının bir kısmı ve C2 sunucu altyapısının bir kısmı açığa çıkarılmış olsa da, tehdit aktörünün kaynağı henüz yanıtsız kaldı.

Sandman, tespit edilmesi ve durdurulması zor olan benzersiz gizli arka kapılar kullanarak telekom şirketlerini casusluk amacıyla hedef alan, giderek büyüyen gelişmiş saldırganlar listesine katılıyor.

Telekomünikasyon sağlayıcıları, yönettikleri verilerin hassas yapısı nedeniyle casusluk faaliyetlerinin sıklıkla hedefi oluyor.

Bu haftanın başlarında, Orta Doğu’daki telekomünikasyon taşıyıcılarına karşı iki yeni arka kapı olan HTTPSnoop ve PipeSnoop’u kullanan, ‘ShroudedSnooper’ olarak takip edilen yeni bir faaliyet kümesini rapor etmiştik.