Bilgisayar korsanları, ziyaretçilerin tarayıcılarını diğer siteler için kaba kuvvetle parola kullanmaya zorlayan komut dosyaları enjekte etmek amacıyla WordPress sitelerine geniş çaplı saldırılar gerçekleştiriyor.

Kampanya ilk olarak, kripto cüzdan drenaj komut dosyalarını enjekte etmek için siteleri ihlal ettiği bilinen bir tehdit aktörünü takip eden web sitesi siber güvenlik şirketi Sucuri tarafından fark edildi.

Kripto cüzdanı süzgeçleri, birisi cüzdanını bağladığında tüm kripto para birimini ve varlıkları çalan kötü amaçlı komut dosyalarıdır.

İnsanlar güvenliği ihlal edilmiş bu siteleri ziyaret ettiğinde, komut dosyaları kullanıcıları cüzdanlarını siteye bağlamaya ikna etmek için yanıltıcı mesajlar görüntüler. Ancak bunu yaptıklarında komut dosyaları içerilen tüm varlıkları çalar.

Bu komut dosyaları, geçtiğimiz yıl tehdit aktörlerinin cüzdan tüketen sahte Web3 siteleri oluşturmasıyla çok yaygın hale geldi. Daha sonra X hesaplarını hackliyorlar, YouTube videoları oluşturuyorlar veya siteleri tanıtmak ve ziyaretçilerin kripto para birimini çalmak için Google ve X reklamlarını yayınlıyorlar.

Sucuri araştırmacıları, tehdit aktörlerinin, AngelDrainer cüzdan filtresini birden fazla URL'den birden fazla dalga halinde enjekte etmek için ele geçirilen WordPress sitelerini ihlal ettiğini bildirdi; sonuncusu 'dinamik bağlantı[.]haha/cachingjs/turboturbo.js.'

Şubat ayı sonlarında, tehdit aktörü cüzdan boşaltmaktan ziyaretçilerin tarayıcılarını ele geçirmeye ve diğer WordPress sitelerine kaba kuvvet uygulamaya geçiş yaptı. yeni kayıtlı bir alandan gelen kötü amaçlı bir komut dosyası kullanıyor 'dinamik-linx[.]com/chx.js'.

Kaba kuvvet ordusu kurmak

Sucuri'nin yeni bir raporuna göre, tehdit aktörü, ziyaretçilerin tarayıcılarını diğer web sitelerindeki hesap kimlik bilgileri için kaba kuvvet saldırıları yapmaya zorlayan komut dosyalarını yüklemek için güvenliği ihlal edilmiş WordPress sitelerini kullanıyor.

Bruteforce saldırısı, bir tehdit aktörünün doğru şifreyi tahmin etmek için farklı şifreler kullanarak bir hesaba giriş yapmaya çalışmasıdır. Kimlik bilgileriyle tehdit aktörü verileri çalabilir, kötü amaçlı komut dosyaları ekleyebilir veya sitedeki dosyaları şifreleyebilir.

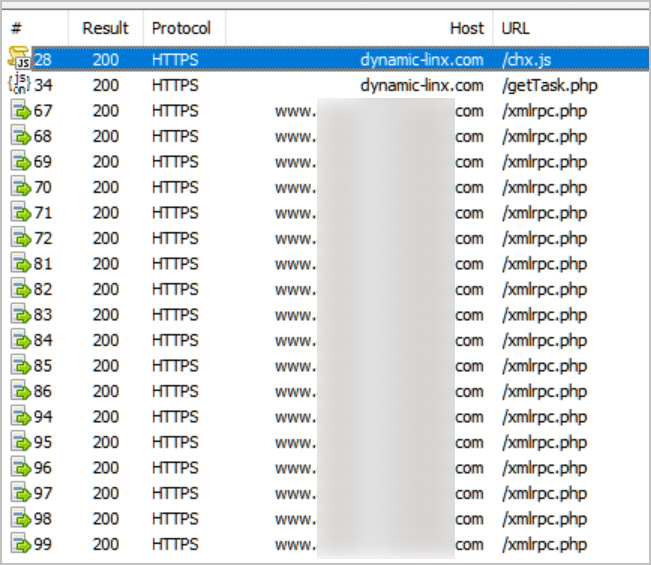

Bu hackleme kampanyasının bir parçası olarak, tehdit aktörleri HTML şablonlarına kötü amaçlı kod eklemek için bir WordPress sitesini tehlikeye atıyor. Ziyaretçiler web sitesine eriştiğinde, komut dosyaları tarayıcılarına https://dynamic-linx adresinden yüklenir.[.]com/chx.js.

Bu komut dosyaları, tarayıcının tehdit aktörlerinin ' adresindeki sunucusuyla sessizce iletişim kurmasına neden olacaktır.https://dinamik-linx[.]com/getTask.php' Bir parola kaba kuvvetlendirme görevi almak için.

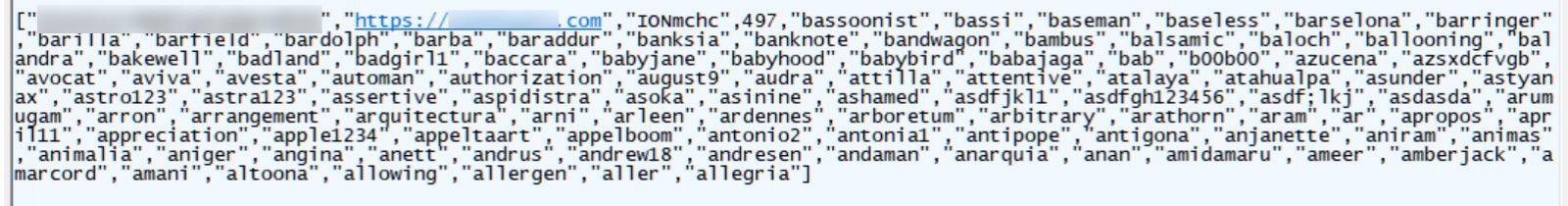

Bu görev, kaba kuvvet saldırısının parametrelerini içeren bir JSON dosyası biçiminde gelir: bir kimlik, web sitesi URL'si, hesap adı, üzerinden geçilecek mevcut şifre grubunu belirten bir sayı ve denenecek yüz şifre.

Kaynak: BleepingComputer

Görev alındıktan sonra komut dosyası, ziyaretçinin tarayıcısının, JSON verilerindeki hesap adını ve şifreleri kullanarak WordPress sitesinin XMLRPC arayüzünü kullanarak sessizce bir dosya yüklemesine neden olur.

Parola doğruysa komut dosyası, tehdit aktörünün sunucusuna site için bir parola bulunduğunu bildirecektir. Bilgisayar korsanı daha sonra siteye bağlanarak base64 kodlu kullanıcı adı ve şifre çiftini içeren yüklenen dosyayı alabilir.

Kaynak: BleepingComputer

Sayfa açık kaldığı sürece kötü amaçlı komut dosyası, web tarayıcısının tekrar tekrar saldırganın sunucusuna bağlanmasına ve yürütülecek yeni bir görev almasına neden olur.

HTML kaynak kodu arama motoru PublicHTML'ye göre, şu anda bu komut dosyaları veya bunların yükleyicileri ile saldırıya uğramış 1.700'den fazla site var ve bu, farkında olmadan bu dağıtılmış kaba kuvvet ordusuna dahil edilecek devasa bir kullanıcı havuzu sağlıyor.

CronUp araştırmacısı Germán Fernández bulundu Bu kampanyada Ekvador Özel Bankalar Birliği'nin web sitesinin tehlikeye atıldığını ve şüphelenmeyen ziyaretçiler için bir su kaynağı görevi gördüğünü söyledi.

Tehdit aktörlerinin neden kripto cüzdanı boşaltıcıları enjekte etmekten diğer sitelere kaba kuvvet uygulamaya geçtikleri belli değil. Ancak Sucuri, kripto boşaltma saldırıları gibi daha büyük ölçekte başka saldırıların başlatılabileceği daha kapsamlı bir site portföyü oluşturmak gerektiğine inanıyor.

Sucuri araştırmacısı Denis Sinegubko, “Büyük olasılıkla, enfeksiyon ölçeğinde (~1000 güvenliği ihlal edilmiş site) kripto emicilerin henüz çok karlı olmadığını fark ettiler” dedi.

“Ayrıca, çok fazla dikkat çekiyorlar ve alanları oldukça hızlı bir şekilde engelleniyor. Bu nedenle, yükü daha gizli bir şeyle değiştirmek mantıklı görünüyor; bu aynı zamanda gelecekteki enfeksiyon dalgalarına karşı güvenliği ihlal edilmiş site portföylerini artırmaya da yardımcı olabilir. öyle ya da böyle para kazanabiliyoruz.”