AWS’den yararlanan çok miktarda veri ve kullanıcıyla, yanlış yapılandırmaların çatlaklardan geçmesi kolaydır. Yaygın olarak gözden kaçan bir alan, S3 kovalarının adlandırılmasıdır.

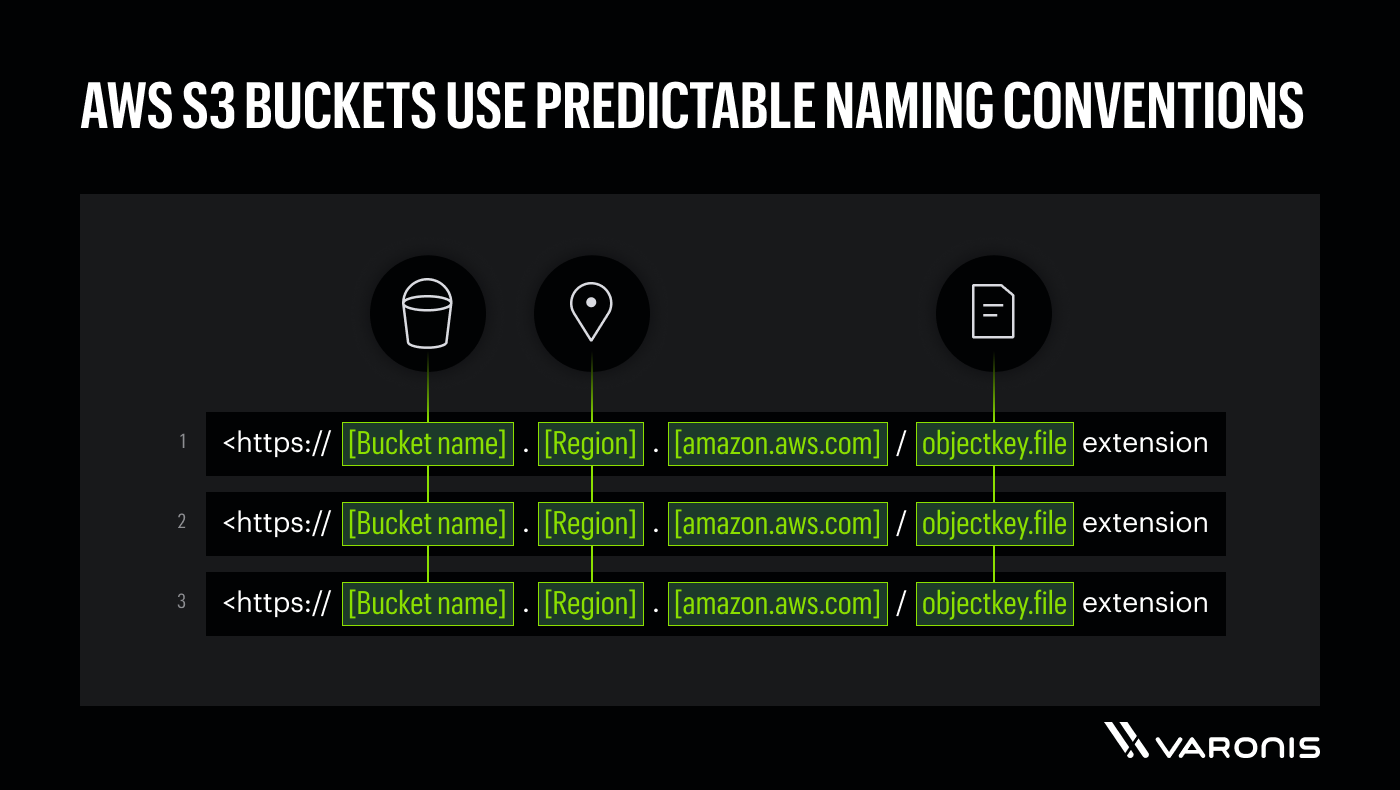

AWS S3 kova adları, S3 kovalarına erişmek veya kaçırmak isteyen kötü aktörler tarafından kullanılabilecek öngörülebilir isimlerle küreseldir. Bu, “S3 Kova Names Quatting” olarak bilinir.

Öngörülebilir S3 kova adlarının kullanımı yaygın bir sorun sunmaktadır. GitHub’daki binlerce örnek varsayılan niteleyiciyi kullanır ve bu da onları sömürü için birincil hedefler haline getirir.

Bu blogda, S3 kova isimleri, sorunu ele almak için yöntemleri ve Varonis’in AWS’deki bu ve ilgili veri güvenliği sorunlarını nasıl önleyebileceğini inceleyeceğiz.

S3 kova çömelme nedir?

S3 kova adları çeşitli şekillerde meydana gelebilir, ancak temel neden her zaman öngörülebilir adlandırma niteleyicilerine bağlıdır.

Örneğin, yeni bölgeler serbest bırakıldığında, kötü aktörler, gerçek sahipler isimleri doğru tahmin ederek talep edebilmeden önce kovaları önleyici olarak kaydedebilirler. A

Bölge isimleri genellikle kamuya açık olmasa da, niteleyicilere ve bölge isimlerine aşina olanlar tarafından çıkarılabilirler. Kötü bir aktör yeni bir bölge sürümünün zamanlamasını biliyorsa, sahipleri yapmadan önce kovaları proaktif olarak kaydedebilirler.

AWS Bulut Dağıtım Kiti kullanılırken S3 Buck Namequatting de meydana gelebilir. AWS Bulut Dağıtım Kiti, öngörülebilir bir adlandırma modeli ile çevreye sağlanan S3 kovaları oluşturur: cdk-{Qualifier}-assets-{Account-ID}-{Region}.

Kullanıcılar isimleri özelleştirmezse, kötü aktörler için kapıyı açık bırakırlar.

Kaynak: Bir Kahraman

Öngörülebilir S3 kova adlarından yararlanmak birkaç farklı saldırıya yol açabilir. Kötü aktörler trafiği yeniden yönlendirebilir veya bir hizmet reddi (DOS) başlatabilir. Ayrıca, saldırganlar bulut oluşumu kaynaklarını potansiyel olarak manipüle edebilir ve hatta yönetici hesapları oluşturabilir.

Yüksek Jacked S3 sitesi müşteri güvenini tehlikeye atar

Varonis kısa bir süre önce, kötü bir aktörün trafiği reddedilebilir olmayan bir web sitesine yönlendirmek için statik S3 kovaları ve Amazon Route 53’ü kullandığı bir olay tespit etti.

Müşteriler zorla yeniden yönlendirildi, bu da bir hack gibi görünmesini sağladı. Bu olay müşteri güvenine zarar verme potansiyeline sahipti ve güvenlik ekibi için baş ağrısına neden oldu.

Varonis olay müdahale ekibi teşhis edildi ve sorunun giderilmesine yardımcı oldu.

Bununla birlikte, S3 kova adları birçok şirket tarafından kolayca fark edilmeyebilir, bu da müşteriler ve hatta veri ihlalleri için önemli sorunlara yol açar.

S3 kova adlarını nasıl önlersiniz?

S3 kova adlarını önlemek için S3 kovalarınızın kilitlendiğinden emin olun. Adlandırma kurallarının tahmin edilebileceğini anlamak ve S3 kovalarınızın kamuya açık olmamasını sağlamak önemlidir.

AWS kısa süre önce, kaynakları önyükleme yaparken S3 kova adlarını özelleştirmenin önemini vurgulamak için belgelerini güncelledi.

“Diğer bootstrap kaynaklarından farklı olarak, Amazon S3 kova adları küreseldir. Bu, her kova adının bir bölüm içindeki tüm AWS bölgelerindeki tüm AWS hesaplarında benzersiz olması gerektiği anlamına gelir ”diye açıklıyor Amazon.

Bunun ötesinde, varsayılan kova adlarının büyük ölçekte değiştirilmediği gibi sorunları belirlemek önemlidir. AWS, kullanıcıların yapılandırmalar yapmasına olanak tanır ve basit yanlış yapılandırmalar veya yanlış politikalar müşterilerinizi olumsuz etkileyebilir.

İsimler tespit edilirse, atılması gereken bazı pratik adımlar:

- Daha fazla maruz kalmayı önlemek için etki alanının hizmetten çıkarılması

- AWS’nin kovayı indirmesini talep edin ve onaylayın

- Hileli DNS kayıtları temizlenene kadar S3 olmayan kaynaklarda DNS kayıtlarını noktaya getirin

Varonis, S3 kova adlarını önlemeye nasıl yardımcı olur

Bir enerji sektörü şirketi bulut ilk bir yaklaşımı benimsediğinde, kullanıcı izinlerini ve bayat verileri temizlemeleri ve kritik verilerini saldırılardan korumaları gerektiğini biliyorlardı.

Bulut verilerini güvence altına alabilecek, uluslararası standartlara uymalarına yardımcı olabilecek ve tehditleri gerçek zamanlı olarak tespit edip hafifletebilecek ve onları Varonis’e götürebilecek bir çözüm aradılar.

Tüm vaka çalışmasını okuyun: Varonis bir enerji şirketinin AWS ve M365’te kritik verileri korumasına nasıl yardımcı olur

“S3 kovaları hacker dünyasında bilinen bir hedeftir çünkü AWS çok yaygındır. S3 kovalar her zaman sömürülür. ” – Ciso, Enerji Sektörü Şirketi.

Varonis, AWS’deki verileri güvence altına almak için kapsamlı bir çözüm sunar. Büyük ölçekli AWS dağıtımları göz önüne alındığında, yanlış yapılandırmalar genellikle göz ardı edilir. Varonis, ekiplerin zahmetsizce ölçeklenmesine yardımcı olmak için güvenlik süreçlerini otomatikleştirir.

Varonis, AWS’deki yapılandırılmamış ve yapılandırılmış kaynaklar arasında hassas verileri otomatik olarak keşfeder ve sınıflandırır ve potansiyel S3 kova isimleri de dahil olmak üzere aşırı erişim ve yanlış yapılandırmalardan kaynaklanan risk riski.

Veri riskleri ve yanlış yapılandırmalar tespit edildikten sonra Varonis, AWS verilerinizin güvenli olmasını sağlamak için sorunları otomatik olarak iyileştirir. Örneğin, Varonis hassas veriler içeren tüm S3 kovalarına kamu erişim bloklarını otomatik olarak uygulayabilir.

Buna ek olarak, Varonis, bayat kullanıcıları, rolleri ve erişim anahtarlarını kaldırarak ve sizi anormal davranış konusunda uyararak siber saldırının-uzlaşmış kimliğin-1 numaralı nedenini önlemeye yardımcı olabilir.

Varonis tarafından sponsorlu ve yazılmıştır.