Siber saldırganlar, kötü amaçlı yazılımları gizlemek için kodlanmış JavaScript dosyaları kullanıyor ve .jse dosyalarındaki zararlı komut dosyalarını gizlemek için Microsoft’un Komut Dosyası Kodlayıcısını kötüye kullanıyor. ANY.RUN’un sanal alanı, bu tehditlerin tespit edilmesine ve şifrelerinin çözülmesine yardımcı olarak güvenlik analizi verimliliğini artırır.

Siber saldırganlar, kötü niyetli niyetlerini gizlemek için sürekli olarak yeni yollar geliştiriyor. Son zamanlarda ANY.RUN’daki siber güvenlik araştırmacıları, saldırganlar tarafından kullanılan, kodlanmış JavaScript dosyalarının kötüye kullanılmasını içeren bir taktiğe rastladı. Saldırganlar, .jse dosyalarındaki zararlı komut dosyalarını gizlemek için Microsoft Komut Dosyası Kodlayıcısını kullanıyor.

Bu taktik, kötü amaçlı yazılımın görünüşte meşru komut dosyaları içinde gizli kalmasına izin vererek, şüphelenmeyen kullanıcılar ve geleneksel güvenlik önlemleri için büyük bir tehdit oluşturur.

Microsoft Betik Kodlayıcıdan Yararlanıldı

Microsoft, Script Encoder’ı ilk olarak geliştiricilerin JavaScript ve VBscript’i gizleyip wscript ve benzeri yorumlayıcılarla yürütülebilir durumda tutmalarına yardımcı olmak için geliştirdi. Bu araç başlangıçta kaynak kodunu korumak için tasarlandı, ancak aynı zamanda kötü amaçlı yazılım geliştiricileri için de değerli bir kaynak haline geldi.

Saldırganlar, JavaScript’i insan tarafından okunamayan bir formatta kodlayarak kötü amaçlı komut dosyalarını gizleyebilir. İkincisi, kimlik avı kampanyaları veya kullanıcıların bilmeden kötü amaçlı komut dosyasını çalıştırdığı indirme yoluyla indirme saldırıları yoluyla sağlanabilir.

Bu gizleme tekniği, geleneksel güvenlik araçlarının gizli tehditleri tespit etmesini zorlaştırır. Ancak ANY.RUN’un Script Tracer’ı gibi araçların yardımıyla daha hızlı tespit edilebilirler.

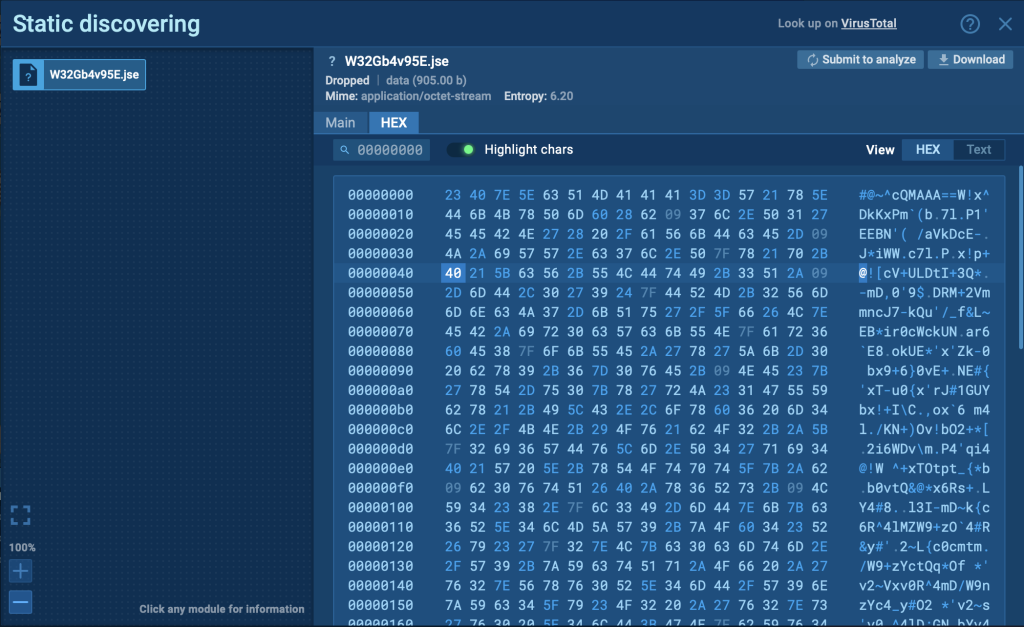

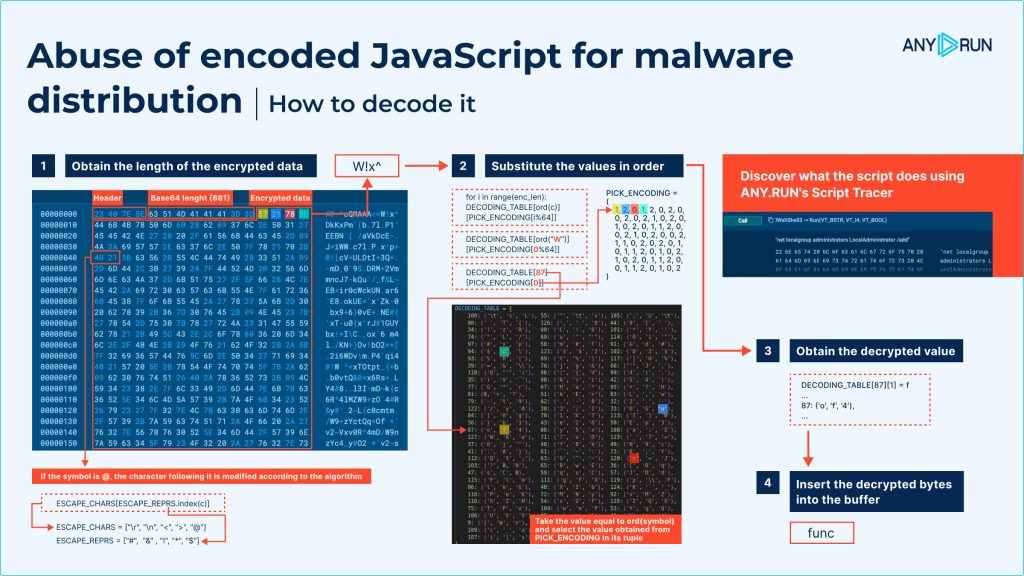

Kodlanmış Kötü Amaçlı Komut Dosyalarının Şifresi Nasıl Çözülür?

Betik yürütme günlüğünü görüntülemek için örneği ANY.RUN’un sanal alanında çalıştırın.

Analiz oturumunu görüntüle

Örneği çalıştırdıktan sonra, ANY.RUN’un Komut Dosyası İzleyicisini kullanarak komut dosyasının davranışını yalıtılmış bir ortamda keşfedebilirsiniz:

- Şifrelenmiş verinin uzunluğunu elde edin

Komut dosyasının kodlanmış kısmının uzunluğunu tanımlayarak başlayın. Bunu yaparken, komut dosyasında anahtar işaretçisi görevi gören @ sembolüne dikkat edin.

@’yi gördüğünüzde, sonraki karakterin belirli bir algoritma kullanılarak değiştirildiği anlamına gelir.

- Değerleri sırayla değiştirin

Kodlanmış karakterler tanımlandıktan sonra değiştirme işlemine başlayın. Bu adım, her kodlanmış sembolün karşılık gelen kodu çözülmüş değeriyle değiştirilmesini içerir. Komut dosyasındaki her karakterin kodunu çözmek için aşağıdaki resimdeki talimatları izleyin:

- Şifresi çözülmüş değeri elde edin

Her karakterin kodunu çözdükçe senaryonun okunabilir formunu ortaya çıkarmaya başlayacaksınız. Bu adım adım kod çözme, kodlanmış verilerde gizli olan temel komutları ortaya çıkarır.

- Şifresi çözülmüş baytları ara belleğe ekleyin

Her karakterin kodunu çözdükten sonra, kodu çözülen sonucu bir arabellekte (verileri tutmak için geçici bir alan) saklayın. Betiğin tamamı işlenene kadar şifresi çözülmüş karakterleri eklemeye devam edin.

- Karakter değerleri için ord() işlevini kullanın

ord() işlevini kullanarak her sembolün sayısal değerini alın, ardından karşılık gelen kodu çözülmüş karakteri, kullanarak önceden tanımlanmış kodlama grubundan alın. PICK_ENCODING.

Kötü Amaçlı Komut Dosyalarını Güvenli Bir Ortamda Analiz Etme

Kodlanmış komut dosyalarının şifresini manuel olarak çözmek karmaşık ve zaman alıcı olabilir. Şifre çözme sürecini daha kolay ve hızlı hale getirmek için ANY.RUN’un sanal alanı gibi araçları kullanabilirsiniz.

Kötü amaçlı yazılım davranışını güvenli bir ortamda analiz etmenize olanak tanıyarak ayrıntılı analiz için ihtiyacınız olan bilgileri sağlar.

Sınırsız kötü amaçlı yazılım analizi için 14 günlük ücretsiz denemeye kaydolun ve bunun süreci nasıl basitleştirdiğini görün.

İLGİLİ KONULAR

- En Çok Bilgi Hırsızlarının Analizi: Redline, Vidar ve Formbook

- PythonAnywhere Bulut Platformu Fidye Yazılımı Barındırmak Amacıyla Suistimal Edildi

- OpenSSF, JavaScript Projelerini Hedefleyen Sahte Bakımcılara Karşı Uyardı

- ANY.RUN, Ortaya Çıkan Tehditleri Belirlemek İçin Tehdit İstihbaratını Yükseltiyor

- Visa, Baka JavaScript skimmer’ın tespitten kaçabileceği konusunda uyardı