Siber güvenlik araştırmacıları, Venom RAT, Remcos RAT, XWorm, NanoCore RAT gibi çok çeşitli kötü amaçlı yazılımları ve kripto cüzdanlarını hedef alan bir hırsızı dağıtmak için fatura temalı kimlik avı tuzaklarından yararlanan karmaşık, çok aşamalı bir saldırı keşfetti.

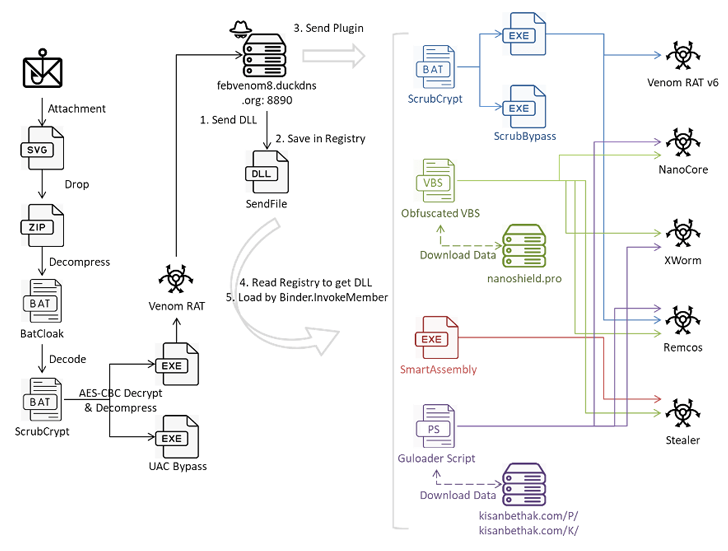

Fortinet FortiGuard Labs teknik bir raporda, e-posta mesajlarının Ölçeklenebilir Vektör Grafikleri (SVG) dosya ekleriyle birlikte geldiğini ve bunların tıklandığında enfeksiyon dizisini etkinleştirdiğini söyledi.

İşleyiş tarzı, kötü amaçlı yazılımı gizlenmiş toplu komut dosyaları biçiminde sunmak için BatCloak kötü amaçlı yazılım gizleme motorunun ve ScrubCrypt’in kullanılması açısından dikkate değerdir.

2022 yılının sonlarından itibaren diğer tehdit aktörlerine de satışa sunulan BatCloak’ın temelleri Jlaive adlı başka bir araca dayanıyor. Başlıca özelliği, geleneksel tespit mekanizmalarını atlatacak şekilde bir sonraki aşamadaki yükü yüklemektir.

Trend Micro’nun geçen yıl yaptığı araştırmaya göre, 8220 Çetesi tarafından düzenlenen bir kripto hırsızlığı kampanyasıyla bağlantılı olarak ilk kez Mart 2023’te Fortinet tarafından belgelenen bir şifreleyici olan ScrubCrypt’in, BatCloak’ın yinelemelerinden biri olduğu değerlendiriliyor.

Siber güvenlik firması tarafından analiz edilen en son kampanyada, SVG dosyası, muhtemelen BatCloak kullanılarak oluşturulmuş bir toplu komut dosyasını içeren bir ZIP arşivini bırakmak için bir kanal görevi görüyor ve bu daha sonra, Venom RAT’ı nihai olarak çalıştırmak için ScrubCrypt toplu dosyasının paketini açıyor, ancak kurulumdan önce değil. Ana bilgisayarda kalıcılık ve AMSI ve ETW korumalarını atlamak için adımlar atmak.

Quasar RAT’ın bir çatalı olan Venom RAT, saldırganların ele geçirilen sistemlerin kontrolünü ele geçirmesine, hassas bilgiler toplamasına ve bir komuta ve kontrol (C2) sunucusundan alınan komutları yürütmesine olanak tanır.

Güvenlik araştırmacısı Cara Lin, “Venom RAT’ın birincil programı basit görünse de, çeşitli etkinlikler için ek eklentiler edinmek üzere C2 sunucusuyla iletişim kanallarını sürdürüyor” dedi. Buna keylogger özelliklerine sahip Venom RAT v6.0.3, NanoCore RAT, XWorm ve Remcos RAT dahildir.

“Bu [Remcos RAT] Lin, eklentinin VenomRAT’ın C2’sinden üç yöntem kullanılarak dağıtıldığını ekledi: ‘remcos.vbs’, ScrubCrypt ve Guloader PowerShell adlı karmaşık bir VBS betiği.”

Eklenti sistemi kullanılarak ayrıca sistem hakkında bilgi toplayan ve cüzdanlar ve Atomic Wallet, Electrum, Ethereum, Exodus, Jaxx Liberty (Mart 2023 itibarıyla kullanımdan kaldırıldı), Zcash, Foxmail ve benzeri uygulamalarla ilişkili klasörlerden veri sızdıran bir hırsız da sunuluyor. Uzak bir sunucuya telgraf.

Lin, “Bu analiz, VenomRAT’ı ScrubCrypt aracılığıyla dağıtmak ve yürütmek için çok sayıda gizleme ve kaçırma tekniklerinden yararlanan karmaşık bir saldırıyı ortaya koyuyor” dedi.

“Saldırganlar, kurban sistemlerine sızmak ve bu sistemleri tehlikeye atmak için kötü amaçlı eklentiler içeren kimlik avı e-postaları, gizlenmiş komut dosyaları ve Guloader PowerShell gibi çeşitli yöntemler kullanıyor. Ayrıca, eklentilerin farklı yükler aracılığıyla dağıtılması, saldırı kampanyasının çok yönlülüğünü ve uyarlanabilirliğini vurguluyor.”