MrAnon Stealer, kripto para birimi cüzdanlarından, tarayıcılardan, mesajlaşma uygulamalarından ve VPN istemcilerinden veri çalma ve bilgi toplama yeteneğine sahiptir.

FortiGuard Laboratuvarlarındaki siber güvenlik araştırmacıları, sahte otel rezervasyonlarından yararlanarak masum kurbanları cezbeden yeni bir e-posta kimlik avı kampanyasını gün ışığına çıkardı. Kimlik avı saldırısı, açıldığında MrAnon Stealer kötü amaçlı yazılımının etkinleştirilmesine yol açan bir olaylar zincirini açığa çıkaran kötü amaçlı bir PDF dosyasının dağıtımını içerir.

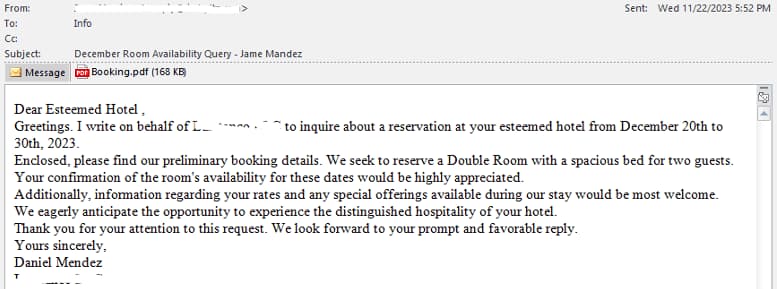

Saldırganlar, karmaşık teknik ayrıntılara güvenmek yerine, kendilerini kurnazca bir otel rezervasyon şirketi gibi göstererek, “Aralık Oda Müsaitlik Durumu Sorgusu” başlığı altında kimlik avı e-postaları gönderiyorlar. E-posta gövdesi, bir indirme bağlantısını gizleyen kötü amaçlı PDF dosyasıyla birlikte, uydurma tatil sezonu rezervasyon ayrıntılarını içeriyor.

FortiGuard Laboratuvarlarındaki siber güvenlik uzmanları daha yakından inceledikten sonra .NET yürütülebilir dosyalarını, PowerShell komut dosyalarını ve yanıltıcı Windows Form sunumlarını içeren çok aşamalı bir süreci ortaya çıkardı. Bir otel rezervasyon şirketi gibi davranan saldırganlar, kötü amaçlı yazılımın başarılı bir şekilde yürütülmesini gizlemek için yanlış hata mesajları gibi taktikler kullanarak bu aşamalardan ustaca geçiyor.

Python tabanlı bir bilgi hırsızı olan MrAnon Stealer, tespit mekanizmalarını atlatmak için faaliyetlerini cx-Freeze ile sıkıştırarak gizlice çalışır. Kötü amaçlı yazılım, ekran görüntüleri yakalamayı, IP adreslerini almayı ve çeşitli uygulamalardan hassas verileri çalmayı içeren titiz bir süreç yürütüyor.

Saldırganlar, kurbanın sistemindeki belirli süreçleri sonlandırarak ve IP adreslerini, ülke adlarını ve ülke kodlarını almak için meşru bağlantılar gibi davranarak karmaşıklık sergiliyorlar. Kimlik bilgileri, sistem bilgileri ve tarayıcı oturumları da dahil olmak üzere çalınan veriler sıkıştırılıyor, bir parola ile güvence altına alınıyor ve halka açık bir dosya paylaşım web sitesine yükleniyor.

FortiGuard Labs’ın blog gönderisine göre MrAnon Stealer, kripto para cüzdanlarından, tarayıcılardan ve Discord, Discord Canary, Element, Signal ve Telegram Desktop gibi mesajlaşma uygulamalarından bilgi toplayabiliyor. Ayrıca NordVPN, ProtonVPN ve OpenVPN Connect gibi VPN istemcilerini de hedefler.

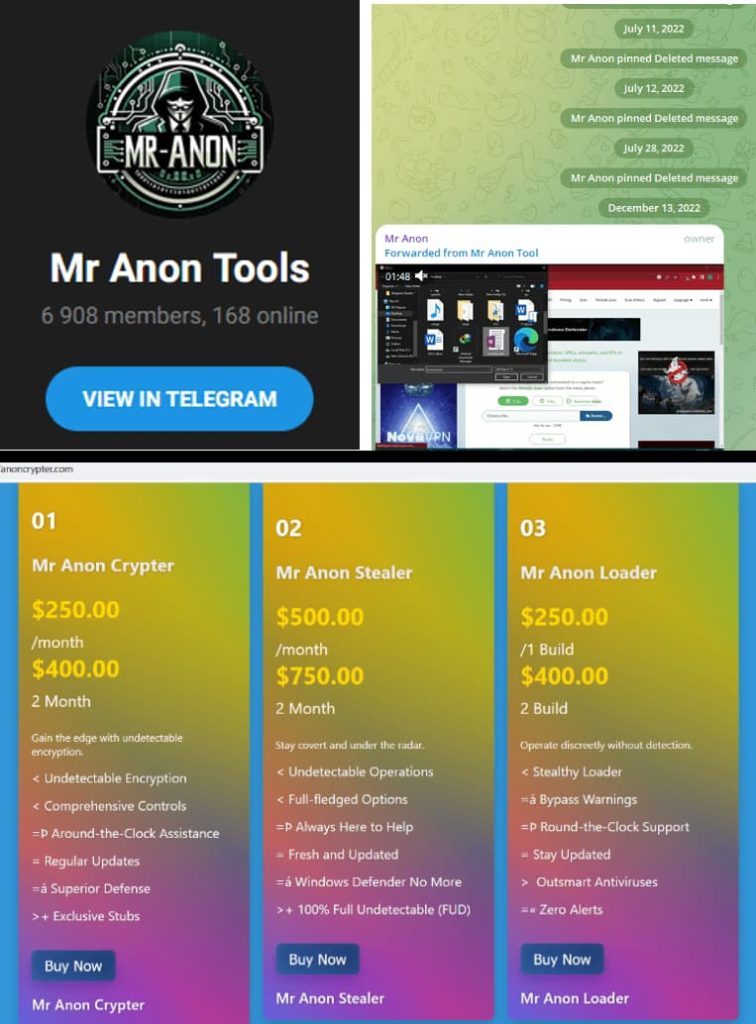

Komuta ve kontrolüne gelince; Saldırganlar Telegram kanalını iletişim aracı olarak kullanıyor. Çalınan veriler, sistem bilgileri ve indirme bağlantısı, bir bot token kullanılarak saldırganın Telegram kanalına gönderilir.

Kasım 2023’te aktif ve agresif olan bu kampanya, o dönemde indirici URL’sine yönelik sorgulardaki artışın da gösterdiği gibi, öncelikle Almanya’yı hedef alıyordu. Bu operasyonun arkasındaki siber suçlular, temmuz ve ağustos aylarında Cstealer’dan ekim ve kasım aylarında daha güçlü MrAnon Stealer’a geçerek stratejik bir yaklaşım sergilediler.

Çevrimiçiyseniz savunmasızsınız. Bu nedenle, kullanıcıların beklenmedik e-postalarla, özellikle de şüpheli ekler içerenlerle uğraşırken dikkatli olmaları tavsiye edilir. Dikkatli olmak ve sağduyulu olmak, siber suçluların insanların zayıf noktalarından yararlanma ve çevrimiçi güvenliği tehlikeye atma girişimlerini engellemenin anahtarıdır.

İLGİLİ MAKALELER

- Booking.com Dolandırıcılığı Vidar Infostealer ile Misafirleri Hedef Alıyor

- Silent Ransom Group, Ağ Hack’leri için Geri Arama Kimlik Avını Kullanıyor

- USPS Teslimat Kimlik Avı Dolandırıcılığı, SaaS Sağlayıcılarını Veri Çalmak İçin İstismar Ediyor

- İran’ın MuddyWater Grubu Sahte Not Hedefli Kimlik Avı ile İsraillileri Vurdu

- LinkedIn Kimlik Avı Dolandırıcılığı, Microsoft Hesaplarını Çalmak İçin Akıllı Bağlantıları Kullanıyor