Tehdit aktörleri, kullanıcıları BatLoader kötü amaçlı yazılımını dağıtan web sitelerine yönlendiren ikna edici Webex yazılım arama reklamları oluşturmak için Google Ads izleme şablonlarını bir boşluk olarak kullanıyor.

Webex, Cisco’nun işbirliği ürünleri portföyünün bir parçası olan ve dünya çapındaki şirketler ve işletmeler tarafından kullanılan bir video konferans ve iletişim merkezi paketidir.

Malwarebytes, kötü amaçlı reklam kampanyasının Google Arama’da bir haftadır aktif olduğunu ve tehdit aktörlerinin Meksika’dan göründüğünü bildirdi.

Kötü amaçlı Google Reklam kampanyası

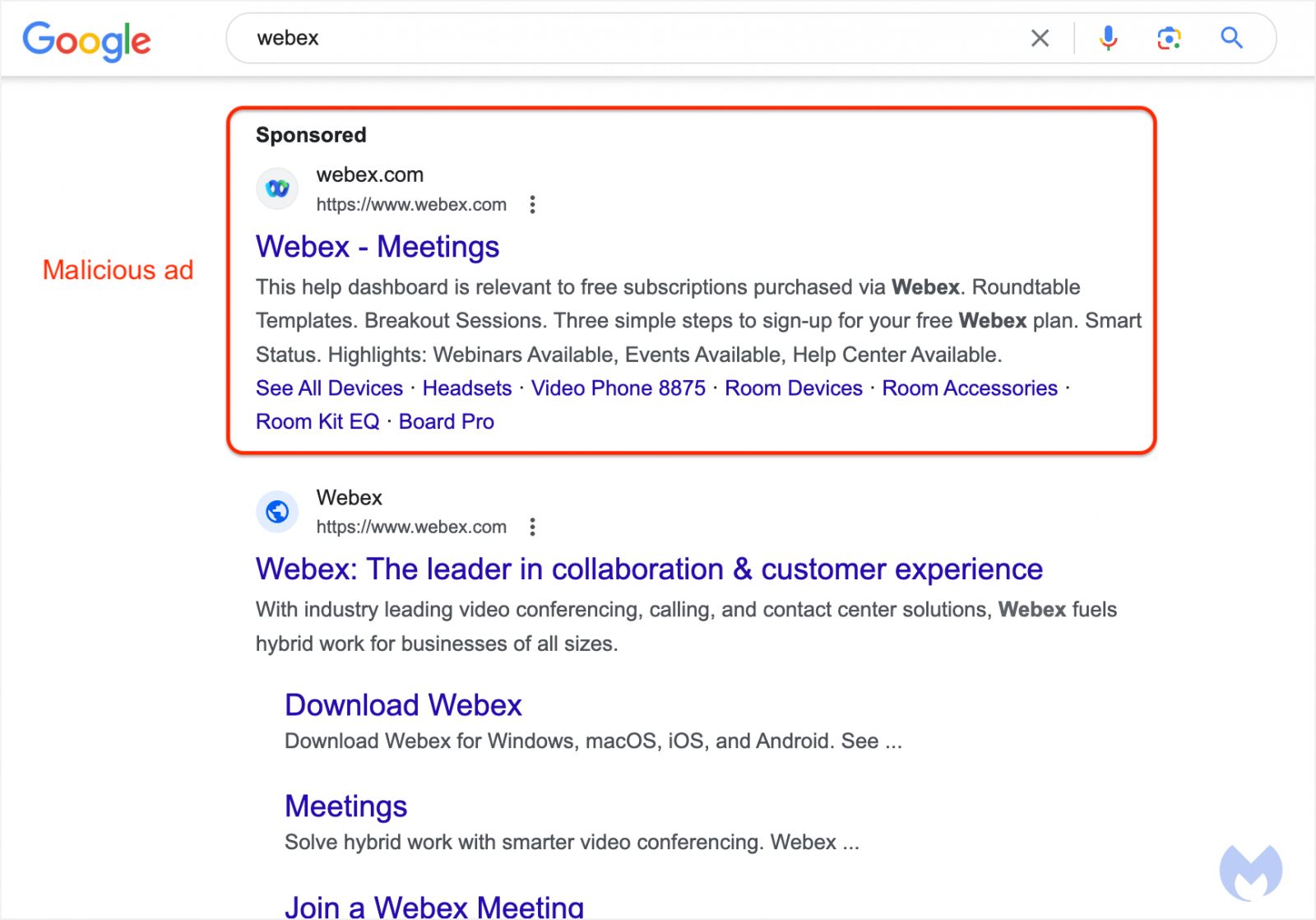

Malwarebytes, kötü amaçlı bir Google reklamının resmi Webex indirme portalının kimliğine büründüğünü ve “webex” terimi için Google Arama sonuçlarında en yüksek konumda yer aldığını bildirdi.

Reklamın meşru görünmesini sağlayan şey, gerçek Webex logosunu kullanması ve tıklama hedefi olarak meşru URL olan “webex.com”u göstermesidir. Bu reklam bileşenleri, reklamın yasal görünmesini ve Cisco’nun gerçek reklamından ayırt edilemez olmasını sağlar.

Tehdit aktörleri, Google Reklam platformunun izleme şablonunda, Google’ın politikasına uyarken istedikleri zaman yönlendirme yapmalarına olanak tanıyan bir boşluktan yararlanabilirler.

Özellikle Google, reklamverenlerin, cihazlarına, konumlarına ve reklam etkileşimleriyle ilgili diğer ölçümlere ilişkin toplanan kullanıcı bilgilerine dayalı bir “nihai URL” oluşturma sürecini tanımlayan URL parametrelerine sahip izleme şablonlarını kullanabileceğini söylüyor.

Politika, bir reklamın görünen URL’sinin ve nihai URL’sinin aynı alana ait olmasını zorunlu kılar. Yine de hiçbir şey izleme şablonunun kullanıcıları belirtilen alanın dışındaki bir web sitesine yönlendirmesini engelleyemez.

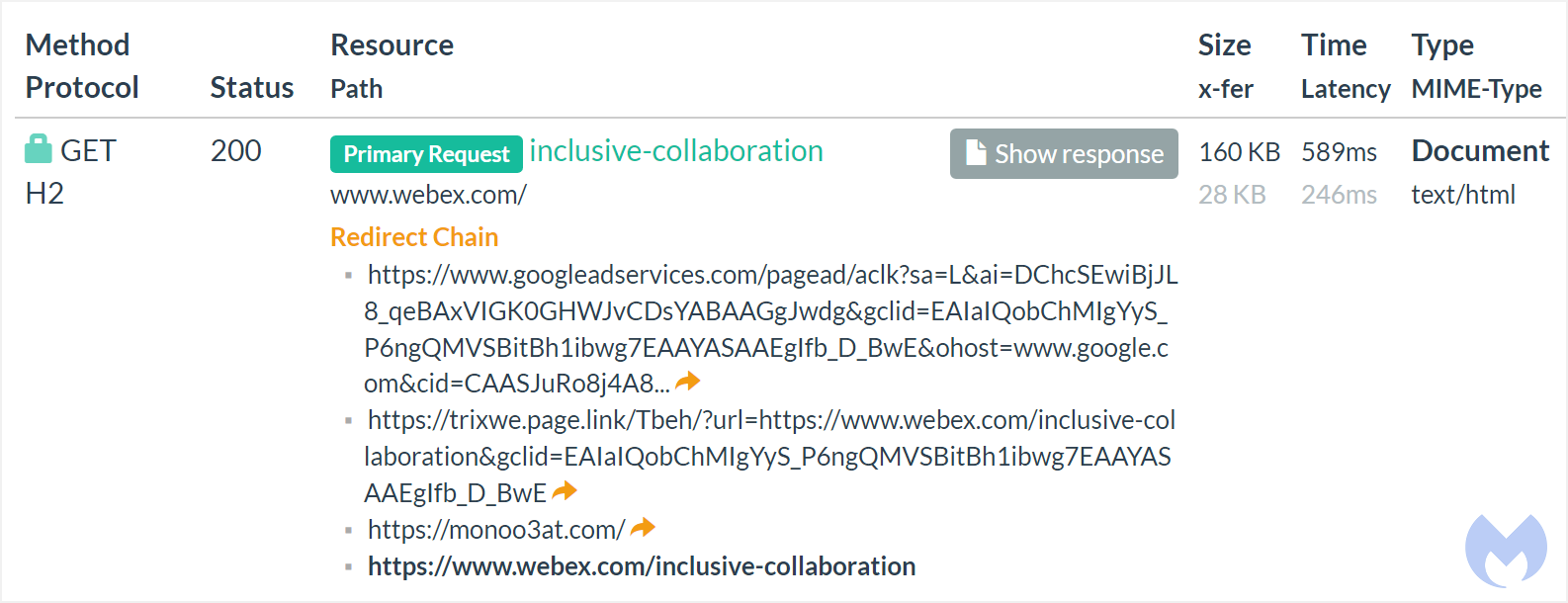

Bu durumda tehdit aktörleri, izleme şablonu olarak https://www.webex.com nihai URL’sine sahip bir Firebase URL’si (“trixwe.page.link”) kullandı.

Ancak reklam tıklanırsa ziyaretçi “trixwe.page” sayfasına yönlendirilir.[.]araştırmacılardan ve otomatik tarayıcılardan geliyormuş gibi görünen ziyaretleri filtreleyen “bağlantı”.

Kullanıcı hedeflemek istediği kişi ise, onu “monoo3at” sitesine yönlendirecektir.[.]com”, potansiyel kurbanlar mı yoksa korumalı alan kullanan araştırmacılar mı olduklarını belirlemek için daha fazla kontrol yapılır.

Ziyaretçi, tehdit aktörlerinin hedeflemek istediği kişiyse, “webexadvertisingoffer” adresindeki kötü amaçlı yazılımları engelleyen bir siteye yönlendirilecektir.[.]com”, diğerleri ise Cisco’nun meşru “webex.com” sitesine yönlendirilecektir.

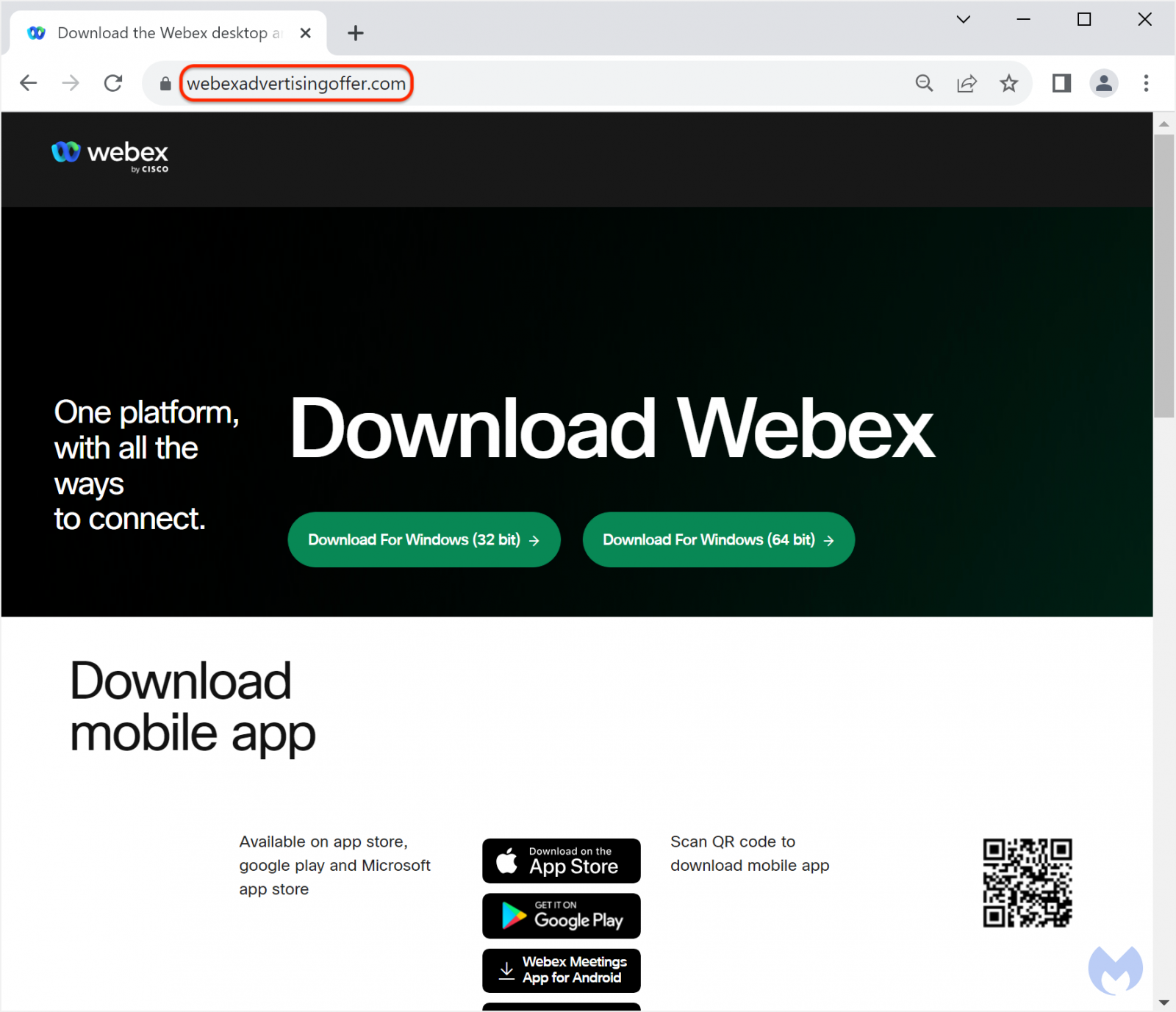

Sahte Webex yükleyicisi

Sahte Webex sayfasının ziyaretçileri indirme düğmelerine tıklarsa, çeşitli işlemleri başlatan ve BatLoader kötü amaçlı yazılımını yüklemek için PowerShell komutlarını çalıştıran bir MSI yükleyicisine sahip olurlar.

Bu kötü amaçlı yazılım sonuçta ek bir DanaBot kötü amaçlı yazılım yükünü getirecek, şifresini çözecek ve çalıştıracaktır.

DanaBot, şifreleri çalma, ekran görüntüleri yakalama, fidye yazılımı modülleri yükleme, kötü amaçlı C2 trafiğini maskeleme ve HVNC yoluyla güvenliği ihlal edilmiş ana bilgisayarlara doğrudan erişim sağlama becerisine sahip, 2018’den beri ortalıkta dolaşan modüler bir bankacılık truva atıdır.

DanaBot’un bulaştığı kişilerin kimlik bilgileri çalınacak ve saldırganlara gönderilecek, saldırganlar da bunları daha sonraki saldırılar için kullanacak ya da diğer tehdit aktörlerine satacak.

Kaynak yazılım ararken, Google Arama’da tanıtılan sonuçları her zaman atlamak ve yalnızca doğrudan yazılım geliştiricisinden veya iyi bilinen, güvenilir bir siteden indirmek iyi bir uygulamadır.