Araştırmacılar, ICS tehditlerini incelemek ve savunmak için yeni bir yol sunmuşlardır. ICSLURE olarak adlandırılan projeleri, gerçek bir endüstriyel ortamı yakından taklit etmek için inşa edilmiş bir Honeynet.

Geleneksel Bappotlar Neden Kısa Kalıyor?

Honeypotlar, güvenlik ekiplerinin üretim ekipmanlarını riske atmadan davranışlarını inceleyebilmeleri için saldırganları çekmek için tasarlanmış sistemlerdir. Günümüzde çoğu ICS balpotu, programlanabilir mantık denetleyicileri (PLC’ler) gibi cihazları simüle etmek için yazılım kullanan düşük etkileşimdir.

Bu kurulumlar temel tehditleri tespit etmek için yararlıdır, ancak yetenekli saldırganların tanımlaması kolaydır. Saldırganlar bir tuzak ile etkileşime girdiklerini fark ettiklerinde, taktiklerini ortaya çıkarmayı bırakırlar. Bu, savunucuların toplayabileceği veri sınırlar.

Yüksek etkileşim ortamı

Icslure farklı bir yaklaşım benimser. Gerçek PLC donanımını, makinelerin bir fabrika tabanındaki hareketi gibi gerçekçi fiziksel işlem simülasyonlarıyla birleştirir. Bu, araştırmacıların çok yüksek bir etkileşim ortamı dediği şeyi yaratır.

Saldırganlar için ICSLure canlı bir endüstriyel ağ gibi hissediyor. Savunucular için, rakiplerin bir ICS ortamında nasıl hareket ettiği ve operasyonları bozmak için kullandıkları teknikler hakkında daha doğru veriler sağlar.

ICSLure’nin arkasındaki araştırmacılardan Angelo Furfaro, yardım net güvenliğine, bu tür bir ortamı güvenli bir şekilde dağıtmanın dikkatli bir planlama gerektirdiğini söyledi. “Honeypot altyapısı, özel VLAN’lar, güvenlik duvarları ve demilitarize bölgeler aracılığıyla herhangi bir üretim ağından tamamen ayrılmalı ve kötü niyetli etkinliğin kritik işlemlere dökülmemesini sağladı” dedi. “PLC’ler sadece simüle edilmiş bitkiler veya dijital ikizlerle etkileşime girmeli ve fiziksel süreçlerde zararlı komutlar yürütme olasılığını ortadan kaldırmalıdır.”

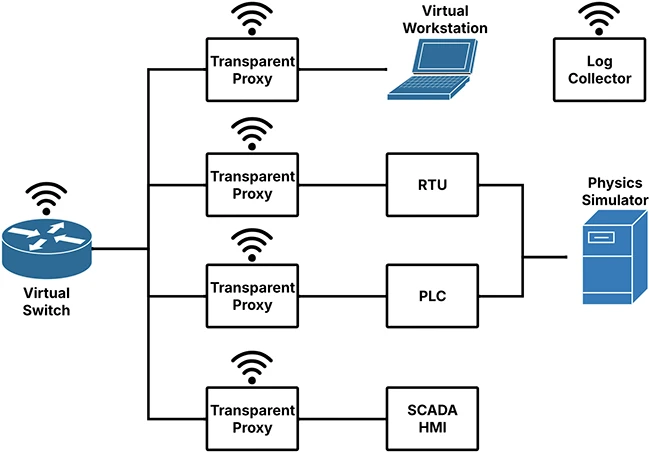

ICSLURE MODULUK MİAMİYORUNUN Bir Örneği

İkna edici bir hedef oluşturmak

Araştırmacılar, ICSLURE’yi farklı tesis türlerine uyacak şekilde özelleştirilebilen modüler bir sistem olarak tasarladılar.

Konsept kanıtlarında bir rüzgar çiftliği modellediler. Sanal iş istasyonları, yönlendiriciler ve bir SCADA sunucusu ile birlikte yazılımda çalışan bir rüzgar türbini simülasyonuna bağlı bir Siemens PLC’yi içeriyordu.

Kurulumu ikna etmek için Modbus ve S7 gibi ortak ICS hizmetlerini ortaya çıkardılar ve savunmasız bir mühendislik iş istasyonu eklediler. Bu unsurlar saldırganlara ağla etkileşime girmenin gerçekçi yolları verdi.

Her eylem günlüğe kaydedildi, ağ trafiği ve sistem değişikliklerini daha sonraki çalışma için ayrıntılı olarak yakaladı.

Furfaro, veri bütünlüğünün tasarımlarında da bir öncelik olduğunu açıkladı. “Tüm telemetri, kütükler ve paket yakalamalar, adli analiz için delil değerini sağlamak için kriptografik olarak imzalanmalı, zaman damgalı ve kurcalamaya dayanıklı depolarda saklanmalıdır” dedi. Bulut dağıtımları için şifreli kanallar ve gecikmeye duyarlı düzenleme, veri sızıntısını önlerken gerçekçiliği korumanın anahtarı olduğunu da sözlerine ekledi.

Tam saldırı zincirlerini yakalamak

Ekip, ICSLURE’yi 30 gün boyunca halka açık bir akademik ağa yerleştirerek test etti. Bu süre zarfında, 2 GB’tan fazla ağ trafiği topladılar.

Etkinliğin çoğu otomatik tarama ve parmak izi idi, ancak sistem ayrıca araştırmacıların kendilerini başlattığı hedefli saldırıları kaydetti. Bunlar arasında MODBUS komutları aracılığıyla türbin kontrollerini manipüle etme ve mühendislik iş istasyonunu devralma girişimlerini de içeriyordu.

Sonuçlar, ICSLURE’nin ilk erişimden fiziksel süreç kesintisine tam, çok aşamalı saldırıları yakalayabildiğini gösterdi. Bu yetenek, FrostyGoop gibi ICS kötü amaçlı yazılımları veya Stuxnet’e benzer karmaşık tehditleri anlamak için kritiktir.

Furfaro, “Saldırganların ICSLURE’yi daha fazla saldırı için bir fırlatma rampası olarak sömürmesini önlemek için kum havuzu, hız sınırlama ve otomatik izinsiz giriş gibi olay tutma mekanizmalarına ihtiyaç var” dedi. “Tüm sistem, Ansible ve Terraform kullanılarak tutarlı bir duruma desteklendiğinden, bir olaydan sonra hızlı bir şekilde güvenli bir konfigürasyona geri yüklenebilir, bu da deneyleri güvenli bir şekilde tekrarlamaya yardımcı olur.”

ICSLURE gerçek dünyadaki tehditler hakkında ne ortaya koyuyor

ICSLURE, gerçekçi honeynetlerin savunucuların ICS tehditleri hakkında daha fazla bilgi edinmelerine nasıl yardımcı olabileceğini göstermektedir. Saldırganların inandırıcı bir ortamla nasıl etkileşime girdiğini inceleyerek, güvenlik ekipleri algılama kurallarını iyileştirebilir, olay müdahale oyun kitaplarını geliştirebilir ve ağ tasarımındaki zayıflıkları ortaya çıkarabilir.

Bforeai’nin kurucusu ve CEO’su Luigi Lenguito, ICSLure’nin savunucuların ICS güvenliğine nasıl yaklaştıklarında önemli bir değişime işaret ettiğini söyledi. “ICSLURE, OT ağları için tespit mühendisliğini modernize etmek için daha dinamik, aldatma ve hareketli bir hedef tabanlı yaklaşım getirmede ileriye doğru bir adımdır” dedi.

Lenguito, OT ortamlarının genellikle oldukça özelleştirildiğini ve saldırganlar için karmaşıklık katan standardizasyondan yoksun olduğunu belirtti. “Bu, çevreyi keşfetmek ve potansiyel giriş noktalarını belirlemek için önemli zaman ve kaynaklara yatırım yapması gereken saldırganlar için önemli bir zorluk yaratıyor” diye açıkladı. “Tuzaklar ve balkapların dağıtılması, bu karmaşıklığın yararlanması, anormal aktiviteyi erken tespit etmenin ve potansiyel saldırılara ilişkin içgörü kazanmanın etkili bir yolunu sunar.”

Bir sonraki engelin bu anlayışları eyleme geçirilebilir zekaya dönüştüreceğini de sözlerine ekledi. Lenguito, “Zorluk hacim, çünkü OT bugün 15 yıl önce olduğu birçok yönden.” Dedi. Zeka oluşturmak ve rakip TTP’leri belgelemek için bu veri noktalarını paylaşmak ve ilişkilendirmek bir sonraki büyük adımdır.

Konsept kanıtı ötesine geçerek ICSLURE

Araştırma ayrıca maruz kalan ICS cihazlarının tehlikesini de vurguladı. Çalışmaları sırasında ekip, temel arama araçları aracılığıyla internette görülebilen birçok savunmasız PLC’yi buldu. Bu, segmentasyon ve katı erişim kontrolleri ihtiyacını güçlendirir.

Daha büyük, dağıtılmış ortamlar için ICSLURE ölçeklendirme yeni zorluklar getirecektir. Furfaro, “En önemli sorun dağıtılmış bileşenler arasında senkronizasyon” dedi. “Fiziksel PLC’ler ve çoklu alan ağları üzerindeki çoklu simülatörler arasında gerçek zamanlı tutarlılığı korumak, özellikle saat sürüklenmesi, değişken gecikme ve titreme göz önüne alındığında önemsiz değildir.”

Ayrıca bu ağların saldırganlar için otantik görünmesinin zorluğuna işaret etti. “Gerçekçi yayılma gecikmeleri, yönlendirme davranışları ve hata koşulları, balın yapay doğasını açığa çıkarmadan ikna edici bir şekilde taklit edilmelidir” diye açıkladı.

Araştırmacılar, gerçek dünya ortamlarında ICSLURE’yi test etmek için endüstriyel kuruluşlarla ortaklık kurmayı planlıyorlar. Ayrıca yasal ve düzenleyici çerçevelere nasıl uyabileceğini araştırmak istiyorlar. Furfaro, “Bu tür işbirlikleri ve düzenleyici değerlendirmeler sadece ICSLURE’nin pratik alaka düzeyini güçlendirmekle kalmayacak, aynı zamanda deneysel araştırmalar ile konuşlandırılabilir, endüstri sınıfı güvenlik çözümleri arasındaki boşluğu kapatacak” dedi.