Federal Güvenlik Servisi’ne (FSB) bağlı Rus siber casusluk aktörlerinin, USB yayılan bir solucan kullandığı gözlemlendi. Çöp Drifter Ukrayna varlıklarını hedef alan saldırılarda.

Gamaredon’un (diğer adıyla Aqua Blizzard, Iron Tilden, Primitive Bear, Shuckworm ve Winterflounder) en son taktiklerini detaylandıran Check Point, grubun büyük ölçekli kampanyalar yürüttüğünü ve ardından “seçimi belirli hedeflere yönelik veri toplama çabalarının” olduğunu belirtti. muhtemelen casusluk amaçlarıyla motive ediliyor.”

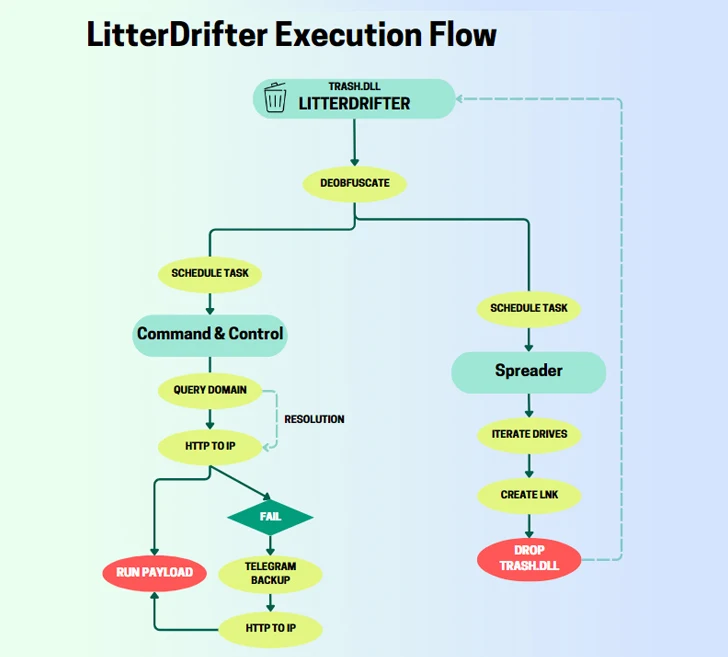

LitterDrifter solucanı iki ana özelliğe sahiptir: kötü amaçlı yazılımı bağlı USB sürücüler aracılığıyla otomatik olarak yaymanın yanı sıra tehdit aktörünün komuta ve kontrol (C&C) sunucularıyla iletişim kurma. Ayrıca bunun, daha önce Haziran 2023’te Symantec tarafından açıklanan PowerShell tabanlı bir USB solucanının evrimi olduğundan da şüpheleniliyor.

VBS’de yazılan yayıcı modül, solucanı, rastgele adlar atanan bir tuzak LNK ile birlikte bir USB sürücüde gizli bir dosya olarak dağıtmaktan sorumludur. Kötü amaçlı yazılım, ilk düzenleme bileşeninin “trash.dll” olarak adlandırılması nedeniyle LitterDrifter adını alıyor.

Check Point, “Gamaredon’un C&C’ye yönelik yaklaşımı oldukça benzersizdir, çünkü alanları aslında C2 sunucuları olarak kullanılan dolaşımdaki IP adresleri için yer tutucu olarak kullanır,” diye açıkladı.

LitterDrifter aynı zamanda bir Telegram kanalından alınan bir C&C sunucusuna da bağlanabiliyor; bu, en azından yılın başından bu yana defalarca uygulamaya konulan bir taktik.

Siber güvenlik firması ayrıca ABD, Vietnam, Şili, Polonya, Almanya ve Hong Kong’dan gelen VirusTotal gönderimlerine dayanarak Ukrayna dışında da olası enfeksiyon belirtileri tespit ettiğini söyledi.

Gamaredon, saldırı yöntemlerini sürekli olarak geliştirirken bu yıl da aktif bir varlık gösterdi. Temmuz 2023’te, saldırganın hızlı veri sızdırma yetenekleri gün yüzüne çıktı; tehdit aktörü, hassas bilgileri ilk güvenlik ihlalinden sonraki bir saat içinde aktardı.

Şirket, “LitterDrifter’ın büyük ölçekli bir toplama operasyonunu desteklemek için tasarlandığı açık” dedi. “Bölgedeki mümkün olan en geniş hedeflere ulaşabilmek için basit ama etkili tekniklerden yararlanıyor.”

Gelişme, Ukrayna Ulusal Siber Güvenlik Koordinasyon Merkezi’nin (NCSCC), Rusya devleti destekli bilgisayar korsanları tarafından İtalya, Yunanistan, Romanya ve Azerbaycan da dahil olmak üzere Avrupa çapındaki büyükelçilikleri hedef alan saldırıları ortaya çıkarmasıyla geldi.

APT29’a (diğer adıyla BlueBravo, Cloaked Ursa, Cosy Bear, Iron Baldıran, Midnight Blizzard ve The Dukes) atfedilen izinsiz girişler, yakın zamanda açıklanan WinRAR güvenlik açığının (CVE-2023-38831) zararsız görünümlü yemler aracılığıyla istismar edilmesini içeriyor. Geçmişte uyguladığı bir tema olan BMW’leri satışa sunmak.

Saldırı zinciri, kurbanlara, başlatıldığında Ngrok’ta barındırılan uzak bir sunucudan bir PowerShell betiğini almak için kusurdan yararlanan özel hazırlanmış bir ZIP dosyasına bağlantı içeren kimlik avı e-postaları göndermekle başlıyor.

NCSCC, “Rus istihbarat servislerinin bilgisayar korsanlığı grupları tarafından CVE-2023-38831 güvenlik açığından yararlanma yönündeki endişe verici eğilim, bu güvenlik açığının artan popülerliğini ve karmaşıklığını gösteriyor.” dedi.

Bu haftanın başlarında, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), Ukrayna Güvenlik Servisi’nden (SBU) alınmış bir PDF belgesi gibi görünen kötü amaçlı RAR arşivlerini yayan, ancak gerçekte, Remcos RAT’ın dağıtımına.

CERT-UA, Şubat 2023’te Remcos RAT teslim etmek üzere ülkedeki devlet yetkililerine yönelik bir başka siber saldırı dalgasıyla da bağlantılı olan UAC-0050 adı altındaki faaliyeti izliyor.