Silent Push, Ukrayna destekçilerini, savaş karşıtı aktivistleri ve muhbirleri hedefleyen CIA’yı taklit eden bir Rus istihbarat kimlik avı kampanyasını ortaya çıkarıyor.

Silent Push’taki siber güvenlik araştırmacıları, Ukrayna’yı destekleyen ve Rus hükümetine karşı çıkan bireyleri hedefleyen Rus istihbarat hizmetleri veya benzer şekilde motive olmuş bir varlık tarafından başlatıldığı iddia edilen karmaşık ve kapsamlı bir kimlik avı operasyonu keşfettiler.

2025’in başlarında ortaya çıkan kampanya, Rus vatandaşlarından ve muhbirlerden kişisel bilgileri toplamak için sahte web sitesi yemini kullandı. Bu, Rusya Federasyonu’ndaki savaş karşıtı faaliyetlerin yasadışı olması göz önüne alındığında, özellikle hassas bir çabaydı.

Kimlik avı siteleri, statik HTML ve JavaScript kombinasyonu kullanılarak kullanıcı girişini topladı. Veri eksfiltrasyonu genellikle tehdit aktör kontrollü sunuculara yönelik basit posta talepleri veya Google formlarının kötüye kullanılması yoluyla kolaylaştırılmıştır.

Araştırmacılar, her biri önemli bir organizasyonu taklit eden dört farklı kimlik avı kümesi belirlediler: ABD Merkezi İstihbarat Ajansı (CIA), Rus Gönüllü Kolordusu (RVC), Lejyon Liberty ve Hochuzhit, Ukrayna istihbaratının işlettiği Rus hizmet üyeleri için temyiz hattı.

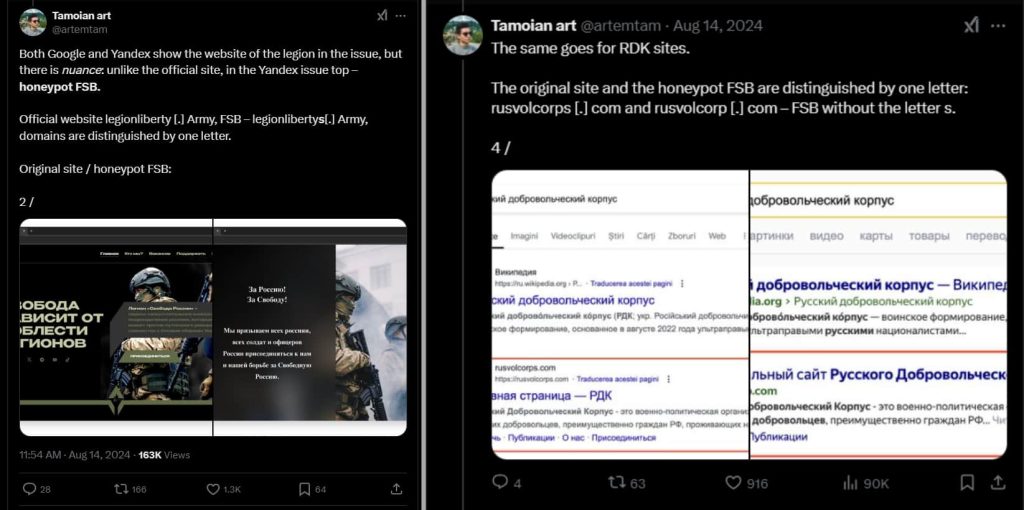

Farklı kimliğe bürünmelerine rağmen, bu kümeler ortak bir hedefi paylaşıyor: yasadışı kişisel verilerin toplanması. 14 Mart 2024’te Rusya Lejyonu’nun meşru özgürlüğünün belirttiği gibi, X Post, “Legion’un tek resmi telgraf kanalının web sitemizde listelendiğini hatırlatıyoruz: hxxps://legionlibertyarmy. Sahte tarafından kandırılmayın. Putin rejiminin güvenlik güçlerinin tuzaklarına düşmeyin! ”

Tehdit oyuncusu, bu kuruluşların resmi web sitelerini taklit etmek için tasarlanmış kimlik avı sayfalarına ev sahipliği yapmak için bir kurşun geçirmez barındırma sağlayıcısı Nybula LLC (ASN 401116) kullandı. Bu taktik, veri toplamak için Google formlarının ve web sitesi formlarının kullanımı ile birlikte, şüphesiz kurbanlardan hassas bilgileri aldatmak ve çıkarmak için sofistike bir girişim ortaya koymaktadır.

Kampanyanın altyapı analizi, dört kümede birbirine bağlılığı ortaya koydu ve WHOIS organizasyonu “Menen Gerda”, benzer meta veriler ve Nikenik Kayıt Şirketi aracılığıyla ortak kayıt gibi ortak teknikler.

Kimlik avı sayfaları kurbanları cezbetmek için çeşitli taktikler kullandı. Örneğin, rusvolcorpsnet Etki alanı, kullanıcıları “Buraya Birleştir” düğmesiyle çekti ve ayrıntılı kişisel bilgiler talep eden bir Google formuna yol açtı. Benzer şekilde, legionlibertytop Domain, kullanıcıları meşru bir Google formuna yönlendirmek için mavi bir “birleştirme” düğmesi kullanırken, yeşil bir düğme tehdit aktörleri tarafından kontrol edilen bir forma yol açtı.

CIA kimliğine bürünme, ciagovicu Ve jagotovoffcomşüpheli web formları ve gömülü gayri meşru .onion bağlantıları içeren. Tehdit aktörleri, resmi CIA bağlantılarını kimlik avı alanlarıyla değiştirerek YouTube içeriğini manipüle etti.

Tersine, teslim olmaya çalışan Rus hizmet üyelerini hedefleyen Hochuzhit kümesi, hochuzhitlifecom Ve hochuzhitlife. Sessiz Push tehdit analistleri, güvenlik araştırmacısı Artem Tamoian ile işbirliği içinde, Cloudflare’de barındırılan Legionllberyarmy de dahil olmak üzere ek alanları ve altyapıyı ortaya çıkardı.

Silent Push’un Rus istihbarat hizmetlerine atfedilmesi, kampanyanın Rus hükümetine stratejik ilgi hedeflerine odaklanması, bilinen Rus devlet destekli aktör davranışıyla uyumlu gözlemlenen TTP’ler ve CIA’nın istihbarat toplama amaçları için sürekli taklit edilmesi de dahil olmak üzere çeşitli faktörlere dayanmaktadır.

Araştırmacılar, bu Rus istihbarat ajansı kampanyasıyla ilişkili tüm alanların büyük bir gizlilik ve güvenlik riskleri oluşturduğu ve dikkatin ve daha güçlü siber güvenlik önlemlerinin önemini vurguladığı sonucuna vardı.