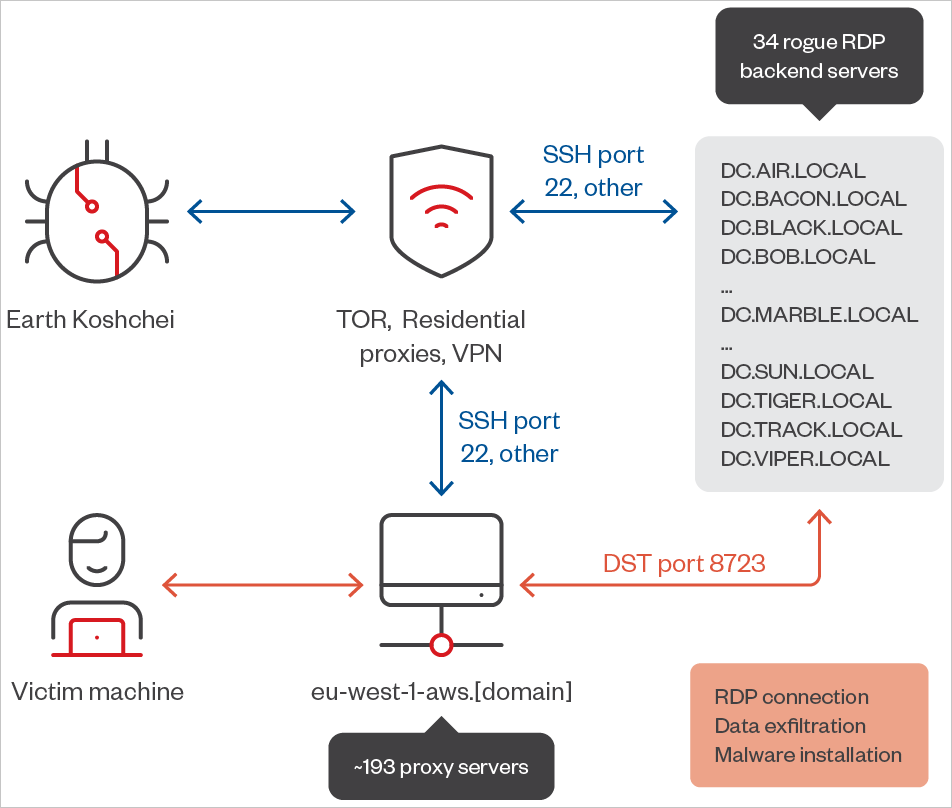

APT29 (aka “Midnight Blizzard”) olarak takip edilen Rus bilgisayar korsanlığı grubu, verileri ve kimlik bilgilerini çalmak ve kötü amaçlı yükler yüklemek amacıyla ortadaki adam (MiTM) saldırıları gerçekleştirmek için 193 uzak masaüstü protokolü proxy sunucusundan oluşan bir ağ kullanıyor.

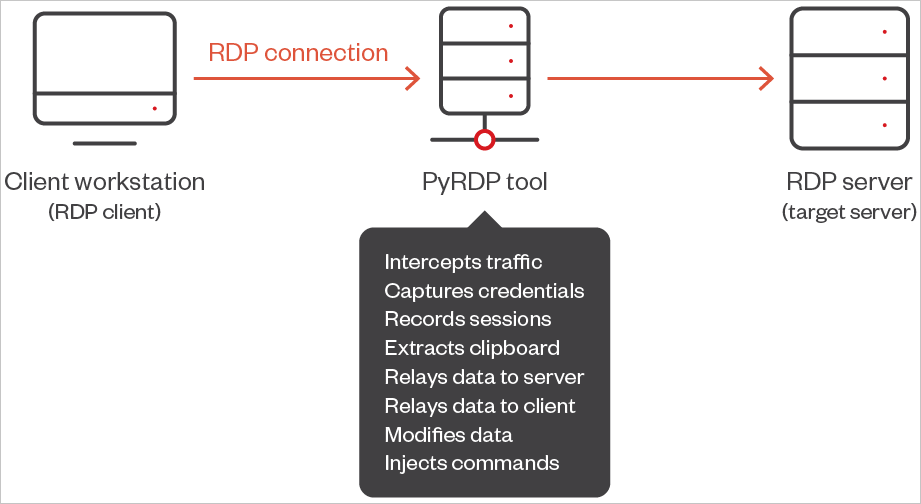

MiTM saldırıları, kurbanların dosya sistemlerini taramak, arka plandaki verileri çalmak ve ihlal edilen ortamda hileli uygulamaları uzaktan yürütmek için PyRDP kırmızı takım proxy aracını kullandı.

Tehdit aktörlerini ‘Earth Koshchei’ olarak takip eden Trend Micro, bu kampanyanın hükümet ve askeri kuruluşları, diplomatik kurumları, BT ve bulut hizmet sağlayıcılarını, telekomünikasyon ve siber güvenlik şirketlerini hedef aldığını bildiriyor.

Kampanya için kaydedilen alan adları, APT29’un öncelikle ABD, Fransa, Avustralya, Ukrayna, Portekiz, Almanya, İsrail, Fransa, Yunanistan, Türkiye ve Hollanda’daki kuruluşları hedef aldığını gösteriyor.

MitM saldırıları için PyRDP kullanma

Uzak Masaüstü Protokolü (RDP), Microsoft tarafından geliştirilen ve kullanıcıların bir ağ üzerinden başka bir bilgisayara uzaktan erişmesine ve kontrol etmesine olanak tanıyan özel bir protokoldür. Yaygın olarak uzaktan yönetim, teknik destek ve kurumsal ortamlardaki sistemlere bağlanmak için kullanılır.

Ekim 2024’te Amazon ve CERT-UA, APT29’un kurbanları kimlik avı e-postalarına eklenmiş bir dosyayı çalıştırdıktan sonra sahte RDP sunucularına bağlanmaları için kandırdığını doğrulayan raporlar yayınladı.

Bağlantı kurulduktan sonra diskler, ağlar, yazıcılar, pano, ses aygıtları ve COM bağlantı noktaları dahil olmak üzere yerel kaynaklar, saldırganın kontrol ettiği RDP sunucusuyla paylaşılarak hassas bilgilere koşulsuz erişim olanağı sağlanır.

Trend Micro’nun son raporu, bağlantıları saldırgan tarafından kontrol edilen 34 arka uç sunucusuna yönlendiren ve saldırganların RDP oturumlarını izlemesine ve ele geçirmesine olanak tanıyan 193 RDP proxy sunucusunun tanımlanmasının ardından bu etkinlik hakkında daha fazla ayrıntı ortaya koyuyor.

Bilgisayar korsanları, kurban ile uzak oturum arasındaki tüm iletişimi kesmek ve bağlantının meşru görünmesini sağlamak için PyRDP adı verilen Python “ortadaki adam” MitM kırmızı ekip aracını kullanıyor.

Araç, saldırganların düz metin kimlik bilgilerini veya NTLM karmalarını günlüğe kaydetmesine, pano verilerini çalmasına, aktarılan dosyaları çalmasına, arka planda paylaşılan sürücülerden veri çalmasına ve yeni bağlantılarda konsol veya PowerShell komutlarını çalıştırmasına olanak tanır.

Araştırmacılar, bu tekniğin ilk kez 2022’de APT29’un taktiklerine ilham vermiş olabilecek Mike Felch tarafından tanımlandığını açıklıyor.

Trend Micro, “Bağlantı kurulduğunda, hileli sunucu meşru bir RDP sunucusunun davranışını taklit eder ve oturumu çeşitli kötü amaçlı faaliyetler gerçekleştirmek için kullanır” diye açıklıyor.

“Birincil saldırı vektörü, saldırganın kötü amaçlı komut dosyaları dağıtmasını veya kurbanın makinesindeki sistem ayarlarını değiştirmesini içerir.”

“Ek olarak, PyRDP proxy’si kurbanın dosya sistemine erişimi kolaylaştırarak saldırganın dizinlere göz atmasına, dosyaları okumasına veya değiştirmesine ve kötü amaçlı yükler eklemesine olanak tanıyor.

Kaynak: Trend Micro

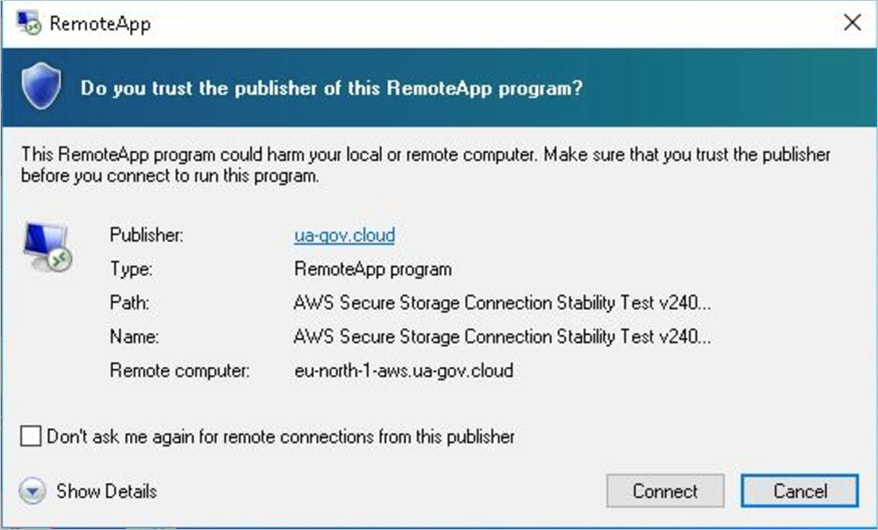

Trend Micro’nun analiz ettiği kötü amaçlı yapılandırmalar arasında, kullanıcıya yanıltıcı AWS Güvenli Depolama Bağlantısı Kararlılık Testi bağlantı isteği sunan bir yapılandırma da var.

Kaynak: Trend Micro

APT29’un kaçırılmasıyla ilgili olarak araştırmacılar, Rus bilgisayar korsanlarının sahte RDP sunucularının IP adreslerini gizlemek için kripto para birimi ödemelerini kabul eden ticari VPN ürünleri, TOR çıkış düğümleri ve yerleşik proxy hizmetlerinin bir kombinasyonunu kullandığını bildirdi.

Kaynak: Trend Micro

Hileli RDP yapılandırmalarına karşı savunma yapmak, kötü amaçlı e-postalara iyi bir yanıt verilmesini gerektirir; bu durumda bu e-postalar, kampanyanın başlatılmasından önce ele geçirilen meşru adreslerden gönderilmiştir.

Daha da önemlisi, Windows kullanıcıları yalnızca bilinen, güvenilir sunuculara RDP bağlantıları yapmalı ve e-posta ekleri aracılığıyla gönderilen RDP bağlantılarını asla kullanmamalıdır.