Sandworm ve APT28’den (Fancy Bear olarak bilinir) sonra, devlet destekli bir diğer Rus hacker grubu APT29, siber saldırılar için WinRAR’daki CVE-2023-38831 güvenlik açığından yararlanıyor.

APT29 farklı isimler altında (UNC3524,/NobleBaron/Dark Halo/NOBELIUM/Cozy Bear/CozyDuke, SolarStorm) takip ediliyor ve BMW otomobil satışı cazibesiyle elçilik kuruluşlarını hedef alıyor.

CVE-2023-38831 güvenlik açığı, WinRAR’ın 6.23’ten önceki sürümlerini etkiliyor ve saldırganın kötü amaçlarla hazırladığı arka plan kodunda yürütülebilecek .RAR ve .ZIP arşivlerinin oluşturulmasına olanak tanıyor.

Güvenlik açığı, kripto para birimini ve hisse senedi alım satım forumlarını hedef alan tehdit aktörleri tarafından Nisan ayından bu yana sıfır gün olarak istismar ediliyor.

Kapak iletişimleri için Ngrok statik alanı

Bu hafta yayınlanan bir raporda, Ukrayna Ulusal Güvenlik ve Savunma Konseyi (NDSC), APT29’un bir PDF cazibesi göstermek ve bir yükü indirip çalıştıran PowerShell kodunu indirmek için arka planda bir komut dosyası çalıştıran kötü amaçlı bir ZIP arşivi kullandığını söylüyor.

Kötü amaçlı arşiv “DİPLOMATİK-CAR-FOR-SATILIK-BMW.pdf” olarak adlandırılıyor ve Azerbaycan, Yunanistan, Romanya ve İtalya dahil olmak üzere Avrupa kıtasındaki birden fazla ülkeyi hedef alıyordu.

kaynak: Ukrayna Ulusal Güvenlik ve Savunma Konseyi

APT29, Mayıs ayında HTML kaçakçılığı tekniği yoluyla ISO verileri sağlayan bir kampanya sırasında Ukrayna’daki diplomatları hedeflemek için daha önce BMW araba reklamı kimlik avı tuzağını kullanmıştı.

Ukraynalı NDSC, bu saldırılarda APT29’un kötü amaçlı sunucuyla iletişimi sağlamak için eski kimlik avı taktiğini yeni bir teknikle birleştirdiğini söylüyor.

NDSC, Rus bilgisayar korsanlarının Ngrok örneklerinde barındırılan komuta ve kontrol (C2) sunucusuna erişmek için Ngrok’un ücretsiz statik alanını (Ngrok’un 16 Ağustos’ta duyurduğu yeni bir özellik) kullandığını söylüyor.

“Bu hain taktikte, Ngrok tarafından sağlanan ücretsiz statik alanları kullanarak, genellikle “ngrok-free.app” altında bir alt alan adı biçiminde, Ngrok’un hizmetlerinden yararlanıyorlar. Bu alt alanlar, kötü amaçlı yükleri için ayrı ve göze çarpmayan buluşma noktaları görevi görüyor” – Ukrayna Ulusal Güvenlik ve Savunma Konseyi

Saldırganlar bu yöntemi kullanarak etkinliklerini gizlemeyi ve tespit edilme riski olmadan ele geçirilen sistemlerle iletişim kurmayı başardılar.

Siber güvenlik şirketi Group-IB’deki araştırmacılar, WinRAR’daki CVE-2023-38831 güvenlik açığının sıfır gün olarak kullanıldığını bildirdiğinden, gelişmiş tehdit aktörleri bunu saldırılarına dahil etmeye başladı.

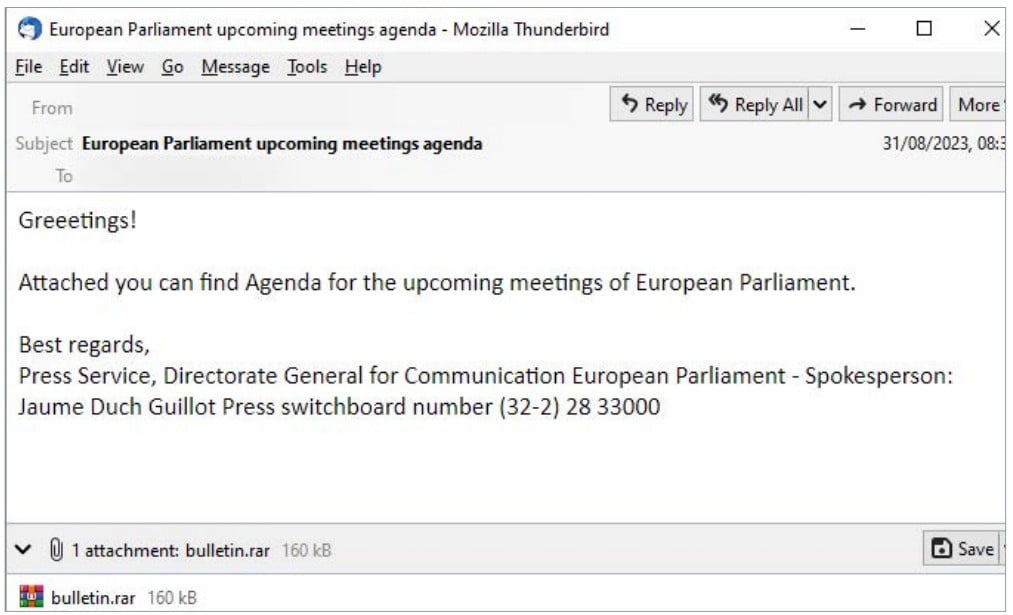

ESET’teki güvenlik araştırmacıları, Ağustos ayındaki saldırıların, Avrupa Parlamentosu gündemini yem olarak kullanarak AB ve Ukrayna’daki siyasi oluşumları hedef alan bir hedef odaklı kimlik avı kampanyasında güvenlik açığından yararlanan Rus APT28 hacker grubuna atfedildiğini gördü.

kaynak: ESET

Ekim ayında Google tarafından hazırlanan bir raporda, güvenlik sorununun Rus ve Çinli devlet korsanları tarafından kimlik bilgilerini ve diğer hassas verileri çalmak ve hedef sistemlerde kalıcılık sağlamak için kullanıldığı belirtiliyor.

Ukraynalı NDSC, APT29’da gözlemlenen harekâtın, yükleri iletmek için WinRAR güvenlik açığının kullanılması ve C2 ile iletişimi gizlemek için Ngrok hizmetlerinin kullanılması gibi eski ve yeni teknikleri birleştirmesi nedeniyle öne çıktığını söylüyor.

Ukrayna kurumunun raporu, etki alanları ve e-posta adreslerinin yanı sıra PowerShell komut dosyaları ve bir e-posta dosyası için dosya adları ve karşılık gelen karmalardan oluşan bir dizi güvenlik ihlali göstergesi (IoC) sağlıyor.