NATO’ya bağlı ülkelerin dışişleri bakanlıklarını hedef alan devam eden bir kampanya, Rus tehdit aktörlerinin müdahalesine işaret ediyor.

Kimlik avı saldırıları, Duke adlı bir kötü amaçlı yazılımın bir çeşidini teslim etmek için bazıları Almanya’dan geliyormuş gibi gizlenen diplomatik cazibeli PDF belgeleri içeriyor. APT29 (namı diğer BlueBravo, Cloaked Ursa, Cozy Bear, Iron Hemlock, Midnight Blizzard ve The Dukes).

Hollandalı siber güvenlik şirketi EclecticIQ geçen hafta yaptığı bir analizde, “Tehdit aktörü, faaliyetlerini meşru web trafiğinin arkasına gizlemek ve kaçmak için komuta ve kontrol için açık kaynaklı bir sohbet uygulaması olan Zulip’i kullandı.”

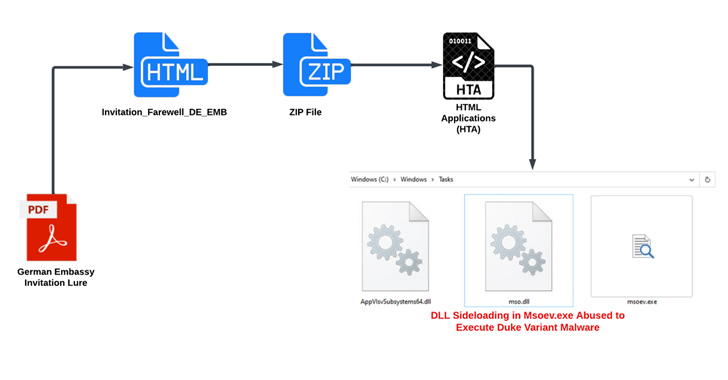

Bulaşma sırası şu şekildedir: “Almanya Büyükelçisine Elveda” adlı PDF eki, kötü amaçlı yazılımı bırakmak için çok aşamalı bir işlemi başlatan JavaScript koduyla birlikte gelir.

APT29’un davet temalarını kullandığı daha önce, ek yükler almak için uzak bir sunucuyla iletişim kurabilen bir DLL yükü teslim etmek için Norveç büyükelçiliğini taklit eden bir saldırıyı belgeleyen Lab52 tarafından rapor edilmişti.

“bahamas.gov” alan adının kullanımı[.]bs” her iki izinsiz giriş kümesinde bu bağlantıyı daha da sağlamlaştırır.

Potansiyel bir hedef, PDF dosyasını açarak kimlik avı tuzağına yenik düşerse, Invitation_Farewell_DE_EMB adlı kötü amaçlı bir HTML damlatıcısı, JavaScript’i yürütmek üzere başlatılır ve bu dosya, dağıtım için tasarlanmış bir HTML Uygulaması (HTA) dosyasında paketlenen bir ZIP arşiv dosyasını bırakır. Duke kötü amaçlı yazılımı.

Komuta ve kontrol, Zulip’in API’si kullanılarak kurban ayrıntılarını aktör tarafından kontrol edilen bir sohbet odasına (toyy.zulipchat) göndermek için kullanılarak kolaylaştırılır.[.]com) yanı sıra güvenliği ihlal edilmiş ana bilgisayarlara uzaktan kumanda etme.

EclecticIQ, muhtemelen APT29 tarafından keşif veya test amacıyla kullanılan ikinci bir PDF dosyası belirlediğini söyledi.

“Bir yük içermiyordu, ancak bir kurbanın e-posta ekini güvenliği ihlal edilmiş bir alan olan edenparkweddings aracılığıyla bir bildirim alarak açması durumunda aktöre bildirildi.[.]com” dedi araştırmacılar.

Zulip’in kötüye kullanılmasının, Google Drive, Microsoft OneDrive, Dropbox, Notion, Firebase ve Trello gibi çok çeşitli yasal internet hizmetlerinden yararlanma konusunda bir geçmişe sahip olan devlet destekli grupla eşit olduğunu belirtmekte fayda var. C2 için.

APT29’un birincil hedefleri, ABD ve Avrupa’daki hükümetler ve hükümet taşeronları, siyasi kuruluşlar, araştırma firmaları ve kritik endüstrilerdir. Ancak ilginç bir şekilde, bilinmeyen bir düşmanın taktiklerini kullanarak Çince konuşan kullanıcıları Cobalt Strike ile ihlal ettiği gözlemlendi.

Gelişme, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi’nin (CERT-UA), Merlin adlı Go tabanlı açık kaynaklı bir sömürü sonrası araç seti kullanarak Ukrayna’daki devlet kuruluşlarına yönelik yeni bir dizi kimlik avı saldırısı konusunda uyarıda bulunmasıyla geldi. Etkinlik, UAC-0154 takma adı altında izleniyor.

Savaşın parçaladığı ülke ayrıca, öncelikle kritik operasyonları bozmayı ve stratejik bir avantaj elde etmek için istihbarat toplamayı amaçlayan, Rus askeri istihbaratına bağlı seçkin bir bilgisayar korsanlığı birimi olan Sandworm’un sürekli siber saldırılarıyla karşı karşıya kaldı.

Ukrayna Güvenlik Servisi’nin (SBU) yakın tarihli bir raporuna göre, tehdit aktörünün savaş görevlerini planlamak ve gerçekleştirmek için Ukrayna askeri personeli tarafından sahip olunan Android tabletlere yetkisiz erişim elde etmeyi başaramadığı söyleniyor.

Güvenlik teşkilatı, “Savaş alanında cihazların yakalanması, ayrıntılı incelenmesi ve mevcut erişimin ve yazılımın kullanılması, ilk erişim ve kötü amaçlı yazılım dağıtımı için birincil vektör haline geldi” dedi.

Kötü amaçlı yazılım türlerinden bazıları, kalıcılığı sağlamak için NETD, uzaktan erişim sağlamak için DROPBEAR, Starlink uydu sisteminden veri toplamak için STL, verileri sızdırmak için DEBLIND ve Mirai botnet kötü amaçlı yazılımını içerir. Saldırılarda ayrıca internet üzerinden yerel ağdaki cihaza erişmek için gizli bir TOR hizmeti de kullanılıyor.