Güvenlik araştırmacıları, bir Avrupa hükümetinin yurtdışındaki diplomatik kurumlarını tehlikeye atmak için kullanılan, LunarWeb ve LunarMail adlı, daha önce görülmemiş iki arka kapıyı keşfetti.

Kötü amaçlı yazılım parçaları, Orta Doğu’da diplomatik misyonları bulunan bir Avrupa ülkesinin Dışişleri Bakanlığı’na sızmak için kullanıldı ve en az 2020’den beri aktif durumda.

Siber güvenlik şirketi ESET’teki araştırmacılar, arka kapıların Rus devlet destekli hacker grubu Turla ile bağlantılı olabileceğine inanıyor, ancak bu noktada atıf orta düzeyde bir güvene sahip.

Ay saldırı zinciri

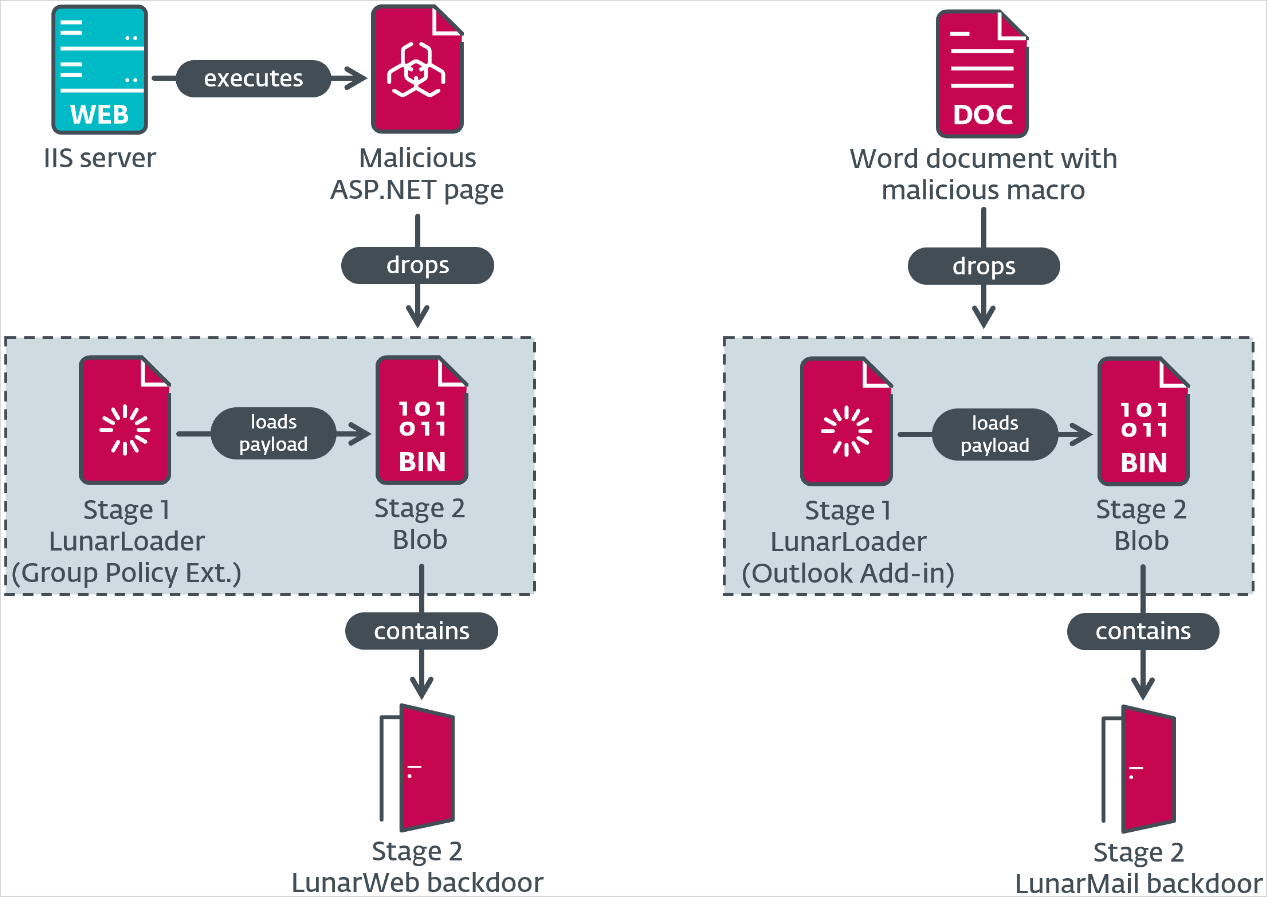

ESET raporunda, saldırının, hedef sisteme LunarMail arka kapısını yüklemek için kötü amaçlı makro kod içeren Word dosyalarını taşıyan hedef odaklı kimlik avı e-postalarıyla başladığını söylüyor.

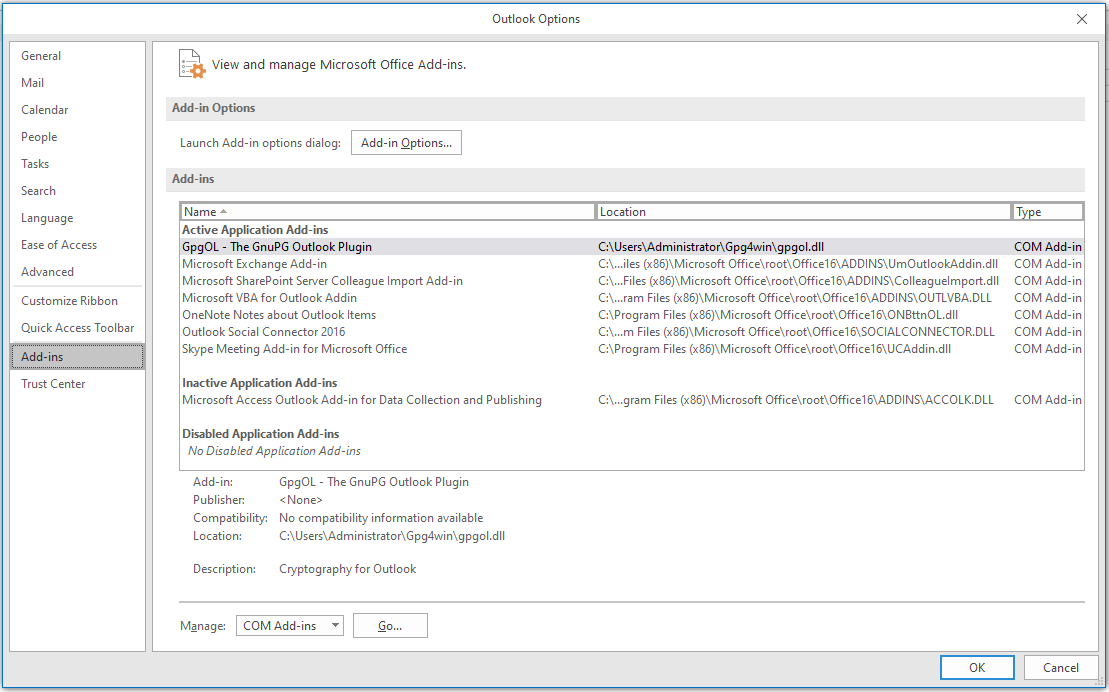

VBA makrosu ayrıca bir Outlook eklentisi oluşturarak virüslü ana bilgisayarda kalıcılık sağlar ve e-posta istemcisi her başlatıldığında etkinleştirilmesini sağlar.

Kaynak: ESET

ESET analistleri ayrıca yanlış yapılandırılmış açık kaynaklı ağ izleme aracı Zabbix’in LunarWeb yükünü düşürmek amacıyla potansiyel olarak kötüye kullanıldığına işaret eden kanıtlar da gördü.

Spesifik olarak, Zabbix aracı günlüğünü taklit eden bir bileşen bir sunucuya dağıtılır ve bir HTTP isteği aracılığıyla belirli bir parolayla erişildiğinde, yükleyici ve arka kapı bileşenlerinin şifresini çözer ve çalıştırır.

LunarWeb, ihlal edilen cihazda Grup İlkesi uzantıları oluşturma, sistem DLL’lerini değiştirme ve yasal yazılımın bir parçası olarak dağıtma gibi çeşitli teknikleri kullanarak varlığını sürdürüyor.

Her iki yükün de şifresi, araştırmacıların RC4 ve AES-256 şifrelerini kullanan şifrelenmiş bir blobdan ‘LunarLoader’ adını verdikleri bir kötü amaçlı yazılım yükleyicisi tarafından çözülüyor. Yükleyici, şifre çözme için DNS etki alanı adını kullanır ve yalnızca hedeflenen ortamda çalışmasını sağlar.

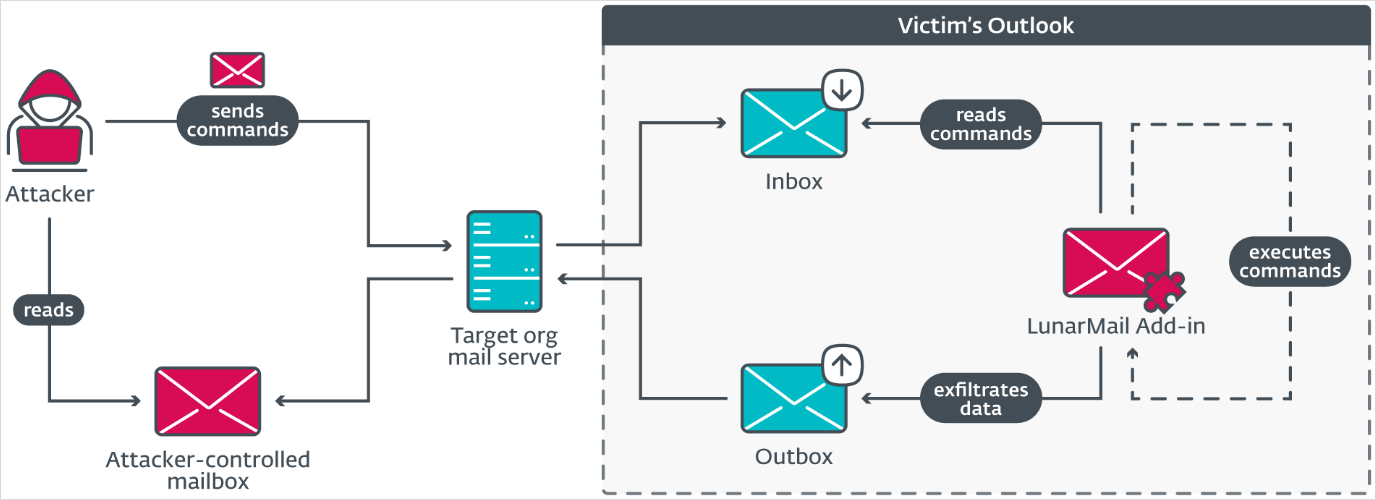

Lunar arka kapıları ana bilgisayarda çalıştığında, saldırganlar doğrudan komut ve kontrol (C2) sunucusu aracılığıyla komutlar gönderebilir ve ağ üzerinde yanal hareket için çalınan kimlik bilgilerini ve güvenliği ihlal edilmiş etki alanı denetleyicilerini kullanabilir.

Kaynak: ESET

LunarWeb ve LunarMail

İki Lunar arka kapısı, uzun süreli ve gizli gözetim, veri hırsızlığı ve hükümet ve diplomatik kurumlar gibi yüksek değerli hedefler gibi güvenliği ihlal edilmiş sistemler üzerinde kontrolün sürdürülmesi için tasarlandı.

AyWeb sunuculara dağıtılır ve Windows ve ESET ürün güncellemelerinden gelen HTTP üstbilgilerini taklit ederek meşru trafiği taklit eder.

Steganoprafi tekniğini kullanarak .JPG ve .GIF görüntü dosyalarında gizlenen yürütme komutlarını alır.

LunarWeb’in desteklediği komutlar arasında kabuk ve PowerShell komutlarının yürütülmesi, sistem bilgilerinin toplanması, Lua kodunun çalıştırılması, dosyaların sıkıştırılması ve verilerin AES-256 şifreli biçimde dışarı çıkarılması yer alır.

ESET araştırmacıları, tehdit aktörünün hedeflenen Avrupa Dışişleri Bakanlığı’na ait üç diplomatik kuruma birkaç dakika arayla LunarWeb’i bıraktığı bir saldırı gözlemlediklerini söylüyor.

Saldırganın daha önce bakanlığın etki alanı denetleyicisine erişim sağladığı ve bunu ağdaki diğer kurumlardaki makinelere geçmek için kullandığı için bunu hızlı bir şekilde gerçekleştirmiş olması mümkün olabilir.

Ay Postası Microsoft Outlook’un yüklü olduğu kullanıcı iş istasyonlarına dağıtılır.

HTTPS trafiğinin daha yakından izlenebildiği ortamlarda algılamayı önlemek amacıyla C2’ye bağlı belirli Outlook profilleriyle veri alışverişi için e-posta tabanlı bir iletişim sistemi (Outlook MAPI) kullanır.

C2’den gönderilen komutlar, genellikle arka kapının gizli talimatları çıkarmak için ayrıştırdığı .PNG resimlerinde gizlenen e-posta eklerine gömülür.

LunarMail işlemler oluşturabilir, ekran görüntüleri alabilir, dosya yazabilir ve Lua kodunu çalıştırabilir. Lua komut dosyası yürütmesi, gerekirse kabuk ve PowerShell komutlarını dolaylı olarak çalıştırmasına olanak tanır.

Kaynak: ESET

Lunar araç seti ile geçmiş faaliyetler arasında gözlemlenen taktikler, teknikler ve prosedürler (TTP’ler) arasındaki benzerliklere dayanarak ESET, arka kapıları orta derecede güvenle Rus bilgisayar korsanlığı grubu Turla’ya atfediyor.

Ancak araştırmacılar “uzlaşmalarda farklı derecelerde karmaşıklık” olduğunu fark ettiler; bu da araçların birden fazla kişi tarafından geliştirilip çalıştırıldığını gösteriyor.

İzinsiz girişlerin daha yeni bir tarihe sahip olmasına rağmen ESET, arka kapıların operasyonlarda kullanıldığını ve en az 2020’den bu yana tespit edilmekten kaçındığını gösteren veriler buldu.

Siber güvenlik şirketi, güvenliği ihlal edilmiş ortamlarda gözlemlenen dosyalar, dosya yolları, ağ ve kayıt defteri anahtarları için güvenlik ihlali göstergelerinin (IoC’ler) bir listesini sağlıyor. Tam bir liste burada mevcuttur.