Sandworm Rus askeri siber-ihale grubu, Ukrayna’daki Windows kullanıcılarını truva atışı Microsoft Anahtar Yönetim Hizmeti (KMS) aktivatörleri ve sahte Windows güncellemeleri ile hedefliyor.

Bu saldırılar muhtemelen 2023’ün sonlarında başladı ve şimdi örtüşen altyapı, tutarlı taktikler, teknikler ve prosedürler (TTP’ler) ve sık sık kullanılan protonmail hesaplarını, saldırılarda kullanılan alanları kaydetmek için eklektticiq tehdidi analistleri ile bağlamıştır.

Saldırganlar ayrıca DarkCrystal sıçan (DCRAT) kötü amaçlı yazılım (önceki kum kurdu saldırılarında kullanılır) ve Rusça bir yapı ortamına atıfta bulunan hata ayıklama sembollerini dağıtmak için bir arka sipariş yükleyici kullandı ve araştırmacıların Rus askeri bilgisayar korsanlarının dahil olduğu güvenini güçlendirdi.

Eclecticiq, her biri benzer cazibeler ve TTP’ler kullanan aynı kötü amaçlı etkinlik kümesine bağlı yedi kötü amaçlı yazılım dağıtım kampanyası tanımladı. Son zamanlarda, 12 Ocak 2025’te analistler, bir yazım programı kullanarak veri açığa vurma saldırılarında kurbanları DCRAT uzaktan erişim Truva atı ile bulaşan saldırıları gözlemlediler.

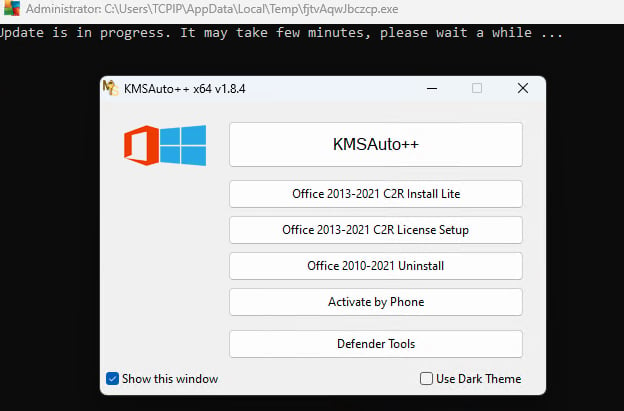

Bir kurbanın cihazına dağıtıldıktan sonra, sahte KMS aktivasyon aracı sahte bir Windows aktivasyon arayüzü görüntüler, kötü amaçlı yazılım yükleyicisini yükler ve son sıçan yükünü vermeden önce Windows Defender’ı arka planda devre dışı bırakır.

Saldırıların nihai hedefi, enfekte bilgisayarlardan hassas bilgileri toplamak ve saldırgan kontrollü sunuculara göndermektir. Kötü amaçlı yazılımlar tuş vuruşlarını, tarayıcı çerezlerini, tarayıcı geçmişini, kaydedilmiş kimlik bilgilerini, FTP kimlik bilgilerini, sistem bilgilerini ve ekran görüntülerini çalar.

Sandworm’un kötü niyetli pencereler aktivatörlerini kullanması, muhtemelen ülkenin hükümet sektörünü rahatsız eden Ukrayna’da korsan yazılımın ağır kullanımı tarafından açılan geniş saldırı yüzeyi tarafından başlatılmıştır.

Eclecticiiq, “İşletmeler ve kritik varlıklar da dahil olmak üzere birçok kullanıcı, güvenilmez kaynaklardan korsan yazılımlara yöneldi ve Sandworm (APT44) gibi rakiplere kötü amaçlı yazılımları yaygın olarak kullanılan programlara yerleştirmek için ana fırsat sunuyor.” Dedi.

“Bu taktik, Ukrayna’nın ulusal güvenliğini, kritik altyapısını ve özel sektör esnekliğini doğrudan tehdit eden büyük ölçekli casusluk, veri hırsızlığı ve ağ uzlaşmasını sağlıyor.”

Sandworm (UAC-0113, APT44 ve Seasshell Blizzard olarak da izlenir), en az 2009’dan beri aktif bir hack grubudur ve Rusya’nın Askeri İstihbarat Servisi olan Ana İstihbarat Müdürlüğü (GRU) 74455 askeri biriminin bir kısmıdır, esas olarak yürütmeye odaklanmıştır. yıkıcı ve Yıkıcı Saldırılar Ukrayna’yı hedeflemek.