Almanya, Tayvan, Güney Kore, Japonya, ABD ve İngiltere’yi vurduktan sonra Roaming Mantis operasyonu, Fransa’daki Android ve iOS kullanıcılarını hedef almaya başladı ve muhtemelen on binlerce cihazı tehlikeye attı.

Roaming Mantis’in, Şubat ayında Avrupalı kullanıcıları hedef almaya başlayan, finansal olarak motive edilmiş bir tehdit aktörü olduğuna inanılıyor.

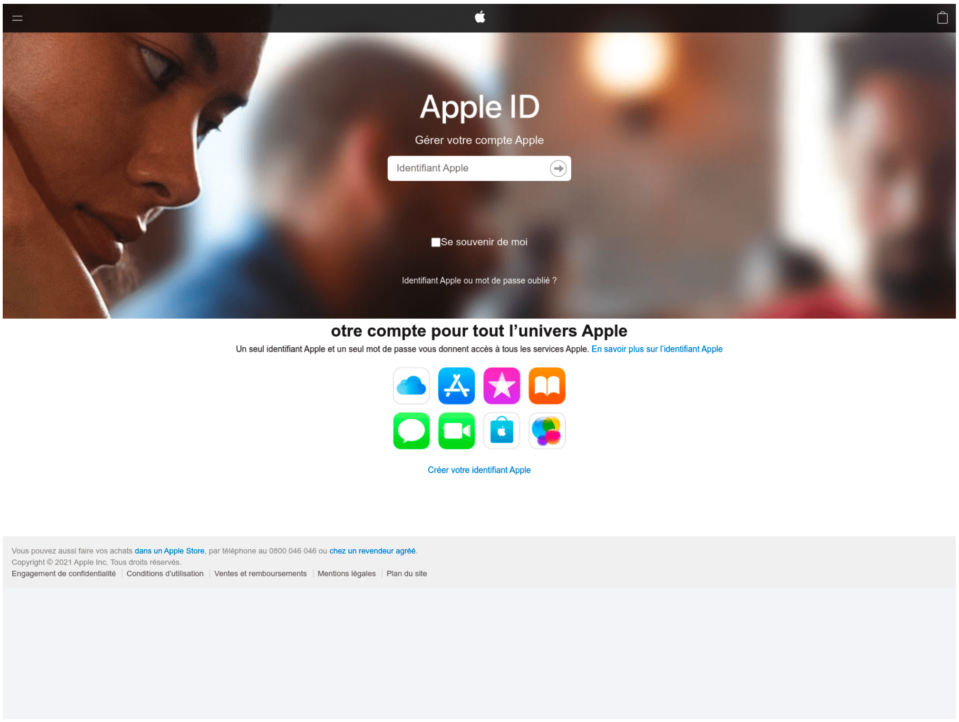

Yakın zamanda gözlemlenen bir kampanyada, tehdit aktörü, kullanıcıları Android cihazlarına kötü amaçlı yazılım indirmeye ikna etmek için SMS iletişimini kullanıyor. Potansiyel kurban iOS kullanıyorsa, Apple kimlik bilgileri için bir kimlik avı sayfasına yönlendirilir.

XLoader’ı Bırakma

Bugün yayınlanan bir raporda, siber güvenlik şirketi SEKOIA’daki araştırmacılar, Roaming Mantis grubunun artık Android cihazlara uzaktan erişim, bilgi çalma ve SMS spam gönderme gibi özellikleri sayan güçlü bir kötü amaçlı yazılım olan XLoader (MoqHao) yükünü bıraktığını söylüyor.

Devam eden Roaming Mantis kampanyası, Fransız kullanıcıları hedefliyor ve olası kurbanlara gönderilen ve onları bir URL’yi takip etmeye çağıran bir SMS ile başlıyor.

Metin mesajı, kendilerine gönderilen ve teslimatını gözden geçirmeleri ve düzenlemeleri gereken bir paket hakkında bilgi verir.

Kullanıcı Fransa’da bulunuyorsa ve bir iOS aygıtı kullanıyorsa, Apple kimlik bilgilerini çalan bir kimlik avı sayfasına yönlendirilir. Android kullanıcıları, bir mobil uygulama için yükleme dosyasını (bir Android Paket Kiti – APK) sunan bir siteye yönlendirilir.

France Roaming Mantis’in sunucuları dışındaki kullanıcılar için 404 hatası gösteriliyor ve saldırı duruyor.

.png)

APK, bir Chrome yüklemesini yürütür ve taklit eder; SMS müdahalesi, telefon görüşmeleri yapma, depolama okuma ve yazma, sistem uyarılarını işleme, hesap listesi alma ve daha fazlası gibi riskli izinler ister.

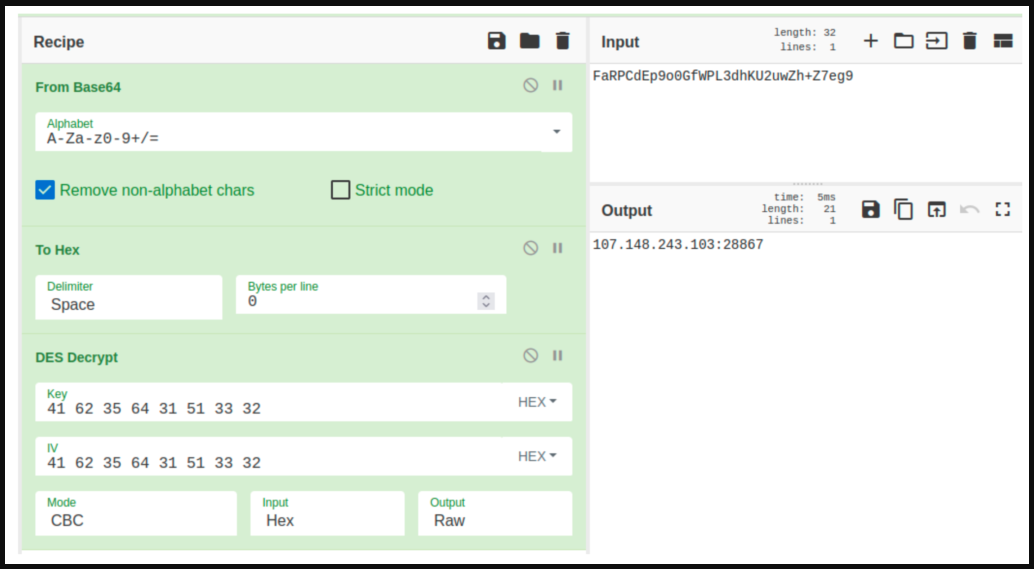

Komut ve kontrol (C2) yapılandırması, algılamadan kaçınmak için base64’te kodlanmış sabit kodlu Imgur profil hedeflerinden alınır.

SEKOIA, şu ana kadar 90.000’den fazla benzersiz IP adresinin ana C2 sunucusundan XLoader istediğini doğruladı, bu nedenle kurban havuzu önemli olabilir.

Roaming Mantis kimlik avı sayfasında Apple iCloud kimlik bilgilerini teslim eden iOS kullanıcılarının sayısı bilinmiyor ve aynı veya daha fazla olabilir.

Altyapı ayrıntıları

SEKOIA’nın analistleri, Roaming Mantis’in altyapısının Cymru ekibinin geçen Nisan ayında yaptığı son analizinden bu yana pek değişmediğini bildirdi.

Sunucular hala TCP/443, TCP/5985, TCP/10081 ve TCP/47001’de açık portlara sahipken, Nisan ayında görülen aynı sertifikalar hala kullanımda.

SEKOIA, raporda “SMS mesajlarında kullanılan alanlar ya Godaddy’ye kayıtlıdır ya da duckdns.org gibi dinamik DNS servislerini kullanır” diye açıklıyor.

İzinsiz giriş seti yüzün üzerinde alt etki alanı kullanır ve her IP adresini düzinelerce FQDN çözer.

İlginç bir şekilde, smishing (SMS phishing) işlemi, XLoader tarafından kullanılanlardan farklı C2 sunucularına dayanır ve analistler, EHOSTIDC ve VELIANET Otonom Sistemlerinde barındırılanlardan dokuzunu belirleyebilir.

Mevcut Roaming Mantis işlemi için uzlaşma göstergelerinin tam listesi için bu GitHub sayfasına göz atın.