Siber güvenlik uzmanları, MSC uzantısına sahip Microsoft Yönetim Konsolu (MMC) dosyalarından dağıtılan sofistike bir kötü amaçlı yazılım olan Rhadamanthys Infostealer hakkında alarmlar verdi.

Ahnlab Güvenlik İstihbarat Merkezi (ASEC) tarafından onaylanan bu yeni taktik, XML tabanlı ve komut dosyalarını, komutları ve programları yürütebilen MSC dosyalarının esnekliğini kullanıyor.

Kötü amaçlı yazılımların MMC’nin yenilikçi kullanımı, saldırganların kötü niyetli amaçlar için meşru araçlardan yararlanmasının sağladığı artan tehdidi vurgulamaktadır.

İki sömürü yöntemi

Rhadamanthys Infostealer, MSC dosyaları aracılığıyla yayılmak için iki farklı yöntem kullanır:

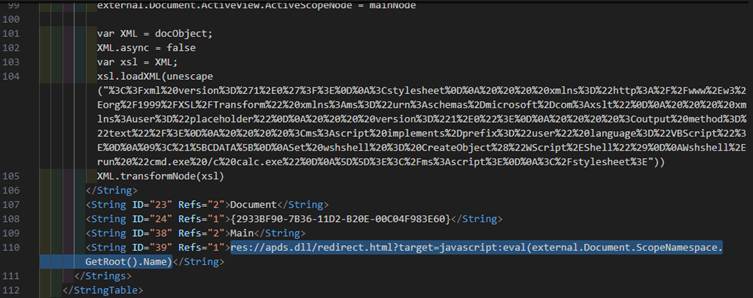

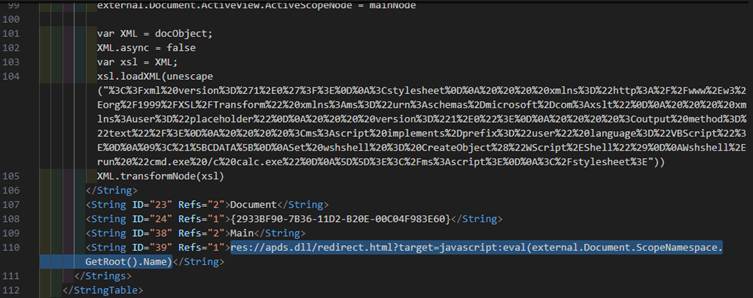

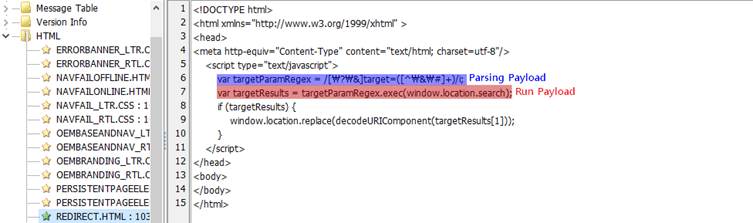

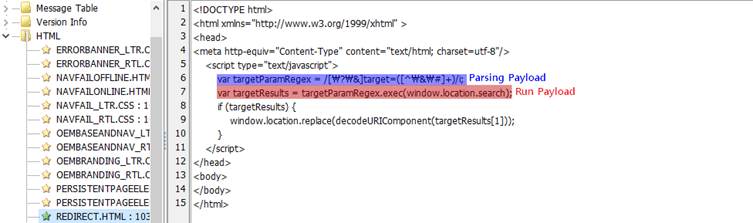

- APDS.DLL Güvenlik Açığı (CVE-2024-43572):

Bu yöntem, APDS.DLL dosyasındaki bir güvenlik açığından yararlanmayı içerir. Özellikle, saldırganlar kötü amaçlı kod yürütmek için apds.dll içindeki “Redirect.html” adlı kaynağı kullanırlar.

MSC dosyasına belirli bir sözdizimini (res: //apds.dll/ridirect.html? Target = javaScript: Değer (…)) yerleştirerek, kötü amaçlı yazılım doğrudan savunmasız DLL içindeki koda erişir ve yürütür.

Bu yaklaşım MMC’yi atlar ve saldırganların keyfi komutlar yürütmesine izin verir. Ancak, bu güvenlik açığı yamalandı ve mevcut etkinliğini azalttı.

- Konsol Görev Düzenleme:

İkinci yöntem, MMC’nin Konsol Görev Düzeyi Özelliğinden yararlanır, bu da arasına gömülü komutları yorumlar ve yürütür

DLL sömürü yönteminin aksine, bu teknik güvenlik açıklarına dayanmaz, bunun yerine MMC’nin meşru görev yürütme yeteneklerini kullanır.

Saldırganlar, kötü niyetli MSC dosyalarını MS Word dosyaları gibi görünüşte zararsız belgeler olarak gizler.

Açıldığında, bu dosyalar, daha sonra Rhadamanthys Infostealer’ı yürüten harici bir kaynaktan bir PowerShell betiği indirmesini tetikler.

Yamalar, CVE-2024-43572 gibi bazı güvenlik açıklarını azaltmış olsa da, konsol yazılım dağıtımının sürekli kullanımı, uyanıklık ihtiyacının altını çizmektedir. Bu tür tehditlere karşı korumak için:

- Bilinmeyen veya güvenilmeyen kaynaklardan MSC dosyalarını açmaktan kaçının.

- Tüm yazılımların en son güvenlik yamalarıyla güncellendiğinden emin olun.

- Geleneksel olmayan saldırı vektörlerini tespit edebilen sağlam antivirüs çözümleri kullanın.

- Kullanıcıları kimlik avı taktikleri ve şüpheli dosya formatları hakkında eğitin.

MSC tabanlı kötü amaçlı yazılım kampanyalarındaki artış, saldırganların MMC gibi gözden kaçan araçlardan yararlanmak için yöntemlerini nasıl uyarladıklarını vurgulamaktadır.

Siber suçlular tekniklerini geliştirmeye devam ettikçe, kuruluşlar sistemlerini Rhadamanthys Infostealer gibi gelişen tehditlere karşı güvence altına almada proaktif kalmalıdır.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here