APT37 tehdit grubu, istihbarat toplamak amacıyla bireyleri hedeflemek için yeni bir ‘M2RAT’ kötü amaçlı yazılım ve steganografi kullanıyor.

“RedEyes” veya “ScarCruft” olarak da bilinen APT37, devlet destekli olduğuna inanılan Kuzey Koreli bir siber casusluk korsanlığı grubudur.

2022’de, bilgisayar korsanlığı grubunun Internet Explorer sıfır günlerini istismar ettiği ve hedeflenen varlıklara ve bireylere karşı çok çeşitli kötü amaçlı yazılımları dağıttığı görüldü.

Örneğin, tehdit aktörleri mobil arka kapılarının ‘Dolphin’ adlı yeni bir sürümüyle AB merkezli kuruluşları hedef aldılar, ‘Konni’ adlı özel bir RAT (uzaktan erişim truva atı) kurdular ve ABD’li gazetecileri ‘adlı son derece özelleştirilebilir bir kötü amaçlı yazılımla hedef aldılar. Altın arka kapı.’

AhnLab Güvenlik Acil Müdahale Merkezi (ASEC) tarafından bugün yayınlanan yeni bir raporda araştırmacılar, APT37’nin komutlar ve veri hırsızlığı için paylaşılan bir bellek bölümü kullanan ve üzerinde çok az operasyonel iz bırakan ‘M2RAT’ adlı yeni bir kötü amaçlı yazılım türünü nasıl kullandığını açıklıyor. virüs bulaşmış makine

Kimlik avı ile başlar

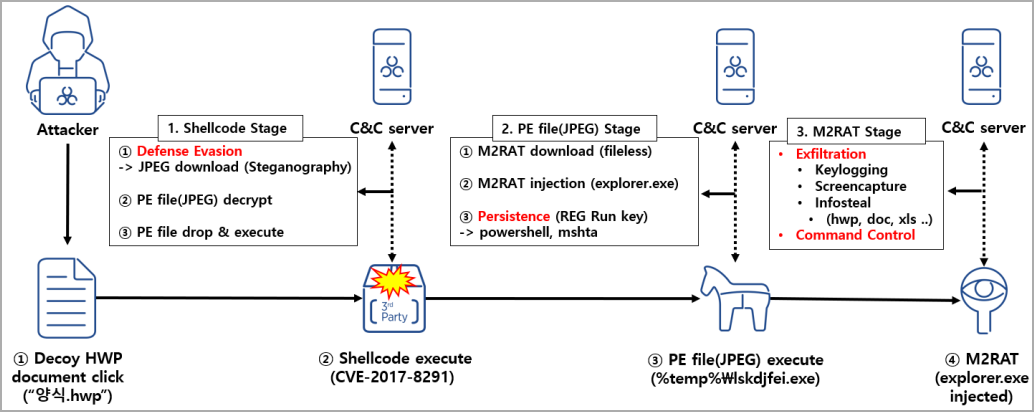

ASEC tarafından gözlemlenen son saldırılar, bilgisayar korsanlığı grubunun hedeflerine kötü amaçlı bir ek içeren kimlik avı e-postaları göndermesiyle Ocak 2023’te başladı.

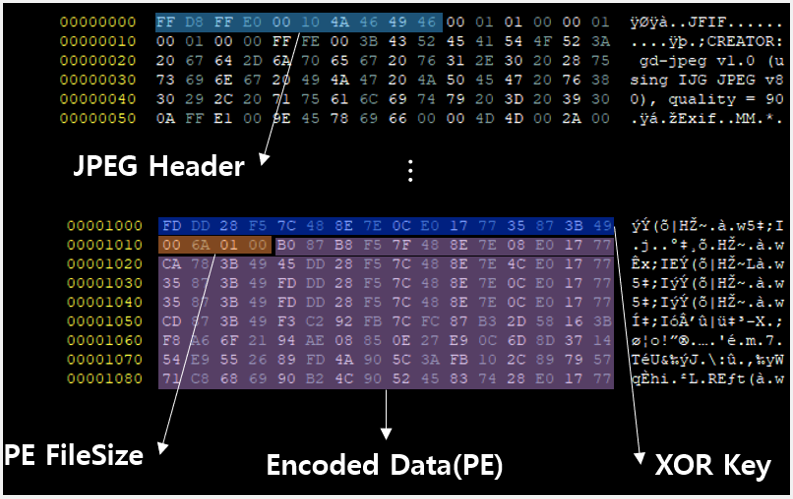

Eki açmak, Güney Kore’de yaygın olarak kullanılan Hangul kelime işlemcisindeki eski bir EPS güvenlik açığından (CVE-2017-8291) yararlanmayı tetikler. İstismar, kurbanın bilgisayarında bir JPEG görüntüsü içinde saklanan kötü amaçlı yürütülen bir dosyayı indiren ve yürüten kabuk kodunun çalışmasına neden olur.

Bu JPG görüntü dosyası, M2RAT yürütülebilir dosyasını (“lskdjfei.exe”) sisteme gizlice tanıtmak ve onu “explorer.exe” içine enjekte etmek için dosyaların içinde kod gizlemeye izin veren bir teknik olan steganografiyi kullanır.

Kötü amaçlı yazılım, sistemde kalıcılık sağlamak için “Çalıştır” Kayıt Defteri anahtarına “cmd.exe” aracılığıyla bir PowerShell betiği yürütme komutlarıyla birlikte yeni bir değer (“RyPO”) ekler. Aynı komut, APT37 ile ilgili bir 2021 Kaspersky raporunda da görüldü.

M2RAT, Windows ve telefonlardan çalıyor

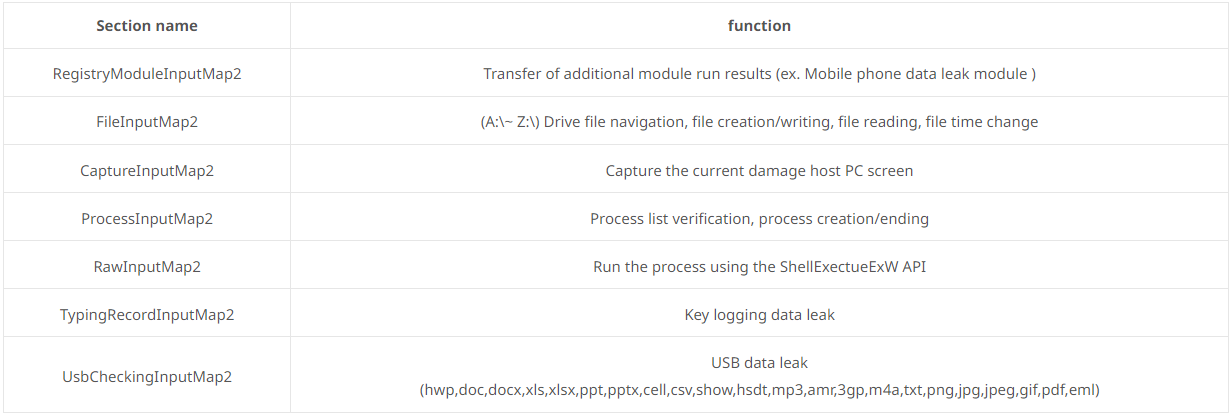

M2RAT arka kapısı, keylogging, veri hırsızlığı, komut çalıştırma ve masaüstünden ekran görüntüsü alma işlemlerini gerçekleştiren temel bir uzaktan erişim truva atı görevi görür.

Ekran görüntüsü yakalama işlevi periyodik olarak etkinleştirilir ve belirli bir operatör komutu gerektirmeden otonom olarak çalışır.

Kötü amaçlı yazılım, virüslü cihazdan bilgi toplayan ve ardından saldırganların incelemesi için C2 sunucusuna geri gönderen aşağıdaki komutları destekler.

Kötü amaçlı yazılımın, akıllı telefonlar veya tabletler gibi Windows bilgisayara bağlı taşınabilir aygıtları tarama yeteneği özellikle ilgi çekicidir.

Taşınabilir bir aygıt algılanırsa, aygıtın içeriğini belgeler ve ses kayıt dosyaları için tarar ve bulunursa, saldırganın sunucusuna sızmak üzere bilgisayara kopyalar.

Hırsızlıktan önce, çalınan veriler parola korumalı bir RAR arşivinde sıkıştırılır ve yerel kopya, izleri ortadan kaldırmak için bellekten silinir.

M2RAT’ın bir başka ilgi çekici özelliği de, komuta ve kontrol (C2) iletişimi, veri hırsızlığı ve çalınan verileri, güvenliği ihlal edilmiş sistemde depolamadan doğrudan C2’ye aktarmak için paylaşılan bir bellek bölümü kullanmasıdır.

Ana bilgisayarda yukarıdaki işlevler için bir bellek bölümü kullanmak, C2 ile alışverişi en aza indirir ve güvenlik araştırmacılarının kötü amaçlı yazılım tarafından kullanılan komutları ve verileri almak için virüslü cihazların belleğini analiz etmesi gerektiğinden analizi zorlaştırır.

Sonuç olarak, APT37, özel araç setini, tespit edilmesi ve analiz edilmesi zor olan, kaçamak amaçlı kötü amaçlı yazılımlarla yenilemeye devam ediyor.

Bu, özellikle ASEC tarafından tespit edilen son kampanyada olduğu gibi, daha büyük kuruluşların gelişmiş tehdit algılama araçlarından yoksun olan bireyler olduğunda doğrudur.