ESXI çıplak metal hipervizörleri hedefleyen fidye yazılımı aktörleri, tespit edilmemiş kalırken sistemde devam etmek için SSH tünelini kullanıyor.

VMware ESXI cihazları, bir organizasyonun tek bir fiziksel sunucusunda çalışabileceği için sanallaştırılmış ortamlarda kritik bir role sahiptir.

Büyük ölçüde işlenmemişlerdir ve veri çalabilecekleri ve dosyaları şifreleyebilecekleri kurumsal ağlara erişmek isteyen bilgisayar korsanları için bir hedef olmuştur, böylece tüm sanal makineleri erişilemez hale getirerek tüm bir işletmeyi saklarlar.

Siber güvenlik şirketi Sygnia, birçok durumda uzlaşmanın bilinen kusurlardan yararlanarak veya tehlikeye atılan yönetici kimlik bilgileri kullanılarak elde edildiğini bildirmektedir.

Hipervizöre sshing

ESXI, yöneticilerin hipervizörü bir kabukla uzaktan yönetmesine izin veren yerleşik bir SSH hizmetine sahiptir.

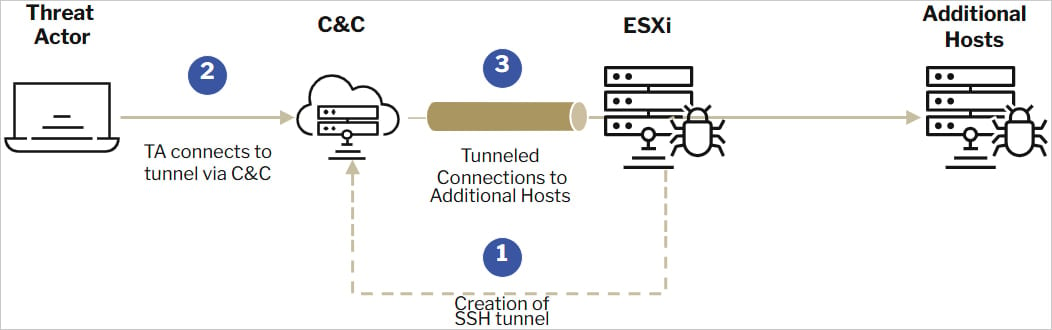

Sygnia, fidye yazılımı aktörlerinin bu özelliği ısrar etmek, yanal olarak hareket etmek ve fidye yazılımı yükleri dağıtmak için kötüye kullandıklarını söylüyor. Birçok kuruluş ESXI SSH etkinliğini aktif olarak izlemediğinden, saldırganlar onu gizlice kullanabilir.

“Bir kere [the hackers are] Cihazda, tünel oluşturmayı ayarlamak, yerel SSH işlevselliğini kullanarak veya benzer yeteneklere sahip diğer ortak araçları dağıtarak basit bir görevdir ”diye açıklıyor Sygnia.

“Örneğin, SSH ikili kullanarak, C2 sunucusuna uzak bir bağlantı noktası, aşağıdaki komutu kullanarak kolayca ayarlanabilir: SSH –FN -R 127.0.0.1:

“ESXI cihazları esnek ve nadiren beklenmedik bir şekilde kapatıldığından, bu tünel ağ içinde yarı saygın bir arka kapı görevi görüyor.”

Kaynak: Sygnia

Günlükte boşluklar

Sygnia ayrıca, fidye yazılımı aktörlerinin nasıl yararlanacağını bildikleri önemli görünürlük boşluklarına yol açan ESXI günlüklerini izlemedeki zorlukları da vurgulamaktadır.

Günlüklerin tek bir Syslog dosyasında birleştirildiği çoğu sistemin aksine, ESXI günlükleri birden fazla özel günlük dosyasına dağıtır, bu nedenle kanıt bulmak birden fazla kaynaktan bilgileri birleştirmeyi gerektirir.

Güvenlik firması, sistem yöneticilerinin SSH tünelini ve fidye yazılımı etkinliğini tespit etmek için bu dört günlük dosyasına bakmasını önermektedir:

- /var/log/shell.log → ESXI kabuğunda komut yürütmeyi izler

- /var/log/hostd.log → İdari faaliyetleri ve kullanıcı kimlik doğrulamasını günlüklendirir

- /var/log/auth.log → Giriş denemelerini ve kimlik doğrulama olaylarını yakalar

- /var/log/vobd.log → Sistemi ve güvenlik olay günlüklerini depolar

Hostd.log ve vodb.log, kalıcı SSH erişimine izin vermek için gerekli olan güvenlik duvarı kuralları değişikliklerinin izlerini de içerecektir.

Fidye yazılımı aktörlerinin, SSH erişiminin kanıtlarını silmek, zaman damgalarını değiştirmek veya araştırmacıları karıştırmak için kütükleri kesmek için günlükleri temizledikleri belirtilmelidir, bu nedenle kanıt bulmak her zaman basit değildir.

Nihayetinde, kuruluşların syslog yönlendirme yoluyla ESXI günlüklerini merkezileştirmeleri ve günlükleri anormallikleri tespit etmek için bir Güvenlik Bilgi ve Etkinlik Yönetimi (SIEM) sistemine entegre etmesi önerilir.