RansomHub fidye yazılımı çetesi, hedef sistemlerdeki uç nokta algılama ve yanıt (EDR) hizmetlerini devre dışı bırakmak için Kaspersky’nin meşru bir aracı olan TDSSKiller’ı kullanıyor.

Savunmaları etkisiz hale getirdikten sonra RansomHub, ağ üzerinde yatay hareket etmeye yardımcı olabilecek çeşitli uygulama veritabanlarından oturum açma bilgilerini çıkarmak için LaZagne kimlik bilgisi toplama aracını konuşlandırdı.

TDSSKiller fidye yazılımı saldırılarında kötüye kullanıldı

Kaspersky, TDSSKiller’ı, tespit edilmesi özellikle zor olan ve standart güvenlik araçlarından kaçabilen iki tür kötü amaçlı yazılım olan rootkit ve bootkit’lerin varlığını sistemde tarayabilen bir araç olarak geliştirdi.

EDR aracıları, dosya erişimi, işlem oluşturma ve ağ bağlantıları gibi düşük seviyeli sistem etkinliklerini izlemeleri ve kontrol etmeleri gerektiğinden, en azından kısmen çekirdek düzeyinde çalışan daha gelişmiş çözümlerdir ve bunların tümü fidye yazılımı gibi tehditlere karşı gerçek zamanlı koruma sağlar.

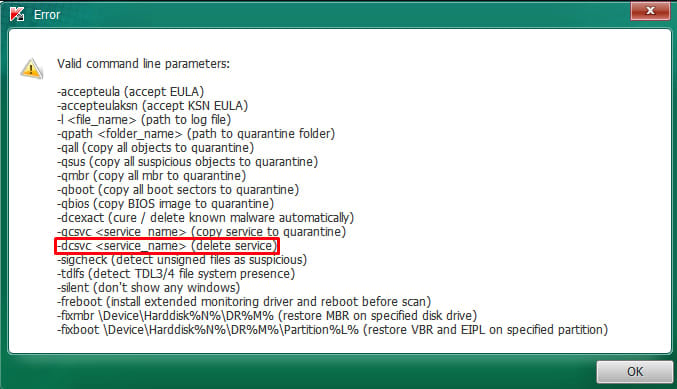

Siber güvenlik şirketi Malwarebytes, yakın zamanda RansomHub’ın, makinede çalışan Malwarebytes Anti-Malware Service’i (MBAMService) devre dışı bırakan bir komut satırı betiği veya toplu iş dosyası kullanarak çekirdek düzeyindeki hizmetlerle etkileşime girmek için TDSSKiller’ı kötüye kullandığını gözlemlediklerini bildirdi.

Kaynak: Malwarebytes

Meşru araç keşif ve ayrıcalık yükseltme aşamasının ardından kullanıldı ve geçici bir dizinden (‘C:\Users\

Geçerli bir sertifika ile imzalanmış meşru bir araç olan TDSSKiller, RansomHub’ın saldırısının güvenlik çözümleri tarafından işaretlenmesi veya durdurulması riskini taşımaz.

Daha sonra RansomHub, LaZagne kullanarak veritabanlarında saklanan kimlik bilgilerini çıkarmak için LaZagne aracını kullandı. Malwarebytes’ın araştırdığı saldırıda araç, çalınan kimlik bilgilerinin günlükleri olabilecek 60 dosya yazımı üretti.

Bir dosyayı silme eylemi, saldırganın sistemdeki etkinliğini gizlemeye çalışmasının bir sonucu olabilir.

TDSSKiller’a karşı savunma

LaZagne’ı tespit etmek basittir çünkü çoğu güvenlik aracı onu kötü amaçlı olarak işaretler. Ancak, savunmaları devre dışı bırakmak için TDSSKiller kullanılırsa etkinliği görünmez hale gelebilir.

TDSSKiller gri bir alanda yer alıyor; Malwarebytes’ın ThreatDown’ı da dahil olmak üzere bazı güvenlik araçları bunu ‘RiskWare’ olarak etiketliyor ve bu da kullanıcılar için kırmızı bayrak olabilir.

Güvenlik firması, saldırganların TDSSKiller gibi araçlarla EDR çözümünü devre dışı bırakmasını engellemek için EDR çözümünde sabotaj koruması özelliğinin etkinleştirilmesini öneriyor.

Ayrıca, hizmetleri devre dışı bırakan veya silen parametre olan ‘-dcsvc’ bayrağının ve TDSSKiller’ın kendisinin yürütülmesinin izlenmesi, kötü amaçlı etkinliğin tespit edilmesine ve engellenmesine yardımcı olabilir.