Qilin fidye yazılımı operasyonunun, geleneksel güvenlik araçları tarafından tespit edilmekten kaçınmak için Linux için Windows Alt Sistemini (WSL) kullanarak Windows’ta Linux şifreleyicilerini çalıştırdığı tespit edildi.

Fidye yazılımı ilk olarak Ağustos 2022’de “Gündem” adıyla piyasaya sürüldü, Eylül ayında Qilin olarak yeniden markalandı ve bugüne kadar bu adla faaliyet göstermeye devam ediyor.

Trend Micro ve Cisco Talos’un yaptığı yeni araştırmada siber suç çetesinin bu yıl 62 ülkede 700’den fazla kurbana saldırdığının belirtilmesiyle Qilin, en aktif fidye yazılımı operasyonlarından biri haline geldi.

Her iki firma da grubun dünya çapındaki en aktif fidye yazılımı tehditlerinden biri haline geldiğini ve 2025’in ikinci yarısında ayda 40’tan fazla yeni kurban yayınladığını söylüyor.

Her iki siber güvenlik firması da Qilin bağlı şirketlerinin ağları ihlal etmek ve kimlik bilgilerini çalmak için uzaktan erişim için AnyDesk, ScreenConnect ve Splashtop ve veri hırsızlığı için Cyberduck ve WinRAR gibi uygulamalar da dahil olmak üzere çeşitli meşru programlar ve uzaktan yönetim araçları kullandığını bildiriyor.

Tehdit aktörleri, belgeleri çalmadan önce hassas veriler açısından incelemek için Microsoft Paint (mspaint.exe) ve Notepad (notepad.exe) gibi yaygın yerleşik Windows yardımcı programlarını da kullanıyor.

Güvenlik araçlarını devre dışı bırakmak için savunmasız sürücüleri kullanma

Hem Trend Micro hem de Talos, Qilin bağlı şirketlerinin, şifreleyicileri başlatmadan önce güvenlik yazılımını devre dışı bırakmak için Kendi Savunmasız Sürücünüzü Getir (BYOVD) saldırıları gerçekleştirdiğini de gözlemledi.

Saldırganlar, antivirüs ve EDR işlemlerini sonlandırmak için eskle.sys gibi imzalı ancak savunmasız sürücüleri dağıttı ve çekirdek düzeyinde daha fazla ayrıcalık sağlayan ek çekirdek sürücülerini (rwdrv.sys ve hlpdrv.sys) devre dışı bırakmak için DLL yan yüklemesini kullandı.

Talos, saldırganların güvenlik yazılımını kapatmak ve kötü niyetli faaliyetlerin izlerini kaldırmak için “dark-kill” ve “HRSword” gibi araçları kullandığını gözlemledi.

Cisco Talos, “Talos, EDR’yi birden fazla yöntem kullanarak devre dışı bırakma girişimlerinin izlerini gözlemledi” diye açıkladı.

“Genel olarak konuşursak, doğrudan EDR’nin ‘uninstall.exe’ dosyasını çalıştıran veya sc komutunu kullanarak hizmetleri durdurmaya çalışan komutları sıklıkla gözlemledik. Aynı zamanda saldırganların, dark-kill ve HRSword gibi açık kaynaklı araçları çalıştırdıkları da gözlemlendi.”

Linux şifreleyici WSL aracılığıyla başlatıldı

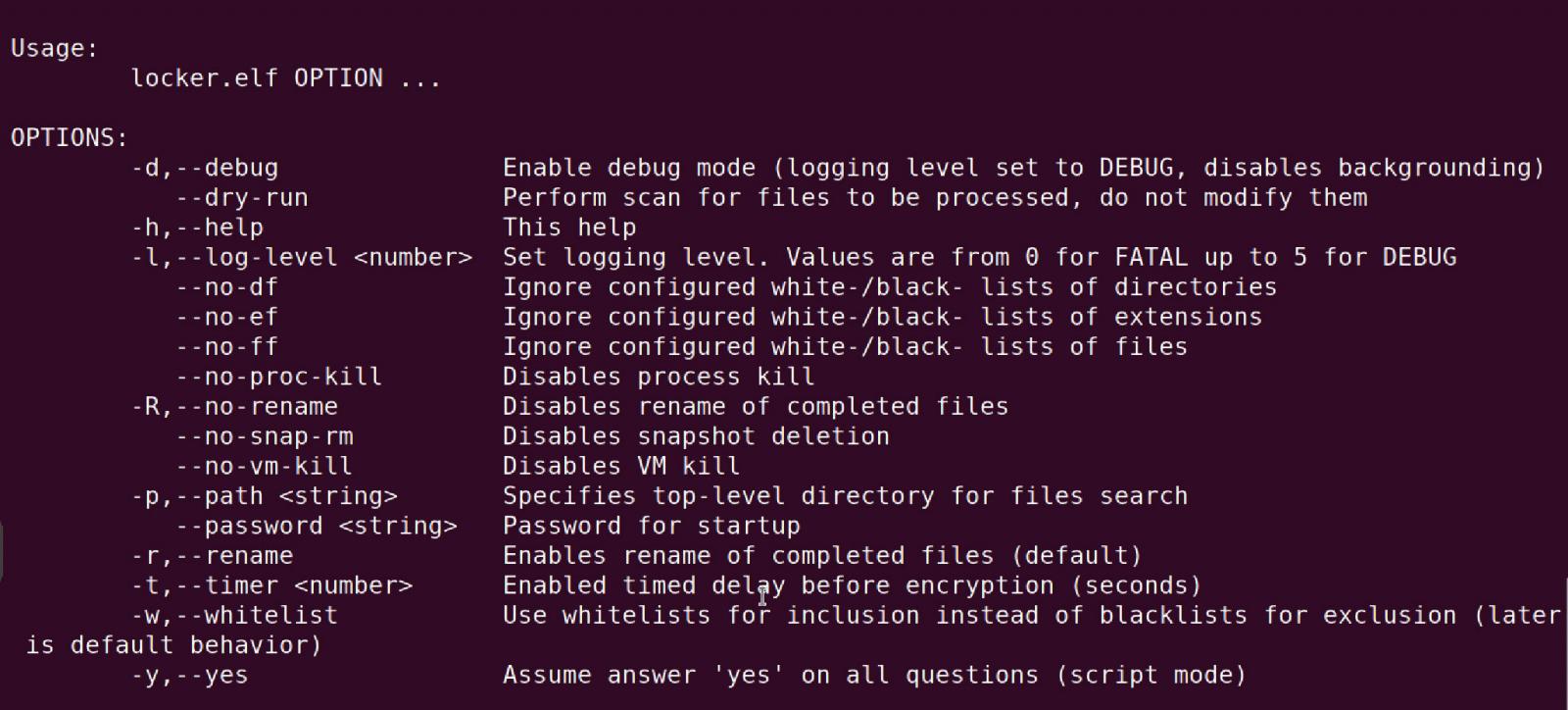

Aralık 2023’te BleepingComputer, VMware ESXi sanal makinelerini ve sunucularını şifrelemeye güçlü bir şekilde odaklanan yeni bir Qilin Linux şifreleyicisini bildirdi.

Şifreleyicinin komut satırı argümanları, hata ayıklama modunu etkinleştirme, herhangi bir dosyayı şifrelemeden deneme çalıştırması gerçekleştirme veya sanal makinelerin ve bunların anlık görüntülerinin nasıl şifreleneceğini özelleştirme seçeneklerini içerir.

Kaynak: BleepingComputer

Trend Micro’dan araştırmacılar artık Qilin bağlı şirketlerinin Linux ELF şifreleyicisini ele geçirilen cihazlara aktarmak için WinSCP kullandığının görüldüğünü ve bunun daha sonra doğrudan Windows içinden Splashtop uzaktan yönetim yazılımı (SRManager.exe) aracılığıyla başlatıldığını bildirdi.

Trend Micro başlangıçta şifreleyicinin platformlar arası olduğunu bildirmiş olsa da Qilin’in Linux şifreleyicileri ELF çalıştırılabilirleridir [VirusTotal]yani Windows’ta yerel olarak çalışamazlar ve yürütülmeleri için Linux için Windows Alt Sistemi (WSL) gibi bir çalışma zamanı ortamına ihtiyaç duyarlar.

Trend Micro’ya sorulan diğer sorular, tehdit aktörlerinin şifreleyiciyi çalıştırmak için gerçekten de WSL’yi kullandıklarını ortaya çıkardı.

WSL, Linux dağıtımlarını doğrudan Windows içinden kurmanıza ve çalıştırmanıza olanak tanıyan bir Windows özelliğidir. Kurulduktan sonra, varsayılan, kurulu dağıtım için bir kabuk açabilir veya wsl.exe -e Linux programlarını Windows komut isteminde çalıştırma komutu.

Trend Micro, BleepingComputer’a, tehdit aktörlerinin bir cihaza erişim sağladığında, Linux için Windows Alt Sistemini etkinleştirdiklerini veya yüklediklerini ve ardından bunu şifreleyiciyi çalıştırmak için kullandıklarını ve böylece geleneksel Windows güvenlik yazılımından kaçtıklarını söyledi.

Trend Micro, BleepingComputer’a şunları söyledi: “Bu durumda, tehdit aktörleri, Linux ikili dosyalarının sanal bir makine gerektirmeden Windows üzerinde yerel olarak çalıştırılmasına olanak tanıyan yerleşik bir özellik olan Linux için Windows Alt Sisteminden (WSL) yararlanarak Linux şifreleyicisini Windows sistemlerinde çalıştırabildiler.”

“Saldırganlar, erişim sağladıktan sonra komut dosyaları veya komut satırı araçlarını kullanarak WSL’yi etkinleştirdi veya yükledi, ardından Linux fidye yazılımı yükünü bu ortama yerleştirdi. Bu onlara, geleneksel Windows kötü amaçlı yazılımlarını tespit etmeye odaklanan birçok savunmadan kaçınırken, doğrudan bir Windows ana bilgisayarında Linux tabanlı bir şifreleyici çalıştırma olanağı verdi.”

Birçok Windows EDR ürünü Windows PE davranışına odaklandığından, WSL içinde meydana gelen kötü amaçlı davranışları gözden kaçırır ve kötü amaçlı yazılımların tespit edilmesini atlamasına olanak tanır.

Trend Micro, tekniğin fidye yazılımı operatörlerinin erişimi en üst düzeye çıkarmak ve geleneksel savunmalardan kaçınmak için hibrit Windows ve Linux ortamlarına nasıl uyum sağladıklarını gösterdiğini söylüyor.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.