Siber güvenlik araştırmacıları, en az Ağustos 2022’den bu yana güvenliği ihlal edilmiş sistemler üzerinde kontrol elde etmek için Python tabanlı bir uzaktan erişim truva atından (RAT) yararlanan Python tabanlı yeni bir saldırı kampanyasını ortaya çıkardı.

The Hacker News ile paylaşılan bir raporda Securonix, “Bu kötü amaçlı yazılım, tespit edilmekten kaçınmak ve hem komuta ve kontrol (C2) iletişimi hem de hırsızlığa karşı WebSockets kullanımında benzersizdir.” Dedi.

Siber güvenlik firması tarafından PY#RATION olarak adlandırılan kötü amaçlı yazılım, tehdit aktörünün hassas bilgileri toplamasına olanak tanıyan bir dizi yetenekle birlikte gelir. Arka kapının sonraki sürümlerinde ayrıca, aktif olarak geliştirilmekte ve sürdürülmekte olduğunu düşündüren, kaçınma önleme teknikleri de kullanılmaktadır.

Saldırı, bir ZIP arşivi içeren bir kimlik avı e-postası ile başlar ve bu arşiv, görünürde meşru bir BK sürücü ehliyetinin ön ve arka yüz görüntüleri gibi görünen iki kısayol (.LNK) dosyası içerir.

.LNK dosyalarının her birinin açılması, uzak bir sunucudan iki metin dosyasını alır ve bunlar daha sonra .BAT dosyaları olarak yeniden adlandırılır ve arka planda gizlice yürütülürken kurbana tuzak görüntü gösterilir.

Ayrıca bir C2 sunucusundan indirilen, Python ikili dosyası (“CortanaAssistance.exe”) dahil olmak üzere sunucudan ek yükler almak için tasarlanmış başka bir toplu komut dosyasıdır. Microsoft’un sanal asistanı Cortana’yı kullanma seçimi, kötü amaçlı yazılımı bir sistem dosyası olarak aktarma girişimini gösterir.

Truva atının iki versiyonu tespit edildi (sürüm 1.0 ve 1.6), güvenliği ihlal edilmiş ağın keşfini yürütmek ve Python kodunu bir şifreleme katmanının arkasına gizlemek için ağ tarama özelliklerini desteklemek üzere yeni varyanta yaklaşık 1.000 satır kod eklendi. Fernet modülü.

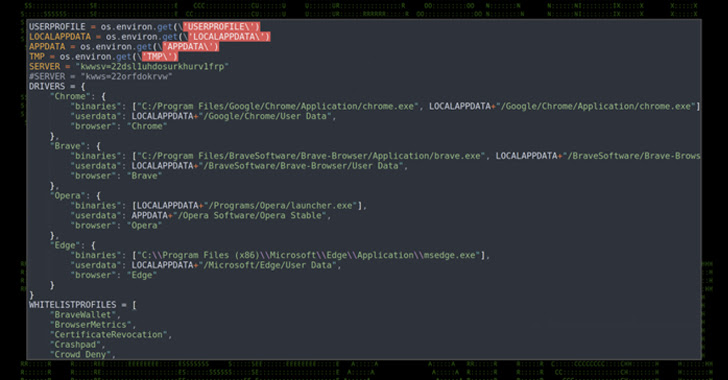

Diğer dikkate değer işlevler, dosyaları ana bilgisayardan C2’ye veya tersine aktarma, tuş vuruşlarını kaydetme, sistem komutlarını yürütme, web tarayıcılarından parolaları ve tanımlama bilgilerini çıkarma, pano verilerini yakalama ve virüsten koruma yazılımının varlığını kontrol etme becerisini içerir.

Dahası, PY#RATION, web tarayıcılarından ve kripto para cüzdanlarından veri çekmek için tasarlanmış başka bir Python tabanlı bilgi hırsızından oluşan daha fazla kötü amaçlı yazılım dağıtmak için bir yol işlevi görür.

Tehdit aktörünün kökenleri hâlâ bilinmiyor, ancak kimlik avının doğası, amaçlanan hedeflerin muhtemelen Birleşik Krallık veya Kuzey Amerika olabileceğini gösteriyor.

Araştırmacılardan Den Iuzvyk, Tim, “PY#RATION kötü amaçlı yazılımını tespit etmek yalnızca görece zor değil, aynı zamanda Python tarafından derlenmiş bir ikili dosya olması, Windows, OSX ve Linux varyantları da dahil olmak üzere neredeyse tüm hedeflerde çalışacağı için bunu son derece esnek kılıyor.” Peck ve Oleg Kolesnikov dedi.

“Tehdit aktörlerinin, orijinal kaynağı gizlemek için bir fernet şifreleme katmanından yararlanmaları, bilinen kötü niyetli dizileri tespit etme zorluğunu artırıyor.”