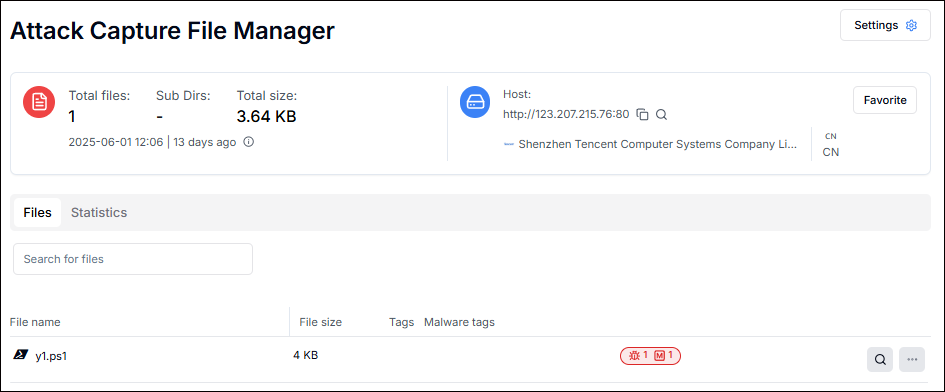

Yakın tarihli bir tehdit avı oturumu, Çin sunucusunda açık bir dizinde (IP: 123.207.215.76) barındırılan Y1.ps1 adlı sofistike bir PowerShell betiği ortaya çıktı.

İlk olarak 1 Haziran 2025’te tespit edilen bu komut dosyası, geleneksel disk tabanlı algılama mekanizmalarını atlamak için ileri bellek içi yürütme teknikleri kullanan bir Shellcode yükleyici olarak çalışır.

Shenzhen Tencent Computer Systems Company Ltd.’ye atfedilen keşif, bulut altyapısından ve yansıtıcı yüklemeyi tespit edilmemeye devam etmek için artan gizli, sığınak sonrası araçların artan bir eğilimini vurgulamaktadır.

.png

)

Gizli kötü amaçlı yazılım dağıtım

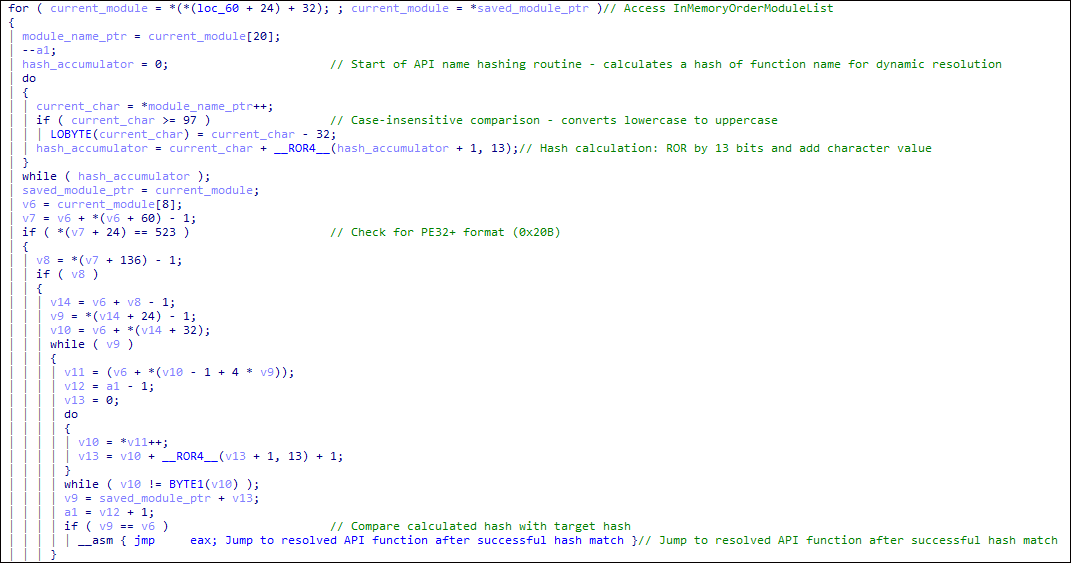

Ayrıntılı analiz, komut dosyasının Windows API işlevlerini dinamik olarak çözdüğünü, 35 tuşuna sahip XOR işlemlerini kullanarak gömülü kabuk kodunu şifresini çözdüğünü ve VirtualAlloc aracılığıyla doğrudan bellekte kötü amaçlı yükleri yürüttüğünü gösterir ve bunu geleneksel antivirüs çözümleri için neredeyse görünmez hale getirir.

Komut dosyasının davranışları hakkında daha fazla araştırma, Baidu Cloud Fonksiyon Compute (Y2N273Y10J’de barındırılan ikinci aşamalı komut ve kontrol (C2) sunucusuna bağlantıları ortaya çıkardı.[.]CFC-Uygulama[.]BJ.BAIDUBCE[.]com).

Shellcode, fonksiyon çağrılarını gizlemek için API karma, LoadLibrarya ve Internetopena gibi Windows API’leri için benzersiz karmalar hazırlar ve ağ izlemesinden kaçınmak için meşru tarayıcı trafiğini taklit eden sahte kullanıcı ajanı dizeleri kullanır.

Kobalt grev altyapısı

Son yük, Rusya’da Beget LLC’ye bağlı olan IP 46.173.27.142’de bir Cobalt Strike Beacon ile iletişim kurar ve SSL meta verileri açıkça “büyük kobalt grevine” sertifika konusu olarak atıfta bulunur.

Bu altyapı, bellek içi yürütme için yansıtıcı DLL enjeksiyonu ile birleştiğinde, çerçevenin çatlamış versiyonlarını kullanan tehdit aktörleri tarafından sıkıştırma sonrası aşamalarda genellikle sömürülen bilinen kobalt grev dağıtım modelleri ile hizalanır.

Çin ve Rusya’nın ötesinde, uzlaşma (IOCS) ek göstergeleri, ABD, Singapur ve Hong Kong’daki sunuculara işaret ediyor ve dayanıklılık ve anonimlik için küresel bulut platformlarından yararlanan dağıtılmış bir ağ öneriyor.

Kısa ömürlü IP’lerin ve geçici C2 düğümlerinin kullanımı, atıf ve azaltma çabalarını daha da karmaşıklaştırır.

Rapora göre, bu bulgu kaçırma tekniklerinin sessiz ama etkili kombinasyonunun altını çiziyor.

“Func_get_delegate_type” gibi yansıtıcı yürütme işlevleri için saldırı yakalama dosyası yöneticisi ve kod aramaları gibi araçlar aracılığıyla keşfedilen PowerShell Loader, finansal olarak motive edilen tehdit kampanyalarının daha geniş bir eğilimini temsil ediyor.

Azaltma, bellek içi saldırıları tespit etmek için sıkı PowerShell yürütme politikaları, sağlam uç nokta tespiti ve yanıt (EDR) çözümleri ve “kobaltstrike” gibi ayırt edici özelliklerin taşıyan SSL sertifikalarının uyanık izlenmesini gerektirir.

Bilinen kötü niyetli IP’lerin ve alanların engellenmesi, hassas sistemlerden internet erişimini kısıtlamanın yanı sıra, bu tür tehditlere karşı koymak için kritik öneme sahiptir.

Uzlaşma Göstergeleri (IOCS)

| Tip | Değer |

|---|---|

| PowerShell Script sha-256 karma | CDD757E92092B9A72DEC0A7529219D79026B82C69925C90E5D832955351B52 |

| C2 Sunucu Etki Alanı | y2n273y10j[.]CFC-Uygulama[.]BJ.BAIDUBCE[.]com |

| C2 Sunucu IP | 46.173.27.142 |

| Ana Bilgisayar IP (açık dizin) | 123.207.215.76 |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin