.jpg)

Android için PixPirate bankacılık truva atının en son sürümü, damlalık uygulaması kaldırılmış olsa bile aktif kalarak telefonlarda gizlenmek için yeni bir yöntem kullanıyor.

PixPirate, ilk kez geçen ay Cleafy TIR ekibi tarafından belgelenen ve Latin Amerika bankalarını hedef aldığı görülen yeni bir Android kötü amaçlı yazılımıdır.

Cleafy, kötü amaçlı yazılımı ayrı bir indirme uygulamasının başlattığını belirtmesine rağmen rapor, yenilikçi gizleme veya kalıcılık mekanizmalarına değinmedi veya bunlar daha yeni tanıtıldı.

IBM tarafından hazırlanan yeni bir rapor, kötü amaçlı yazılımların simgesini gizlemeye çalışan standart taktiğinin aksine (ki bu 9'a kadar olan Android sürümlerinde mümkündür) PixPirate'in bir başlatıcı simgesi kullanmadığını açıklıyor. Bu, kötü amaçlı yazılımın sürüm 14'e kadar olan tüm yeni Android sürümlerinde gizli kalmasını sağlar.

Ancak bir simgenin hiç kullanılmaması, kurbana kötü amaçlı yazılımı başlatması için bir yol vermemek gibi pratik bir sorun yaratır.

IBM Trusteer araştırmacıları, yeni PixPirate sürümlerinin, cihazlardan bilgi çalmak için birlikte çalışan iki farklı uygulamayı kullandığını açıklıyor.

İlk uygulama 'indirici' olarak biliniyor ve WhatsApp veya SMS yoluyla gönderilen kimlik avı mesajları yoluyla yayılan APK'lar (Android Paket Dosyaları) aracılığıyla dağıtılıyor.

Bu indirici uygulama, kurulum sırasında Erişilebilirlik Hizmetleri de dahil olmak üzere riskli izinlere erişim talep ediyor ve ardından şifrelenmiş PixPirate bankacılık kötü amaçlı yazılımı olan ikinci uygulamayı (“droppee” adı verilen) indirip yüklemeye devam ediyor.

'droppee' uygulaması, bildiriminde “android.intent.action.MAIN” ve “android.intent.category.LAUNCHER” ile bir ana etkinlik bildirmez, dolayısıyla ana ekranda hiçbir simge görünmez, bu da onu tamamen görünmez kılar.

Bunun yerine droppee uygulaması, diğer uygulamaların bağlanabileceği ve indiricinin PixPirate kötü amaçlı yazılımının başlatılmasını tetiklemek istediğinde bağlanabileceği bir hizmeti dışa aktarır.

Kötü amaçlı yazılımı başlatabilen ve kontrol edebilen damlalık uygulamasının yanı sıra, bu tetikleyiciler cihaz önyüklemesi, bağlantı değişiklikleri veya PixPirate'in dinlediği ve arka planda yürütülmesine izin veren diğer sistem olayları olabilir.

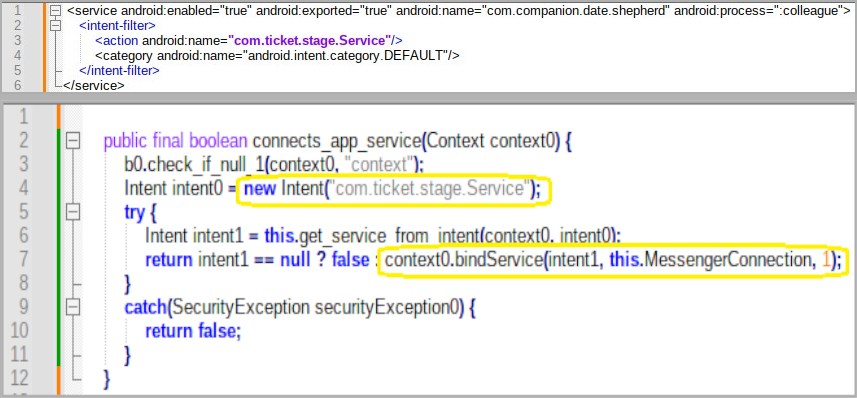

IBM'in analistleri, “Droppee'nin dışa aktarılan “com.companian.date.sepherd” adlı bir hizmeti var ve 'com.ticket.stage.Service' özel eylemiyle bir amaç filtresini barındırıyor.” diye açıklıyor.

“İndirici droppee'yi çalıştırmak istediğinde, droppee hizmetini oluşturan ve çalıştıran “BIND_AUTO_CREATE” bayrağıyla “BindService” API'sini kullanarak bu droppee hizmetini oluşturur ve ona bağlanır.”

“Droppee hizmetinin oluşturulması ve bağlanmasından sonra droppee APK'sı başlatılır ve çalışmaya başlar.”

Kurban, indirici uygulamayı cihazdan kaldırsa bile PixPirate, farklı cihaz olaylarına göre başlatılmaya devam edebilir ve varlığını kullanıcıdan gizleyebilir.

Gizli para transferleri

Kötü amaçlı yazılım, Brezilya'nın anlık ödeme platformu Pix'i hedef alıyor ve sahte işlemleri engelleyerek veya başlatarak fonları saldırganlara yönlendirmeye çalışıyor.

IBM, Pix'in, Mart 2023 itibarıyla 250 milyar doları aşan işlemleri gerçekleştirmek için 140 milyondan fazla kişinin Pix'i kullandığı Brezilya'da çok popüler olduğunu söylüyor.

PixPirate'in RAT yetenekleri, kullanıcı kimlik bilgilerinin ve iki faktörlü kimlik doğrulama kodlarının ele geçirilmesinden yetkisiz Pix para transferlerinin gerçekleştirilmesine kadar tüm dolandırıcılık sürecini, kullanıcıların bilgisi olmadan arka planda otomatikleştirmesine olanak tanır. Ancak bunun için Erişilebilirlik Hizmeti izinleri gereklidir.

Otomatik yöntemlerin başarısız olması durumunda saldırganlara cihaz üzerinde dolandırıcılık yapmaları için başka bir kanal sağlayan bir geri dönüş manuel kontrol mekanizması da bulunmaktadır.

Cleafy'nin geçen ayki raporu aynı zamanda kötü amaçlı anlık bildirim reklamcılığının kullanımını ve kötü amaçlı yazılımın Android'in temel güvenlik özelliklerinden biri olan Google Play Korumayı devre dışı bırakma yeteneğini de vurguladı.

Her ne kadar PixPirate'in bulaşma yöntemi yeni olmasa ve APK indirmelerinden kaçınılarak kolayca düzeltilebilse de, bir simge kullanmamak ve sistem olaylarına bağlı hizmetleri kaydetmemek endişe verici yeni bir stratejidir.

BleepingComputer, bu taktiği engelleyen herhangi bir önlem almayı planlayıp planlamadığına ilişkin yorum almak için Google ile iletişime geçti ve geri bildirim alır almaz bu gönderiyi güncelleyeceğiz.