Oldukça akıllı bir saldırıda, bilgisayar korsanları, Google’ın sistemlerinden teslim edilmiş gibi görünen sahte bir e -posta göndermelerine izin veren bir zayıflıktan yararlandı, ancak giriş toplayan hileli bir sayfaya işaret etti.

Saldırgan, Google’ın altyapısını, alıcıları Google hesap kimlik bilgilerini isteyen meşru görünümlü bir “destek portalına” erişmek için kandırmak için kullandı.

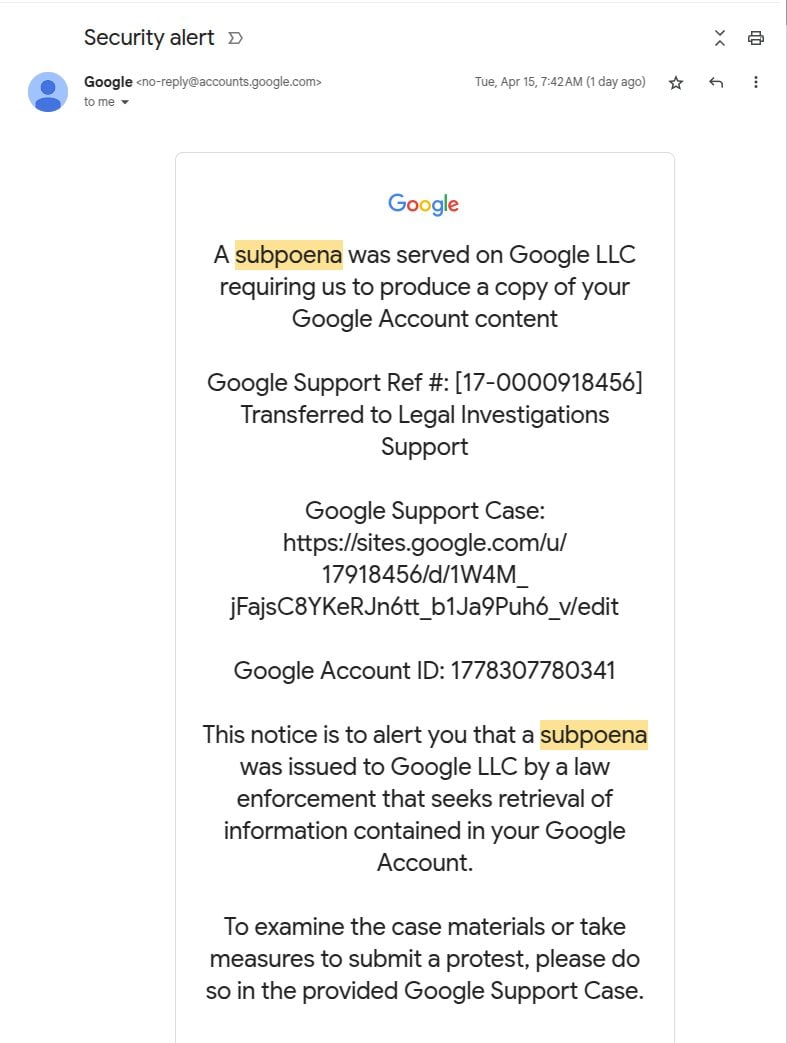

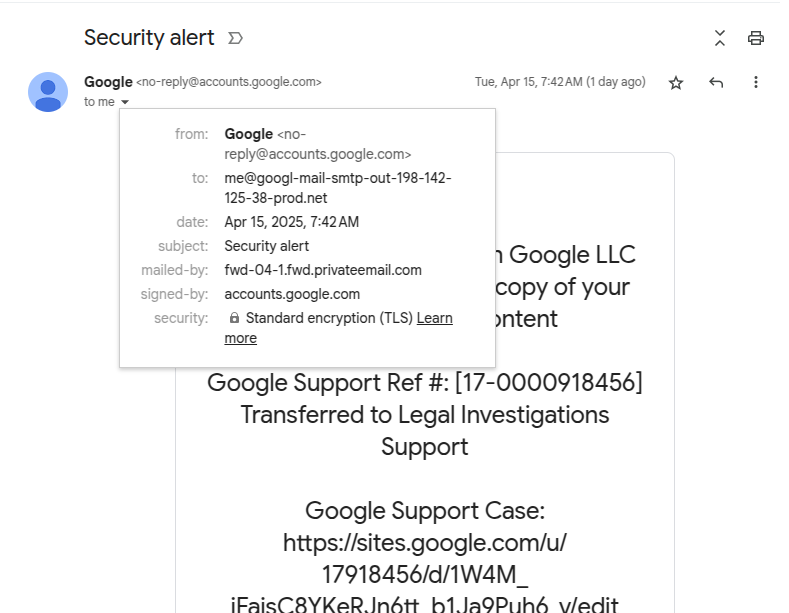

Hileli mesaj, “[email protected]” dan gelmiş gibi görünüyordu ve DomainKeys Tanımlanan Posta (DKIM) kimlik doğrulama yöntemini geçti, ancak gerçek gönderen farklıydı.

Google’ın DKIM damgasıyla sahte e -posta

Ethereum Name Service’in (ENS) baş geliştiricisi Nick Johnson, Google’dan görünen bir güvenlik uyarısı aldı ve ona Google Hesap İçeriğini isteyen bir kolluk kuvvetinden bir mahkeme celbi hakkında bilgi verdi.

Hemen hemen her şey meşru görünüyordu ve Google bunu diğer meşru güvenlik uyarılarıyla bile yerleştirdi, bu da sahtekarlık belirtilerini nerede arayacağını bilmeyen daha az teknik kullanıcıları kandırdı.

Kaynak: Nick Johnson

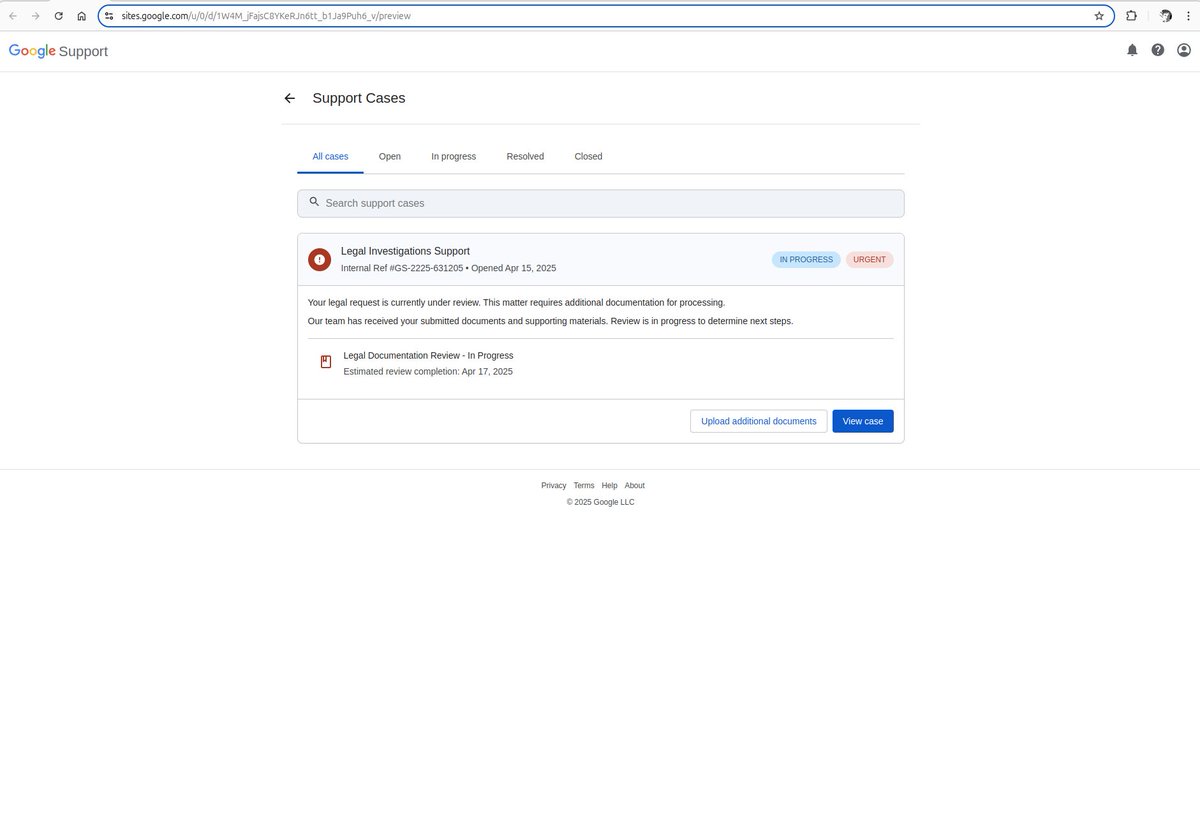

Ancak, Johnson’ın keskin gözü, e -postadaki sahte destek portalının site.google.com – Google’ın şüphe uyandıran ücretsiz web oluşturma platformunda barındırıldığını tespit etti.

Bir Google alanında olmak, alıcının hedeflendiğini fark etme şansı daha düşüktür.

Johnson, sahte destek portalının “gerçek şeyin kesin bir kopyası” olduğunu ve “Bir Phish’in tek ipucu olduğunu söyledi. sites.google.com yerine hesaps.google.com.“

Kaynak: Nick Johnson

Geliştirici, hileli sitenin amacının, alıcının hesabını tehlikeye atmak için kimlik bilgileri toplamak olduğuna inanmaktadır.

Sahte portalın aldatmacada açıklanması kolaydır, ancak akıllı kısım, Google’ın DKIM tekrar kimlik avı saldırısı olarak adlandırılan DKIM doğrulamasını geçmiş gibi görünen bir mesaj veriyor.

E -posta ayrıntılarına daha yakından bakmak, postalanmış Başlık, Google’ınkinden farklı bir adres gösterir cevap yok Ve alıcı bir Ben@ Google tarafından yönetildiği gibi görünen bir alan adında adres.

Bununla birlikte, mesaj Google tarafından imzalandı ve teslim edildi.

Kaynak: Nick Johnson

Johnson ipuçlarını bir araya getirdi ve dolandırıcının hilelerini keşfetti.

“İlk olarak, bir alan adını kaydediyorlar ve bana@alan adı için bir Google hesabı oluşturuyorlar ‘. Etki adı o kadar önemli değil, ancak bu yardımcı olursa [sic] Bir çeşit infra gibi görünüyor. Kullanıcı adı için ‘ben’ seçimi akıllıdır ”diye açıklıyor geliştirici.

Saldırgan daha sonra bir Google OAuth uygulaması oluşturdu ve adını tüm kimlik avı mesajı için kullandı. Bir noktada, mesaj, bitmiş gibi görünmesini sağlamak ve Google’ın saldırganın erişimine ilişkin bildiriminden ayırmak için çok fazla boşluk içeriyordu. Me@Domain E -posta adresi.

Saldırgan, Google çalışma alanındaki e -posta adreslerine OAuth uygulaması erişimini verdiğinde, Google otomatik olarak bu gelen kutusuna bir güvenlik uyarısı gönderdi.

Johnson, “Google e -postayı oluşturduğundan, geçerli bir DKIM anahtarı ile imzalandı ve tüm çekleri geçiyor” diyor Johnson, son adımın güvenlik uyarısını kurbanlara iletmek olduğunu da sözlerine ekledi.

Google’ın sistemlerindeki zayıflık, DKIM’in zarf olmadan yalnızca mesajı ve başlıkları kontrol etmesidir. Böylece, sahte e -posta imza doğrulamasını geçer ve alıcının gelen kutusunda meşru görünür.

Ayrıca, hileli adresi adlandırarak Ben@, Gmail, mesajı kurbanın e -posta adresine teslim edilmiş gibi gösterecektir.

Bir e -posta kimlik doğrulama şirketi olan EasyDmarc, Johnson’ın tarif ettiği ve her adım için teknik açıklamalar sağladığı DKIM Replay Kimlik Yardım Saldırısı’nı detaylandırdı.

PayPal seçeneği aynı şekilde istismar edildi

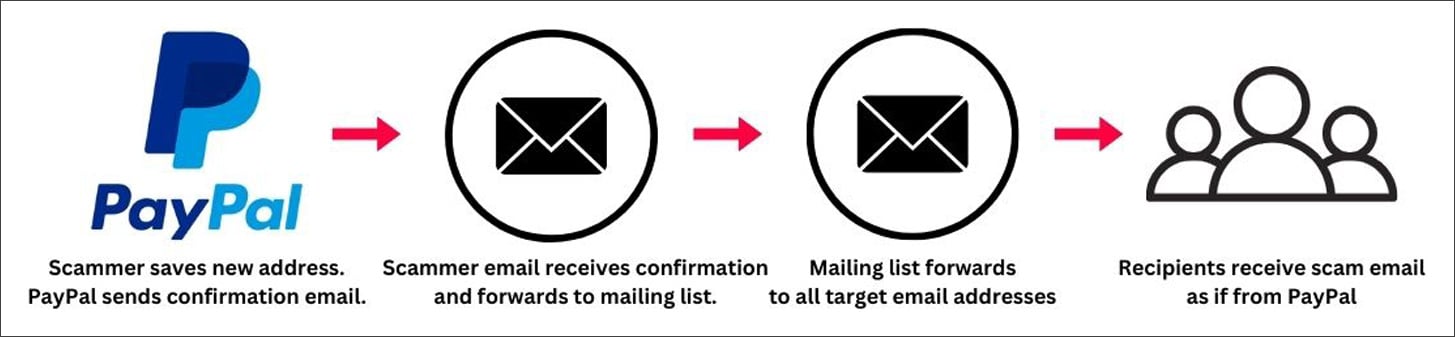

Benzer bir numara Google’dan diğer platformlarda da denenmiştir. Mart ayında, PayPal kullanıcılarını hedefleyen bir kampanya aynı yönteme güveniyordu, burada hileli mesajlar finansal şirketin posta sunucularından kaynaklandı ve DKIM güvenlik kontrollerini geçti.

BleepingComputer’ın testleri, saldırganın yeni bir e -postayı PayPal hesaplarına bağlamak için “hediye adresi” seçeneğini kullandığını ortaya koydu.

Yeni bir adres eklerken iki alan var ve saldırgan bir e -posta ile doldurdu ve kimlik avı mesajını ikincisine yapıştırdı.

PayPal, saldırganın adresine otomatik olarak bir onay gönderir ve bu da onu gruptaki tüm potansiyel kurbanlara aktaran bir posta listesine iletir.

Kaynak: BleepingComputer

BleepingComputer bu konu hakkında PayPal’a ulaştı, ancak asla bir yanıt almadı.

Johnson ayrıca Google’a bir hata raporu sundu ve şirketin ilk cevabı sürecin amaçlandığı gibi çalışmasıydı.

Ancak Google daha sonra sorunu yeniden değerlendirerek kullanıcıları için bir risk olarak kabul etti ve şu anda OAuth zayıflığını düzeltmek için çalışıyor.