Gelişmiş bir hedef odaklı kimlik avı kampanyası, özel bir uzaktan erişim truva atını dağıtmak için silahlı PDF’ler ve sahte Cloudflare captcha sayfaları kullanan, Ukrayna’daki savaş yardım çabaları üzerinde çalışan insani yardım kuruluşlarını hedef aldı.

8 Ekim 2025’te başlatılan PhantomCaptcha kampanyası, özellikle Uluslararası Kızılhaç Komitesi, Birleşmiş Milletler Çocuklara Yardım Fonu (UNICEF) Ukrayna ofisi, Norveç Mülteci Konseyi ve Avrupa Konseyi’nin Ukrayna Hasar Kaydı’nın bireysel üyelerini hedef aldı.

Donetsk, Dnipropetrovsk, Poltava ve Mikolaevsk bölgelerindeki Ukrayna hükümeti yönetimleri de meşru hükümet belgeleri olarak gizlenen kötü niyetli iletişimler aldı.

SentinelLABS ve Ukrayna Dijital Güvenlik Laboratuvarı, kritik yardım kuruluşlarını tehlikeye atmak için Ukrayna Cumhurbaşkanlığı Ofisi’nin kimliğine bürünen koordineli saldırıyı ortaya çıkardı.

Tehdit aktörleri, Ukrayna Cumhurbaşkanlığı Ofisi’ni taklit eden e-postalar yoluyla sekiz sayfalık silahlandırılmış bir PDF (SHA-256: e8d0943042e34a37ae8d79aeb4f9a2fa07b4a37955af2b0cc0e232b79c2e72f3) dağıttı.

VirusTotal gönderimleri, kötü amaçlı dosyanın Ukrayna, Hindistan, İtalya ve Slovakya dahil olmak üzere birçok ülkeden yüklendiğini ortaya çıkardı ve bu da yaygın hedefleme ve potansiyel kurban etkileşimi olduğunu gösteriyor.

PDF’deki gömülü bağlantı kurbanları yakınlaştırma konferansına yönlendirdi[.]Meşru bir Zoom sitesi gibi görünen ancak aslında Rusya’ya ait altyapı sağlayıcısı KVMKA’da bir VPS sunucusu barındıran bir alan adı.

Araştırmacılar, kötü amaçlı etki alanının 193.233.23 IP adresine çözümlendiğini keşfetti[.]81 Finlandiya’da bulunuyor ve çevrimdışına alınmadan önce yalnızca bir gün çalıştırılıyor, bu da gelişmiş operasyonel güvenliği gösteriyor.

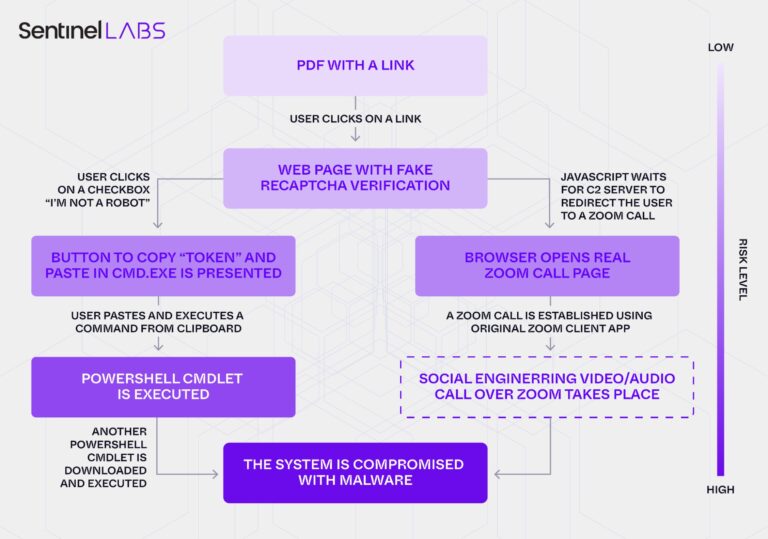

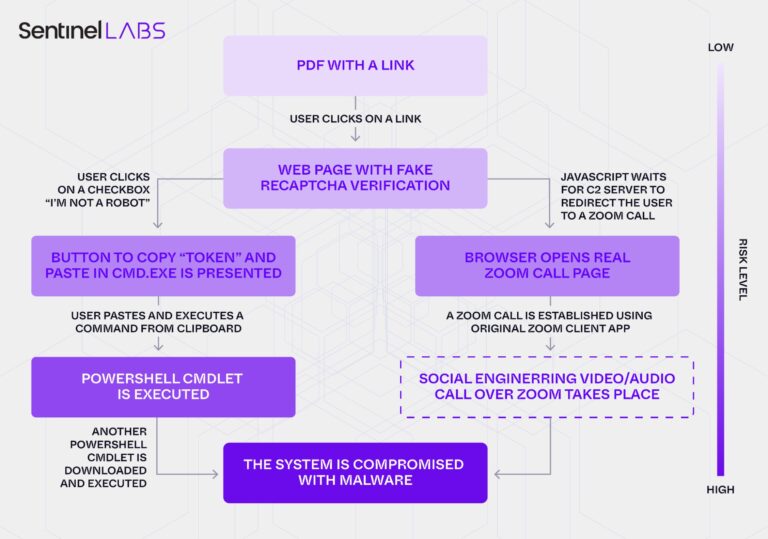

Çok Aşamalı Sosyal Mühendislik Saldırısı

Kampanya, 2024’ün ortasından bu yana yaygınlaşan “TıklaDüzelt” veya “Yapıştır ve Çalıştır” sosyal mühendislik tekniğinin bir varyasyonunu kullandı.

Sahte Zoom sitesine erişen kurbanlar, saldırganların sunucusuyla WebSocket bağlantıları kurmaya çalışan ikna edici bir sahte Cloudflare DDoS koruma ağ geçidiyle karşılaştı.

![Zoom konferansından bir sayfanın ilk görünümü[.]uygulama.](https://www.sentinelone.com/wp-content/uploads/2025/10/PhantomCaptcha_4-1536x1037.jpg)

![Zoom konferansından bir sayfanın ilk görünümü[.]uygulama.](https://www.sentinelone.com/wp-content/uploads/2025/10/PhantomCaptcha_4-1536x1037.jpg)

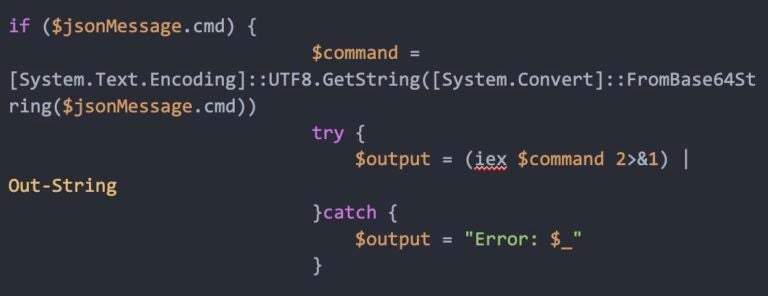

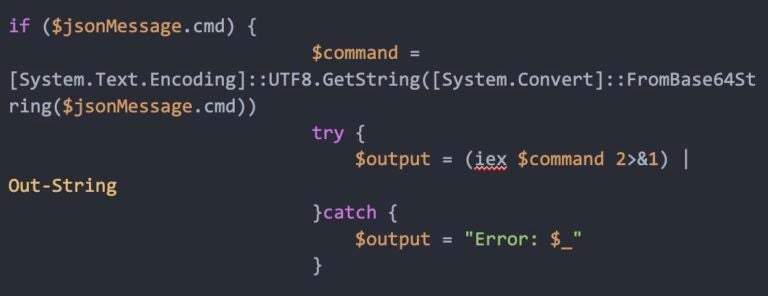

Kurbanlar simüle edilmiş reCaptcha “Ben robot değilim” onay kutusunu tıkladıklarında, Ukraynaca talimatlar içeren ve onları bir jetonu kopyalamaya, Windows + R tuşlarına basarak Çalıştır iletişim kutusunu açmaya ve komutu yapıştırmaya yönlendiren bir açılır pencere belirdi.

Bu tekniğin özellikle etkili olduğu kanıtlandı çünkü kurbanlar, kötü amaçlı dosyaları tespit etmeye odaklanan geleneksel uç nokta güvenlik kontrollerini atlayarak kötü amaçlı kodu kendileri yürüttüler.

Kötü amaçlı yazılım dağıtımı üç farklı aşamadan geçti. 500 KB’yi aşan, yoğun biçimde gizlenmiş bir ilk PowerShell betiği, sistem keşfi gerçekleştiren, bilgisayar adlarını, etki alanı bilgilerini, kullanıcı adlarını ve sistem UUID’lerini toplayan ikinci aşama bir veriyi indirdi.

Bu veriler, sabit kodlanmış bir anahtar kullanılarak XOR ile şifrelendi ve komuta ve kontrol sunucusuna iletildi.

Son veri, wss://bsnowcommunications’a kalıcı WebSocket bağlantıları kuran hafif bir PowerShell arka kapısı dağıttı[.]com:80.

Bu WebSocket tabanlı RAT, isteğe bağlı uzaktan komut yürütülmesine, veri sızmasına ve güvenliği ihlal edilmiş sistemlere ek kötü amaçlı yazılımların potansiyel olarak dağıtılmasına olanak sağladı.

Genişletilmiş Altyapı ve Mobil Tehditler

Analiz, saldırganların altyapılarını Mart 2025’te ilgili en eski alan adı goodhillsenterprise ile hazırlamaya başladıklarını ortaya çıkardı.[.]com 27 Mart’ta kaydoldu.

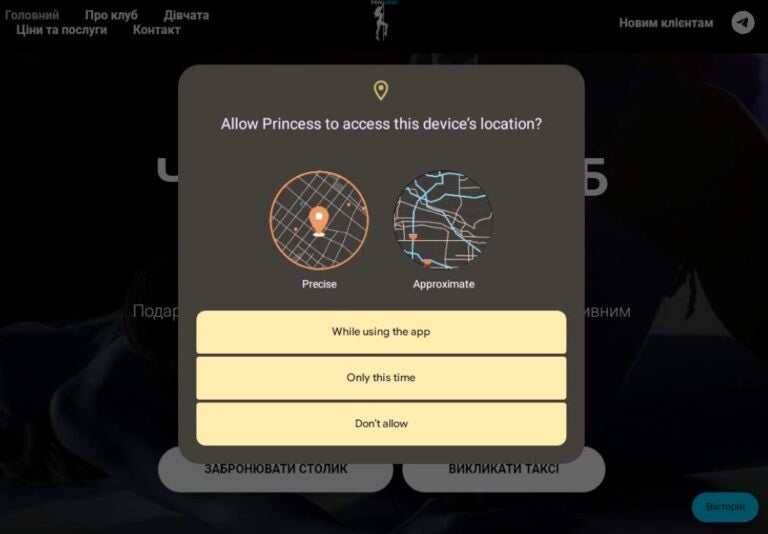

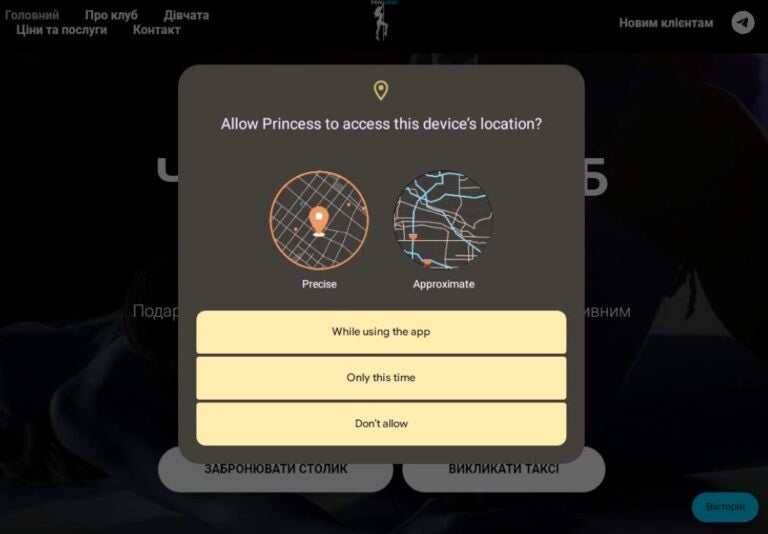

Alan adının içeriği ve APK, Ukrayna’nın Lviv kentinde bulunan Princess Men’s Club adlı yetişkinlere yönelik eğlence mekanı temalıdır. Benzer APK’lar “Bulut Depolama” gibi diğer temalarda da bulunabilir.

SSL sertifikaları Eylül ayında yayınlandı ve yem PDF’sindeki dahili zaman damgaları Ağustos 2025’e kadar uzanıyordu ancak Ekim saldırısından hemen önce güncellendi.

Altyapı analizleri, Ukraynalı işletmelere yönelik sahte Android uygulamaları içeren ek bir mobil saldırı vektörünü ortaya çıkardı.

Kötü amaçlı APK, kişiler, çağrı kayıtları, yüklü uygulamalar, konum verileri, galeri görüntüleri ve ağ bilgileri dahil olmak üzere kapsamlı cihaz verilerini toplayarak her şeyi sabit kodlu komuta ve kontrol sunucularına aktardı.

SentinelLABS, kampanyada gözlemlenen taktikler, teknikler ve prosedürlere dayanarak, Rusya’nın FSB bağlantılı bir tehdit kümesi olan COLDRIVER ile olası çakışmaları tespit etti.

bsnowcommunications’ın arka uç komuta ve kontrol altyapısı[.]com, kullanıcının karşılaştığı etki alanları çevrimdışına alındıktan sonra bile aktif kaldı; bu, çekirdek altyapıyı keşfedilmekten korurken, zaten güvenliği ihlal edilmiş sistemlere erişimi sürdürmek için tasarlanmış bölümlere ayrılmış operasyonları gösteriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.