olarak bilinen Pakistan merkezli gelişmiş kalıcı tehdit (APT) aktörü şeffaf kabile Hindistan devlet kurumları tarafından Poseidon adlı yeni bir Linux arka kapısı sunmak için bir hile olarak kullanılan iki faktörlü bir kimlik doğrulama (2FA) aracı kullandı.

Uptycs güvenlik araştırmacısı Tejaswini Sandapolla, bu hafta yayınlanan teknik bir raporda “Poseidon, Transparent Tribe ile ilişkili ikinci aşama bir kötü amaçlı yazılımdır” dedi.

“Saldırganlara virüslü bir ana bilgisayarı ele geçirmek için çok çeşitli yetenekler sağlayan genel amaçlı bir arka kapıdır. İşlevleri arasında tuş vuruşlarını günlüğe kaydetme, ekran görüntüleri alma, dosya yükleme ve indirme ve sistemi çeşitli şekillerde uzaktan yönetme yer alır.”

Transparent Tribe ayrıca APT36, C-Major Operasyonu, PROJECTM ve Mythic Leopard olarak izlenir ve Hindistan hükümet kuruluşlarını, askeri personeli, savunma müteahhitlerini ve eğitim kuruluşlarını hedef alma geçmişine sahiptir.

Ayrıca, değerli bilgileri toplamak için CrimsonRAT ve LimePad gibi çeşitli kötü amaçlı yazılımları dağıtmak için Hindistan hükümeti tarafından zorunlu kılınan 2FA yazılımı Kavach’ın truva atı haline getirilmiş sürümlerinden defalarca yararlandı.

Geçen yılın sonlarında tespit edilen başka bir kimlik avı kampanyası, Kavach uygulaması tarafından oluşturulan veritabanı dosyalarını çalmak için tasarlanmış kötü amaçlı yazılımları indirmek için silah haline getirilmiş eklerden yararlandı.

En son saldırılar, Hindistan devlet kurumları için çalışan Linux kullanıcılarını hedeflemek için arka kapılı bir Kavach sürümünün kullanılmasını gerektiriyor ve bu da tehdit aktörünün saldırı yelpazesini Windows ve Android ekosistemlerinin ötesine genişletme girişimlerini gösteriyor.

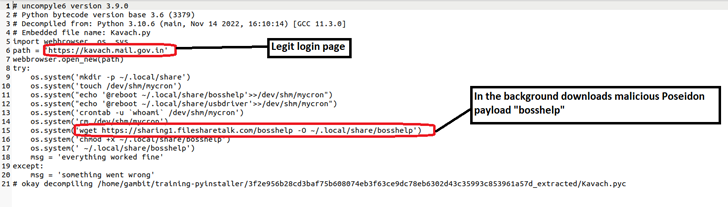

Sandapolla, “Bir kullanıcı Kavach’ın kötü amaçlı sürümüyle etkileşime geçtiğinde, dikkatlerini dağıtmak için gerçek oturum açma sayfası görüntülenir.” “Bu arada, faydalı yük arka planda indirilerek kullanıcının sisteminden ödün verilir.”

Karanlık Web İstihbarat Toplama Sanatında Ustalaşın

Karanlık ağdan tehdit istihbaratı elde etme sanatını öğrenin – Uzmanlar tarafından yönetilen bu web seminerine katılın!

Koltuğumu Kurtar!

Bulaşmaların başlangıç noktası, uzak bir sunucudan ikinci aşama Poseidon yükünü almak için tasarlanmış, derlenmiş bir Python yürütülebilir dosyası olan bir ELF kötü amaçlı yazılım örneğidir.

Siber güvenlik firması, sahte Kavach uygulamalarının öncelikle meşru Hindistan hükümeti siteleri gibi görünen hileli web siteleri aracılığıyla dağıtıldığını belirtti. Buna www.ksboard dahildir[.]ve www.rodra’da[.]içinde.

Transparent Tribe tarafından kullanılan birincil saldırı vektörünün sosyal mühendislik olması nedeniyle, Hindistan hükümeti bünyesinde çalışan kullanıcıların e-postalarda alınan URL’leri açmadan önce iki kez kontrol etmeleri önerilir.

Sandapolla, “Bu APT36 saldırısının yansımaları önemli olabilir ve hassas bilgilerin kaybolmasına, güvenliği ihlal edilmiş sistemlere, mali kayıplara ve itibarın zarar görmesine yol açabilir.” dedi.