Birkaç gün önce, bir arkadaşım ve ben, heyecanımı ateşleyen oldukça ilgi çekici bir sohbet yapıyorduk. Doğal bir kariyer ilerlemesi olarak kırmızı takım oyuncusu olma beklentilerimi tartışıyorduk. Heyecanlanmamın nedeni, Cymulate’in mavi takımının bir parçası olmaktan mutlu bir kampçı olduğum için işimi ya da pozisyonumu değiştirmek istemem değil.

Beni üzen şey, arkadaşımın mavi takım olarak çalışmaya devam etmek istediğim fikrini kavrayamamasıydı çünkü ona göre tek doğal ilerleme kırmızı takıma geçmekti.

Kırmızı ekipler, sızma testçilerinden saldırganlara ve istismar geliştiricilerine kadar birçok rolü içerir. Bu roller popülerliğin çoğunu çeker ve bu roller (OSCP, OSEP, CEH) etrafında dönen birçok sertifika onları süslü gösterir. Filmler genellikle bilgisayar korsanlarını kahraman yapar, ancak genellikle savunan tarafı görmezden gelir, mavi takımların rollerinin karmaşıklıkları ve zorlukları çok daha az bilinir.

Mavi takımların savunma rolleri kulağa pek hoş gelmeyebilir ve çok az ilgi toplayabilir veya hiç konuşulmayabilir, ancak bunlar heyecan verici ve zorlu işlevleri kapsayan ve son olarak iyi ödeme yapan temel ve çeşitli başlıklar içerir. Aslında, Hollywood buna bakmalı!

Savunma, saldırmaktan daha karmaşıktır ve daha önemlidir.

Bir siber güvenlik savunucusu olduğunuzu ve size verilen görevin BT Altyapınızı korumak olduğunu düşünün.

- Bir savunucu olarak, BT altyapınızı korumak için her türlü saldırı azaltma tekniğini öğrenmeniz gerekir. Tersine, bir saldırgan yalnızca bir güvenlik açığından yararlanma konusunda yeterlilik kazanmaya razı olabilir ve bu tek güvenlik açığından yararlanmaya devam edebilir.

- Bir savunucu olarak, altyapınızı korumak için 7/24/365 tetikte olmalısınız. Bir saldırgan olarak, ya bir saldırı başlatmak için belirli bir saat/tarih seçersiniz ya da birçok potansiyel hedef üzerinde sıkıcı kaba kuvvet saldırıları gerçekleştirirsiniz.

- Bir savunucu olarak, altyapınızdaki tüm zayıf bağlantıları (xerox, makine yazıcısı, katılım sistemi, gözetim sistemi veya resepsiyonistiniz tarafından kullanılan uç nokta) korumanız gerekir, oysa saldırganlar altyapınıza bağlı herhangi bir sistemi seçebilir.

- Bir savunucu olarak, günlük işlerinizi yaparken yerel düzenleyicinize uymalısınız. Saldırganların yasaları ve düzenlemeleri bozma özgürlüğü vardır.

- Bir defans oyuncusu olarak, yeteneklerinizi test etmek için saldırı senaryoları oluşturarak işinize yardımcı olan kırmızı ekip tarafından hazırlanırsınız.

Mavi takımlar karmaşık, zorlu ve araştırma yoğun disiplinleri içerir ve ilgili roller doldurulmaz.

Yukarıda bahsedilen konuşmada, arkadaşım savunma rollerinin esas olarak SIEM’leri (Güvenlik Bilgileri ve Olay Yönetimi) ve SOC (Güvenlik Operasyonları Merkezi) analist rolleri için doğru olan diğer uyarı araçlarını izlemekten ibaret olduğunu varsayıyordu. İşte bazı alışılmadık Mavi Takım rolleri:

- Tehdit Avcıları – Organizasyon içindeki tehditleri proaktif olarak avlamaktan sorumlu

- Kötü Amaçlı Yazılım Araştırmacıları – Tersine mühendislik kötü amaçlı yazılımlarından sorumlu

- Tehdit İstihbaratı Araştırmacıları – Gelecekteki saldırılarla ilgili istihbarat ve bilgi sağlamaktan ve saldırıları belirli saldırganlara atfetmekten sorumlu

- DFIR – Dijital Adli Tıp ve Olay Müdahale Görevlileri, saldırıları gerçekleştiğinde kontrol altına almaktan ve araştırmaktan sorumludur.

Bu roller zorlu, zaman yoğun, karmaşık ve talepkardır. Ek olarak, organizasyon için en iyi değeri sağlamak için mavi ekibin geri kalanıyla birlikte çalışmayı içerirler.

Sekiz ülkedeki BT karar vericileri arasında yakın zamanda yapılan bir CSIS anketine göre: “İşverenlerin yüzde 82’si siber güvenlik becerilerinde eksiklik olduğunu bildiriyor ve yüzde 71’i bu yetenek açığının kuruluşlarına doğrudan ve ölçülebilir zararlar verdiğine inanıyor.” Ulusal Siber Güvenlik Eğitimi Girişimi (NICE) tarafından finanse edilen bir girişim olan CyberSeek’e göre, Amerika Birleşik Devletleri Ocak 2019 itibariyle yaklaşık 314.000 siber güvenlik uzmanı açığıyla karşı karşıya kaldı. Bunu bağlam içine koymak gerekirse, ülkenin toplam istihdam edilen siber güvenlik işgücü sadece 716.000’dir. İş ilanlarından elde edilen verilere göre, doldurulmamış siber güvenlik işlerinin sayısı 2015’ten bu yana yüzde 50’den fazla arttı. 2022’ye kadar küresel siber güvenlik iş gücü açığının 1,8 milyonu aşkın boş pozisyona ulaşacağı tahmin ediliyor.”

Dahili Mavi Ekipler söz konusu olduğunda, C Düzeyi yöneticilerinin gerçeklikle bağlantısı kesilir

Yukarıdaki grafik, “Nasıl Terfi Edilir: Intel’in Nasıl Çalıştığını Tehdit Etmek İçin Metrikler Geliştirme – SANS CTI Zirvesi 2019” adlı mükemmel bir konuşmadan alınmıştır. Üst düzey yöneticilerle “yerdeki” çalışanlar arasındaki kopukluğu ve üst düzey yöneticilerin savunma ekiplerinin ekip öz değerlendirmelerinden çok daha olgun olduğunu düşündüklerini gösteriyor.

Sorunu çözmek

SOC analistinin yeni zanaatını öğretmeye çalışın

Yeni ve deneyimli araştırmacılar getirmek pahalı ve karmaşıktır. Belki de kuruluşlar, giriş analistlerini yeni beceriler ve teknolojiler öğrenmeleri ve denemeleri için teşvik etmeye ve teşvik etmeye çalışmalıdır. SOC yöneticileri, bunun deneyimli analistlerin günlük görevlerini engelleyebileceğinden veya insanların şirketten ayrılmasına neden olabileceğinden korksalar da, paradoksal olarak, analistleri neredeyse hiçbir ekstra maliyet olmadan kuruluşun güvenliğini olgunlaştırmada kalmaya ve daha aktif rol almaya teşvik edecektir.

Çalışanları pozisyonlar arasında dolaştırın

İnsanlar her gün aynı şeyi yapmaktan sıkılıyor. Belki de çalışanları bağlı tutmanın ve kuruluşunuzu güçlendirmenin akıllıca bir yolu, örneğin tehdit avcılarına, onlara kolay görevler vererek veya onları kurslara göndererek tehdit istihbaratı yapmayı öğreterek, farklı roller arasında geçiş yapmalarına izin vermektir. Bir başka umut verici fikir, düşük seviyeli SOC analistlerini gerçek Olay Müdahale ekiplerine dahil etmek ve böylece becerilerini geliştirmektir. Hem kuruluşlar hem de çalışanlar bu tür girişimlerden yararlanır.

Çalışanlarımızın zorlu işlerinin sonuçlarını görmelerine izin verin

İster düşük seviyeli SOC analistleri ister Üst C seviyesindeki yöneticiler olsun, insanların motivasyona ihtiyacı vardır. Çalışanların işlerini iyi yapıp yapmadıklarını anlamaları ve yöneticilerin de işlerinin değerini ve uygulama kalitesini anlamaları gerekir.

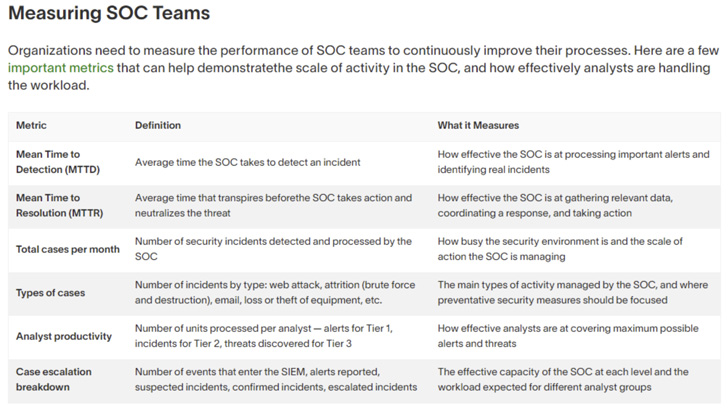

Güvenlik Operasyon Merkezinizi ölçmenin yollarını düşünün:

- SOC, önemli uyarıları işlemede ne kadar etkilidir?

- SOC ilgili verileri toplamakta, müdahaleyi koordine etmekte ve harekete geçmekte ne kadar etkili?

- Güvenlik ortamı ne kadar meşgul ve SOC tarafından yönetilen faaliyetlerin ölçeği nedir?

- Analistler, mümkün olan maksimum sayıda uyarı ve tehdidi ne kadar etkili bir şekilde ele alıyor?

- Her düzeyde SOC kapasitesi ne kadar yeterli ve farklı analist grupları için iş yükü ne kadar ağır?

Aşağıdaki tablo, Exabeam’den alınan daha fazla örnek ve önlem içermektedir.

Ve elbette, çeşitli güvenlik değerlendirmeleri için saldırı senaryolarını ve kampanyalarını otomatikleştirebileceğiniz, özelleştirebileceğiniz ve ölçeklendirebileceğiniz Cymulate’in XSPM platformundakiler gibi sürekli güvenlik doğrulama araçlarıyla mavi ekibinizin çalışmalarını doğrulayın.

Cidden, mavi ekibinizin çalışmasını doğrulamak hem kuruluşunuzun siber direncini artırır hem de mavi ekibinizin zaman içindeki etkinliğinin nicel ölçümlerini sağlar.

Not: Bu makale, Cymulate’de Tehdit Avcısı ve Tehdit İstihbaratı Araştırmacısı olan Dan Lisichkin tarafından yazılmış ve katkıda bulunmuştur.