Karmaşık bir tedarik zinciri saldırısı, veritabanı operasyonlarına ve üretim ortamlarına zaman gecikmeli yıkıcı yükleri enjekte etmek üzere tasarlanmış dokuz kötü amaçlı NuGet paketi yoluyla kritik endüstriyel kontrol sistemlerini tehlikeye attı.

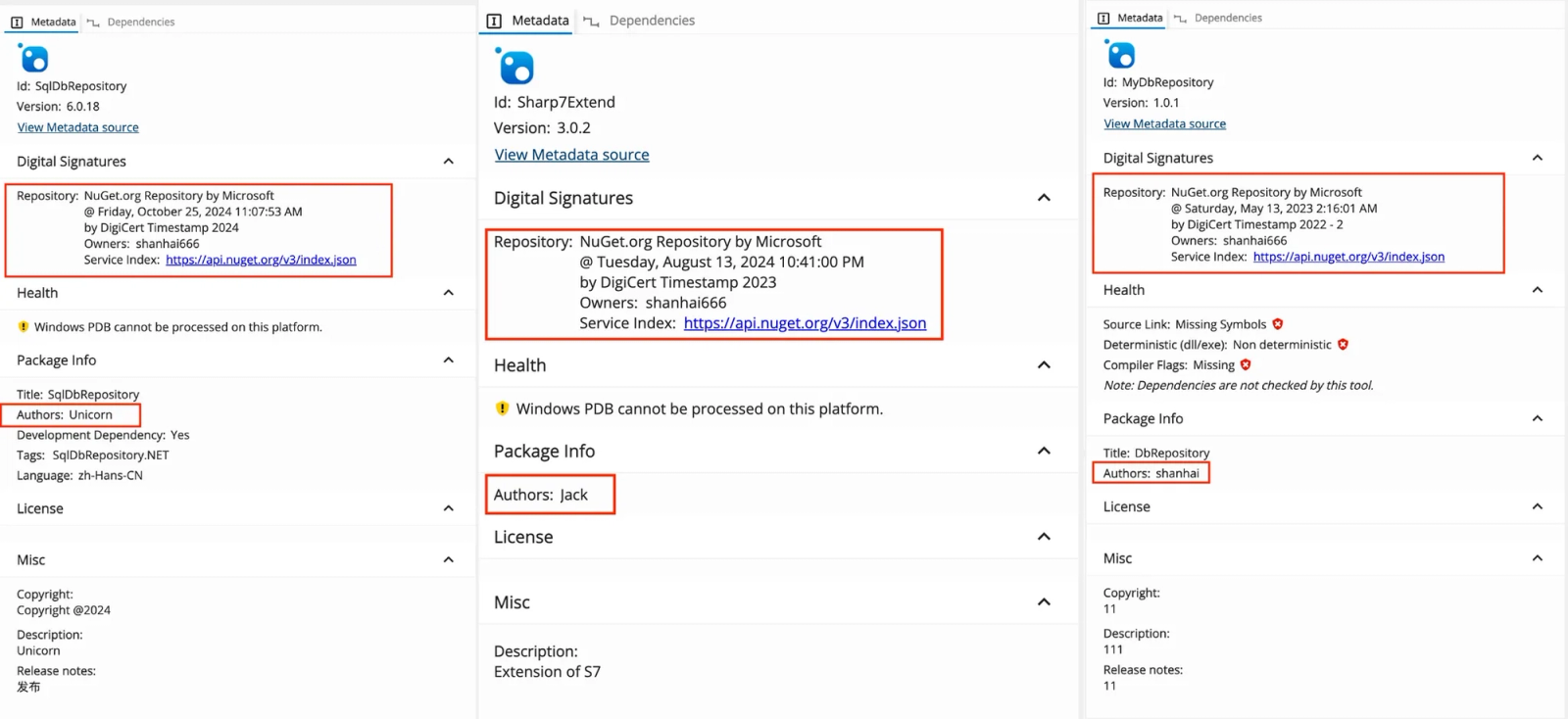

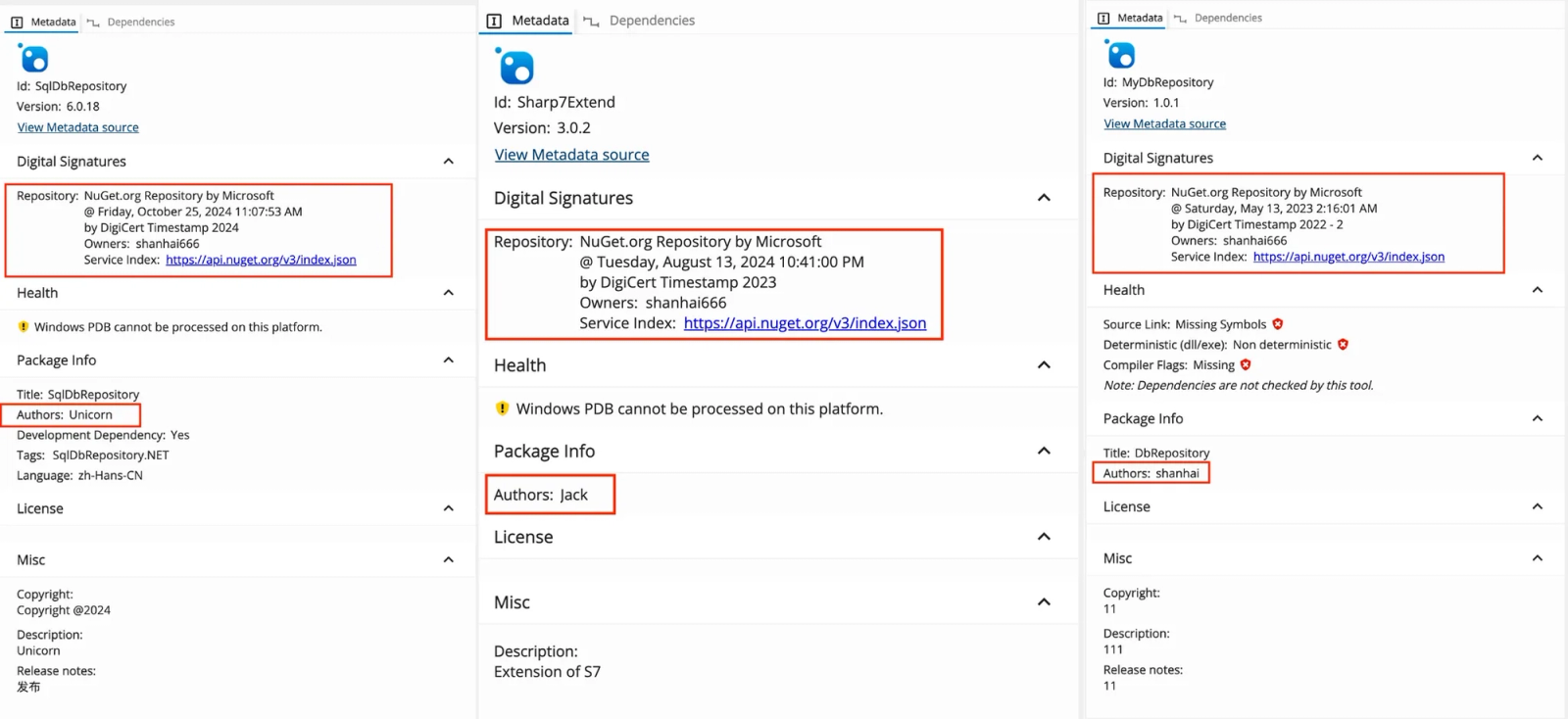

Socket’in Tehdit Araştırma Ekibi, 2023 ile 2024 yılları arasında shanhai666 takma adı altında yayınlanan ve 5 Kasım 2025’te NuGet’e bildirilmeden önce toplu olarak 9.488 indirme toplayan bu kod silahlarını tespit etti.

Kampanya, kapak kodu olarak %99 meşru işlevselliği, 2027 ve 2028’deki belirli tarihlerden sonra her veritabanı sorgusunda %20 olasılıkla sürecin sonlandırılmasını tetikleyen gizli kötü amaçlı yüklerle birleştirerek benzeri görülmemiş bir saldırı karmaşıklığı sergiliyor.

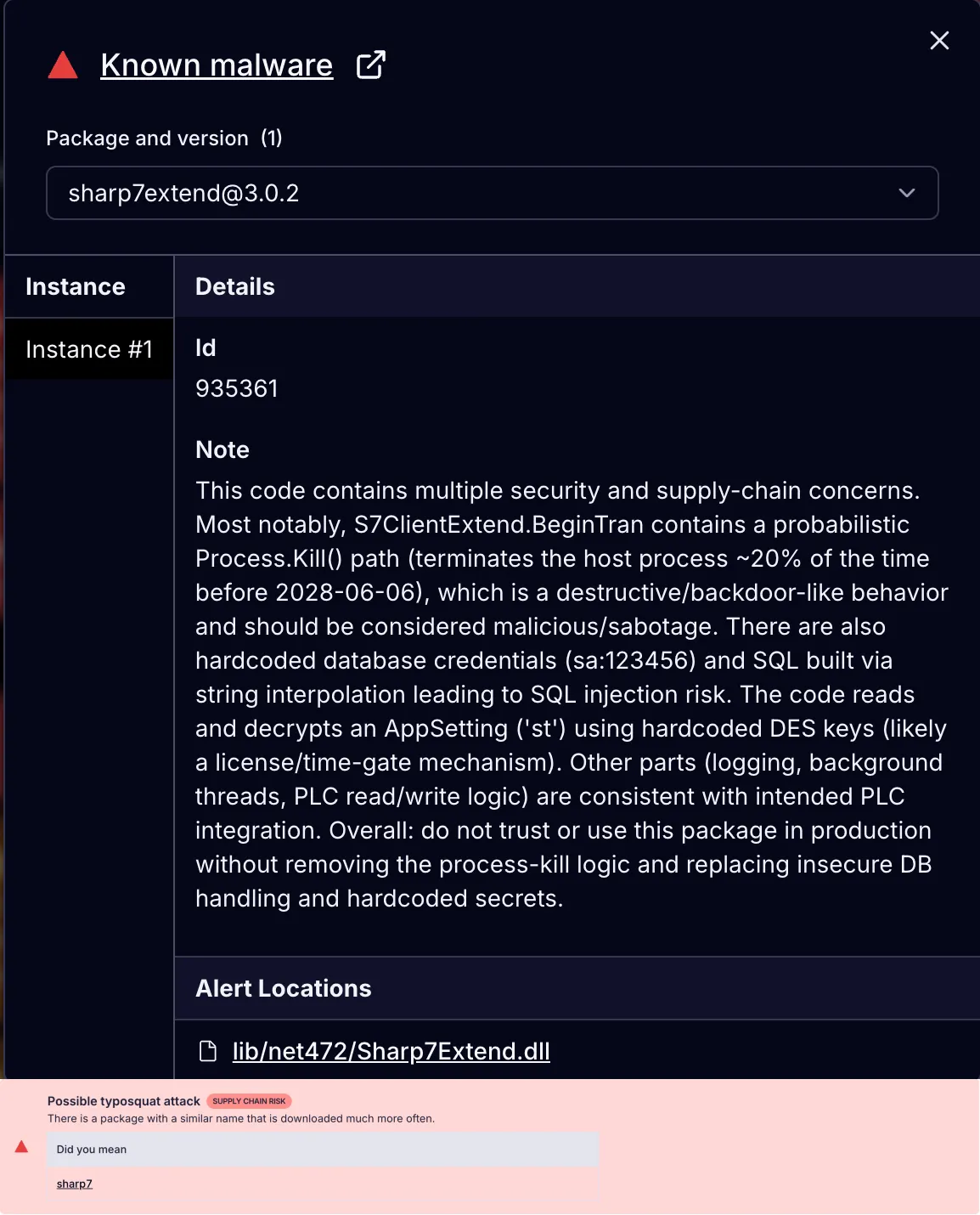

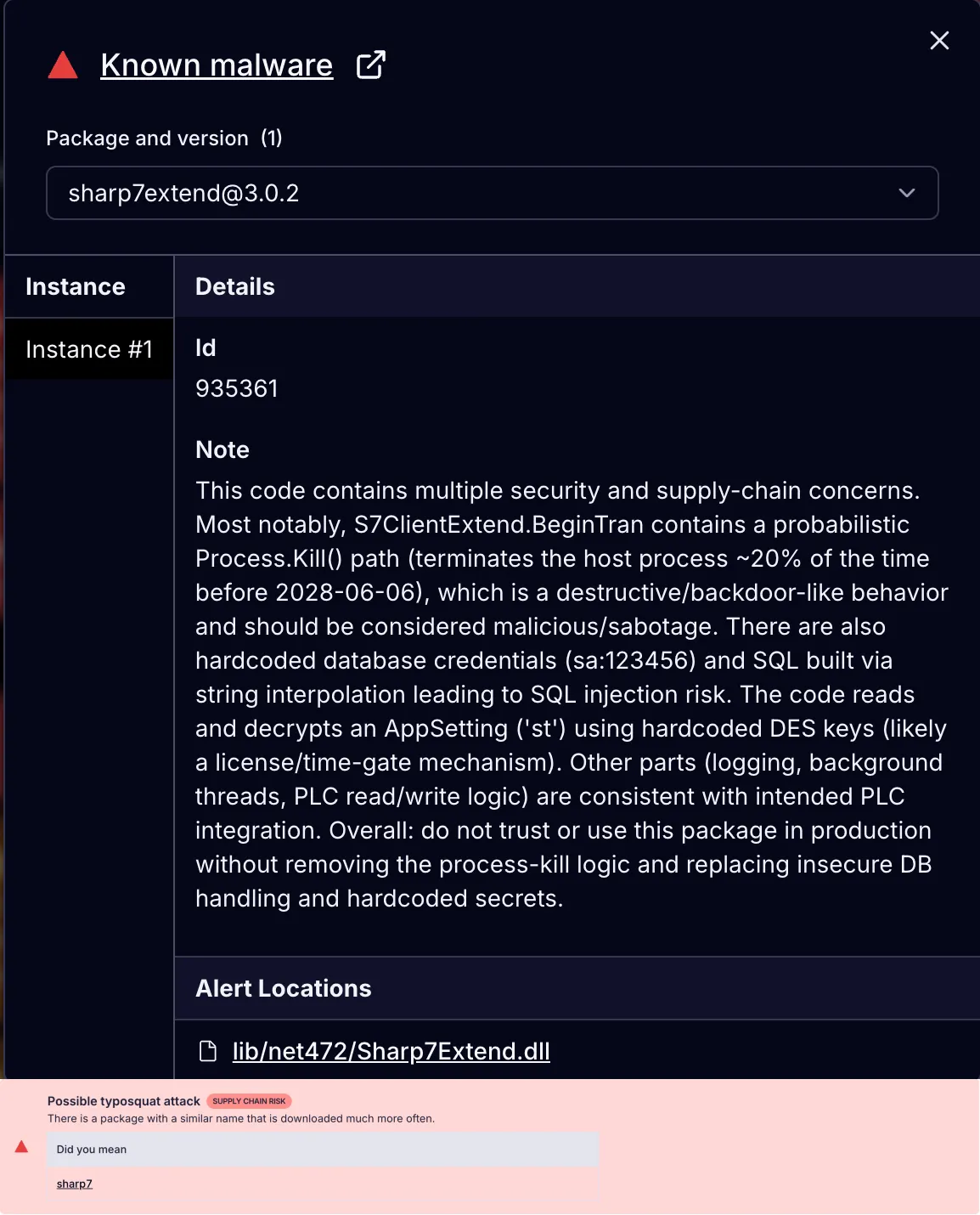

En tehlikeli paket olan Sharp7Extend, yazım hatası yoluyla Siemens endüstriyel programlanabilir mantık denetleyicilerini (PLC’ler) hedef alıyor ve kurulum anında kaosa yol açan ikili sabotaj mekanizmalarını uyguluyor.

Sharp7Extend, üretim ortamları için özellikle yıkıcı bir tehdidi temsil ediyor. Tehdit aktörü, güvenilir Sharp7 kitaplığının adına “Extend” ifadesini ekleyerek, PLC iletişim geliştirmeleri arayan geliştiricileri istismar etti.

Paket, tam, değiştirilmemiş meşru Sharp7 kitaplığını (sürüm 1.1.79) bir araya getirerek kod incelemesi sırasında tespit etmeyi neredeyse imkansız hale getirir.

Ancak Sharp7Extend, veri tabanı odaklı paketlere kıyasla ters tetikleme mantığını uygular: gecikmeli aktivasyon yerine, 6 Haziran 2028’e kadar kurulumdan hemen sonra her PLC işleminde işlemleri %20 olasılıkla sonlandırır, ardından yazma işlemlerini %80 oranında sessizce bozan ikinci bir sabotaj mekanizmasını etkinleştirir.

Sharp7Extend paket.Bu ikili mekanizmalı saldırı, giderek daha kötü başarısızlıklara neden olur. İlk 30-90 dakika boyunca yalnızca işlem sonlandırma etkindir ve ağ sorunlarına atfedilebilen rastgele çökmelere neden olur.

Etkilenen sektörler ve coğrafi yayılma

Yetkisiz kullanım süresi sona erdikten sonra, her iki mekanizma da aynı anda çalışır ve sistematik saldırılar yerine aralıklı donanım arızalarını taklit eden ardışık sistem arızalarını ve veri bozulmalarını tetikler.

Dakikada on PLC işlemi gerçekleştiren üretim ortamları için, üretim çökmeleri 30 saniye içinde kaçınılmaz hale gelirken %80 yazma işlemi arızaları güvenlik açısından kritik sistemleri tehlikeye atar.

Saldırının dehası, olasılıksal uygulamayla maskelenen matematiksel kaçınılmazlığında yatmaktadır. Saatte yüzlerce veritabanı sorgusu çalıştıran uygulamalar saniyeler ila dakikalar içinde çökecektir.

Dakikada 100 sorgu işleyen bir e-ticaret platformu, ödeme işleminin ortasında yaklaşık üç saniye içinde çöküyor. Dakikada 50 sorguyla çalışan sağlık sistemleri, altı saniye içinde tamamen kesinti yaşıyor.

Dakikada 500 sorguyla işlem yapan finansal platformlar, bir saniyeden kısa sürede toplam platform hatasıyla karşı karşıya kalıyor.

Dokuz kötü amaçlı paketin tümü, veritabanı deposu kalıplarını, LINQ desteğini, sayfalandırmayı, eşzamansız işlemleri ve varlık eşlemeyi uygulayan tam işlevsel meşru kod sağlar.

Bu kapsamlı meşru işlevsellik birçok amaca hizmet eder: geliştiricinin güvenini oluşturmak, gözden geçirenlerin tanıdık kalıplarla karşılaştığı durumlarda kod incelemelerini geçirmek, gerçek değer sunumu yoluyla benimsemeyi teşvik etmek ve binlerce satırlık meşru kodun içine yaklaşık 20 satırlık kötü amaçlı yükü gömmek.

Uzatma yöntemi enjeksiyonu, her veritabanına ve PLC işlemine şeffaf bir şekilde kötü amaçlı mantık enjekte ederek C# dili özelliklerini silahlandırır.

Kötü amaçlı yazılım, veritabanı komut türlerine.Exec() uzantı yöntemlerini ve S7Client nesnelerine .BeginTran() yöntemlerini ekleyerek her işlemde otomatik yürütmeyi mümkün kılar.

Tehdit aktörü, aynı yazarlardan gelen paketleri işaretleyen tespit sistemlerinden kaçınmak için tasarlanan aynı shanhai666 takma adı altında yayınlamasına rağmen, farklı yazar adları görüntüleyen paketler arasındaki meta veri tutarsızlıklarını koruyarak operasyonel güvenlik konusunda gelişmişlik sergiledi.

İmza dosyası analizi, hatalı biçimlendirilmiş yapıları, gömülü dizeleri ve kod boyunca Çince hata mesajları ve internet argosu da dahil olmak üzere Çin menşeini düşündüren birçok göstergeyi ortaya çıkardı.

Yayınlanma tarihi itibariyle kötü amaçlı paketler, Socket’in 5 Kasım raporuna rağmen NuGet kayıt defterinde yayınlanmaya devam ediyor. NuGet, araştırma ve kaldırma çabalarını doğruladı ancak zaman gecikmeli etkinleştirme mekanizmaları halihazırda sayısız üretim sistemini tehlikeye atmış durumda.

Kuruluşlar, dokuz paketin tamamı için bağımlılıkları derhal denetlemeli ve etkilenen sistemlerin tamamen tehlikeye girdiğini varsaymalıdır.

Sharp7Extend’i çalıştıran endüstriyel kontrol sistemleri, halihazırda PLC iletişim sorunlarına yanlış atfedilen aralıklı arızalarla karşılaşabilirken, sessiz yazma arızaları da kritik üretim operasyonlarını bozar.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.