NoName fidye yazılımı çetesi, üç yıldan uzun süredir şifreleyicileriyle dünya çapında küçük ve orta ölçekli işletmeleri hedef alarak itibar kazanmaya çalışıyor ve şu anda RansomHub’ın bir iştiraki olarak çalışıyor olabilir.

Çete, Spacecolon kötü amaçlı yazılım ailesi olarak bilinen özel araçları kullanıyor ve kaba kuvvet yöntemleriyle bir ağa erişim sağladıktan ve EternalBlue (CVE-2017-0144) veya ZeroLogon (CVE-2020-1472) gibi eski güvenlik açıklarından yararlandıktan sonra bunları dağıtıyor.

Daha yakın tarihli saldırılarda NoName, Scarab şifreleyicisinin yerini alan ScRansom fidye yazılımını kullanıyor. Ayrıca, tehdit aktörü sızdırılan LockBit 3.0 fidye yazılımı oluşturucusunu deneyerek, benzer bir veri sızıntısı sitesi oluşturarak ve benzer fidye notları kullanarak bir isim yapmaya çalıştı.

ScRansom fidye yazılımı

Siber güvenlik şirketi ESET, NoName çetesini CosmicBeetle olarak takip ediyor ve faaliyetlerini 2023’ten bu yana, Delphi tabanlı bir dosya şifreleyen kötü amaçlı yazılım olan ScRansom’un ortaya çıkmasıyla birlikte izliyor.

Araştırmacılar bugün yayınladıkları raporda, ScRansom’un (Spacecolon kötü amaçlı yazılım ailesinin bir parçası) fidye yazılımı sahnesindeki diğer tehditler kadar karmaşık olmasa da gelişmeye devam eden bir tehdit olduğunu belirtiyor.

Kötü amaçlı yazılım, saldırganlara bir miktar esneklik sağlamak için farklı hız modlarıyla kısmi şifrelemeyi destekliyor ve ayrıca dosya içeriklerini sabit bir değerle değiştirerek kurtarılamaz hale getiren bir ‘ERASE’ moduna da sahip.

ScRansom, sabit, uzak ve çıkarılabilir medya dahil tüm sürücülerdeki dosyaları şifreleyebilir ve operatörün özelleştirilebilir bir liste aracılığıyla hangi dosya uzantılarının hedefleneceğini belirlemesine olanak tanır.

Şifreleyiciyi başlatmadan önce ScRansom, Windows Defender, Volume Shadow Copy, SVCHost, RDPclip, LSASS ve VMware araçlarıyla ilişkili işlemler de dahil olmak üzere Windows ana bilgisayarındaki bir dizi işlemi ve hizmeti sonlandırır.

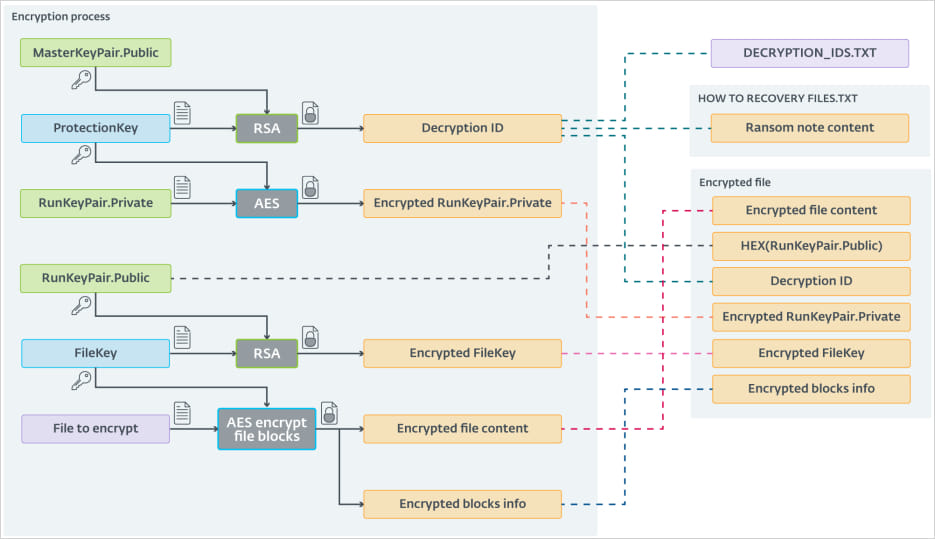

ESET, ScRansom’un şifreleme şemasının oldukça karmaşık olduğunu, AES-CTR-128 ve RSA-1024 kombinasyonunu ve genel anahtarı korumak için üretilen ekstra bir AES anahtarını kullandığını belirtiyor.

Kaynak: ESET

Ancak, birden fazla anahtar değişimini içeren çok adımlı süreç, bazen doğru anahtarlar kullanıldığında bile dosyaların şifresinin çözülememesine yol açabilecek hatalara neden olabilir.

Ayrıca, fidye yazılımı aynı cihazda veya birden fazla farklı sistemden oluşan bir ağda ikinci kez çalıştırılırsa, benzersiz anahtarlar ve kurban kimlikleri içeren yeni kümeler oluşturulacak ve bu da şifre çözme sürecini oldukça karmaşık hale getirecektir.

ESET’in vurguladığı vakalardan biri, ScRansom’ı ödedikten sonra 31 şifre çözme kimliği ve AES Koruma Anahtarı alan bir mağdurun hikayesidir ve yine de şifrelenmiş dosyaların tamamını kurtaramamıştır.

NoName, ağlara erişim sağlamak için kaba kuvvet kullanıyor ancak tehdit aktörü aynı zamanda KOBİ ortamlarında bulunma olasılığı daha yüksek olan çeşitli güvenlik açıklarından da yararlanıyor:

• CVE-2017-0144 (diğer adıyla EternalBlue),

• CVE-2023-27532 (Veeam Backup & Replication bileşenindeki bir güvenlik açığı)

• CVE-2021-42278 ve CVE-2021-42287 (AD ayrıcalık yükseltme güvenlik açıkları) noPac aracılığıyla

• CVE-2022-42475 (FortiOS SSL-VPN’deki bir güvenlik açığı)

• CVE-2020-1472 (diğer adıyla Zerologon)

Türkiye’deki siber güvenlik şirketi Pure7’nin yakın zamanda yayınladığı bir raporda da CVE-2017-0290’ın, Windows Defender özelliklerini, hizmetlerini veya görevlerini devre dışı bırakmak için Windows Kayıt Defteri’nde değişiklikler yapan bir toplu iş dosyası (DEF1.bat) aracılığıyla NoName saldırılarında da kullanıldığı belirtiliyor.

NoName RansomHub araçlarını dağıtıyor

NoName’in RansomHub iştiraki statüsüne yükselişi, çetenin fidye yazılımı işine olan bağlılığını gösteren bir dizi hareketle gerçekleşti. ScRansom sahnede yerleşik bir isim olmadığından, çete görünürlüğünü artırmak için farklı bir yaklaşım benimsemeye karar verdi.

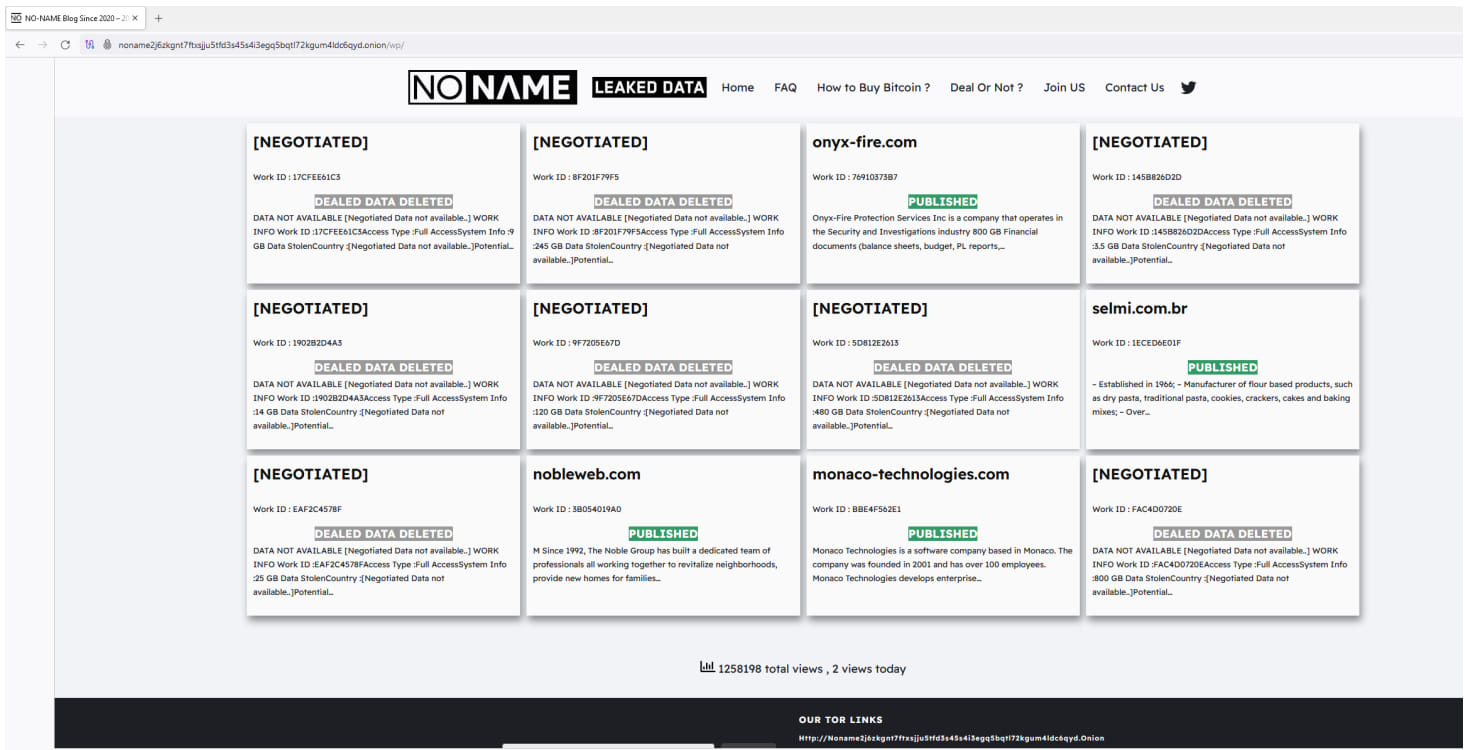

Eylül 2023’te CosmicBeetle, karanlık ağda ‘NONAME’ markalı bir gasp sitesi kurdu. Bu site, LockBit veri sızıntısı sitesinin (DLS) değiştirilmiş bir kopyasıydı ve araştırmacılar, birden fazla DLS izleme servisini kontrol ettikten sonra, aslında LockBit tarafından tehlikeye atılan kurbanları içeriyordu, ScRansom tarafından değil.

Kaynak: ESET

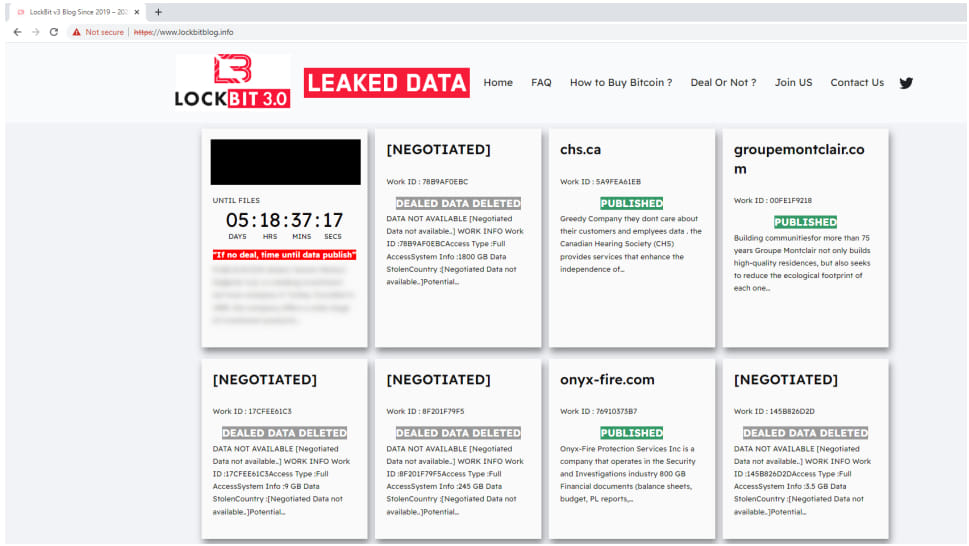

Kasım 2023’te tehdit aktörü, lockbitblog alan adını kaydederek kimliğe bürünme çabalarını artırdı[.]DLS’nin LockBit teması ve logosuyla bilgilendirilmesi ve markalaştırılması.

Kaynak: ESET

Araştırmacılar ayrıca LockBit örneğinin dağıtıldığı ancak fidye notunun CosmicBeetle’a zaten bağladıkları bir kurban kimliğine sahip olduğu bazı son saldırıları keşfettiler. Dahası, olaydaki araç seti CosmicBeetle/NoName tehdit aktörüne atfedilen kötü amaçlı yazılımla örtüşüyordu.

ESET araştırmacıları, Haziran ayı başında başarısız bir ScRansom dağıtımıyla başlayan bir fidye yazılımı olayını araştırırken, tehdit aktörünün bir haftadan kısa bir süre sonra aynı makinede RansomHub’ın EDR Killer adlı aracını çalıştırdığını buldu. Bu araç, hedeflenen cihazlara meşru ve güvenlik açığı olan bir sürücüyü dağıtarak ayrıcalık yükseltmeye ve güvenlik aracılarını devre dışı bırakmaya olanak tanıyor.

İki gün sonra, 10 Haziran’da, bilgisayar korsanları, saldırıya uğrayan makinede RansomHub fidye yazılımını çalıştırdı.

Araştırmacılar, CosmicBeetle’a özgü olan ve RansomHub’a bağlı olmayan EDR katilini çıkarma yöntemine dikkat çekiyor.

RansomHub kodu veya oluşturucusuna dair kamuoyuna sızdırılmış bir bilgi olmadığından, ESET araştırmacıları “CosmicBeetle’ın kendisini RansomHub’a yeni bir iştirak olarak kaydettiğine orta düzeyde güvenle inanıyorlar.”

RanssomHub ile olan bağlantısı kesin olmasa da ESET, ScRansom şifreleyicisinin aktif olarak geliştirildiğini söylüyor. ScRansom’dan LockBit’e geçişle birlikte, CosmicBeetle’ın pes etme belirtisi göstermediğini gösteriyor.