Yazan: Milica D. Djekic

Nesnelerin İnterneti (IoT), interneti bir iletişim kanalı olarak kullanarak birbirleriyle konuşabilen cihazların bir koleksiyonunu temsil eder. Açıkça görüldüğü gibi Nesnelerin İnterneti, günümüzün diğer her şeyi gibi bir siberdir. Bu, böyle bir teknolojinin bilgisayar korsanlarının saldırılarına karşı savunmasız kalabileceği anlamına gelir ve bu nedenle, IoT varlıklarınızı siber olaylardan korumak için iyi prosedür ve uygulamaları uygulamanın önemli olduğu anlamına gelir. Bu bölüm aracılığıyla, IoT altyapısının hacklenmesinin pratikte nasıl çalıştığını tartışmayı ve böyle bir kampanyanın gerçekte nasıl yürütülebileceğini bazı ampirik örnekler sunmayı amaçlıyoruz.

Giriş bilgilerini nasıl alabiliriz

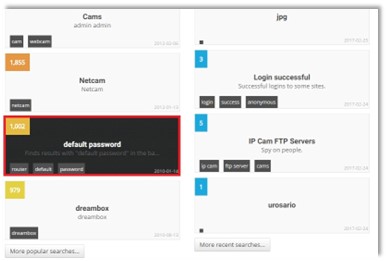

Herhangi biri bilgisayar korsanının operasyonuna başlamaya karar vermeden önce, hangi bilgilere sahip olduğunu ve hangi araçlara sahip olduğunu düşünmeye çalışmalıdır. Çoğu durumda, bilgisayar korsanlığı aracınızın ihtiyaçlarını, bir siber kampanya yürütmek için gerekli olan bilgilere göre ayarlamak çok önemlidir. Bu öğrenme materyalinin bölümünün rolü, bazı bilgisayar korsanlığı tekniklerine ve siber teknolojilerin IoT kaynaklarını tehdit etmede kullanımına daha yakından bakmaktır. Bu stratejinin iyi bir şekilde açıklanması amacıyla, birisinin sistemine girmenize yardımcı olabilecek bazı Varsayılan Şifreler sağlayan Shodan aracını kullanırız. Shodan ve Censys gibi tarayıcıların herkesin IP adresini alma fırsatı sunabileceği ve kimlik doğrulamanın olmaması veya zayıf olması durumunda herkesin bir ihlal yapabileceği veya BT altyapısının zayıf noktalarından yararlanabileceği iyi bilinmektedir. Şekil 1’de bir Shodan’ın bu kadar değerli oturum açma bilgilerinin elde edilmesinde nasıl hizmet edebileceğini adım adım göstermek istiyoruz. İllüstrasyon aşağıdaki şekilde verilmiştir.

Şekil 1. Shodan’ın varsayılan şifreleri

Önceki Şekilde gösterildiği gibi Shodan birçok farklı IoT kaynağıyla ilgilenecektir ve seçeneklerden biri de Varsayılan Şifre olacaktır. Açıkça görüldüğü gibi, oturum açma bilgilerini web popülasyonunun geri kalanına ulaştıran yaklaşık 1000 cihaz olacaktır. Shodan’ın birincil rolünün araştırma topluluğuna hizmet etmek olduğunu her zaman vurguluyoruz, ancak ne yazık ki birçok kötü niyetli aktör böyle bir varlığı istismar etme ilgisini çekecektir. Gerçekten de Shodan, herkese kapasitelerini test etme şansı sunan güçlü bir araçtır. Şekil 2 aracılığıyla, böyle bir Varsayılan Parola bölümünün IP ayrıntılarının yanı sıra kimlik doğrulama verilerini almak için nasıl kullanılabileceğini göstereceğiz. Bu adım aşağıdaki şekilde gösterilmektedir.

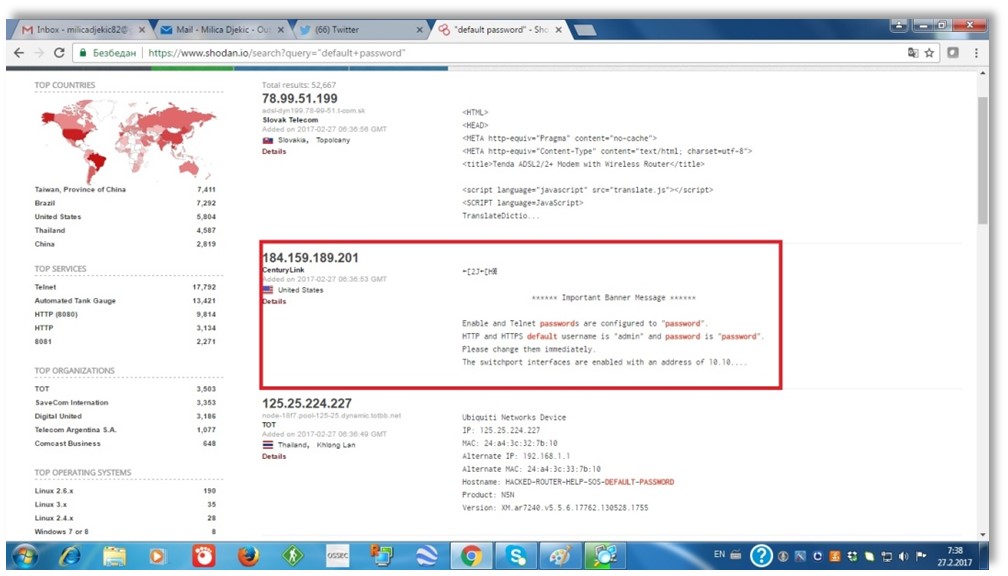

Şekil 2. Shodan’ın giriş bilgileri

Şekil 2’de gösterildiği gibi, söz konusu IoT yapılandırmasına kullanıcı adı ve şifre gibi oturum açma ayrıntılarını sunan bazı ABD IP adreslerini seçeceğiz. Buradaki kullanıcı adı ‘admin’ olacak ve şifre ‘password’ olacaktır. Ek olarak, bu kitabın bölümü aracılığıyla, bu bölüm boyunca daha ayrıntılı olarak analiz edilecek olan, yaygın olarak kullanılan bilgisayar korsanlarının bazı araçlarını ele almak istiyoruz. Bu aşamada, başarılı bir hackleme için birinin IP adresinin yanı sıra oturum açma ayrıntılarına da aşina olmanın gerekli olduğunu bilmek önemlidir. Şekil 3’te Shodan’ın bazı sonuçlarının daha ayrıntılı olarak ele alındığını göstereceğiz.

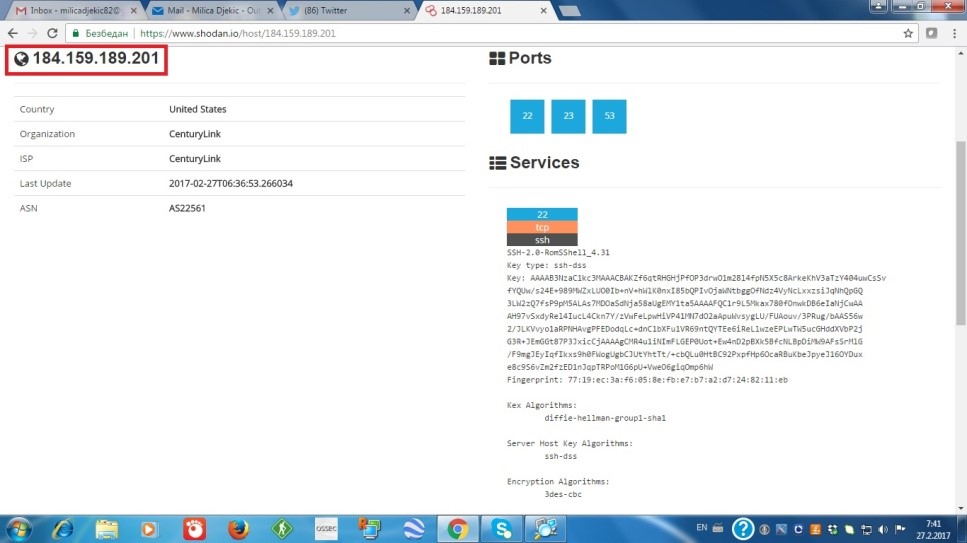

Şekil 3. Shodan’ın sonuç ayrıntıları

Açıkça görüldüğü üzere herhangi bir araştırmacı Shodan’ın bazı sonuçlarını analiz ederek bu sonuçların gerçek durum senaryolarıyla nasıl başa çıkabileceğini anlamaya çalışabilir. Dolayısıyla bu aşamada önemli olan, 184.159.189.201 olarak istenilen IP adresine sahip olmamız ve bazı giriş bilgilerinin kullanıcı adı için ‘admin’ ve şifre için ‘şifre’ olmasıdır. İnanılmaz derecede çok sayıda IoT varlığının zayıf bir kimlik doğrulama kullanacağını ve bilgisayar korsanlarının basit tahmin yoluyla birinin bilgisayarına veya çevrimiçi olan başka bir cihaza erişim elde edeceğini belirtmek önemlidir. Bu öğrenme materyalinin bir sonraki bölümünde bazı standart bilgisayar korsanlığı araçları hakkında biraz daha konuşacağız ve bunların sistemden yararlanmak için nasıl kullanıldığını açıklamaya çalışacağız. Bu aşamada kitabın bu bölümünü, en iyi uygulamaları takip etmenin bizi istenmeyen olaylardan büyük ölçüde kurtarabileceği şeklindeki çok iyi bilinen bir cümleyle bitireceğiz.

Hacking pratikte nasıl çalışır?

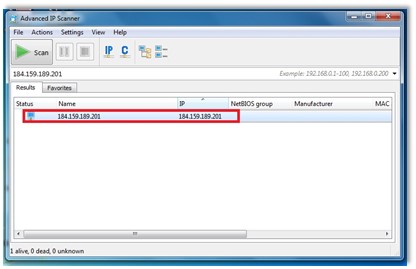

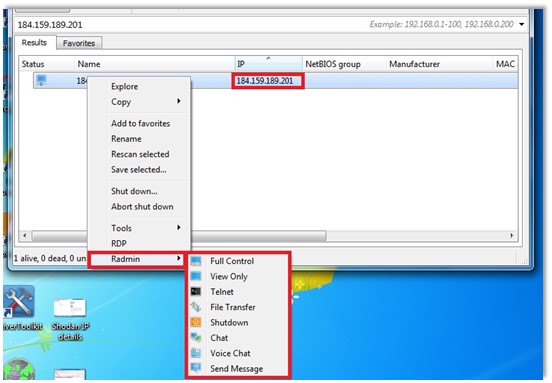

En iyi bilinen bilgisayar korsanlığı araçlarından bazıları, ağda arama yapmak ve hedeflenen cihazlar üzerinde uzaktan kontrol sağlamak için kullanılan Gelişmiş IP Tarayıcı ve Radmin’dir. Bu iki uygulama bir arada veya ayrı ayrı olabilir, ancak kullanıcılara her zaman ikisini birleştirmeyi denemelerini tavsiye ederiz. Bu araçlar ücretsizdir ve internetten indirilebilir. Gelişmiş IP Tarayıcının rolü, gerekli bir IP adresi hakkında bazı sonuçlar sunmak ve aynı zamanda bu altyapıya bir miktar nüfuz etmeye çalışan bir ağın daha derinlerine inmeye çalışmaktır. Öte yandan Radmin, Gelişmiş IP Tarayıcıya yönelik, bize mevcut herhangi bir cihazın kontrolünü ele alma fırsatı sunabilecek bir aygıt olarak da değerlendirilebilir. Şekil 4’te, Shodan tarayıcısını kullanarak bulduğumuz ABD IoT varlığının iyi bilinen IP adresini kullanarak böyle bir araçla uğraşmaya çalışacağız. Bu illüstrasyon aşağıdaki şekilde verilmiştir.

Şekil 4. Taranan IP adresini içeren Gelişmiş IP Tarayıcı

Açıkça görüldüğü gibi Gelişmiş IP Tarayıcı gerekli IP adresini alacak ve böyle bir cihazı tanımlamaya çalışarak bir arama yapacaktır. Bu tarama aracı aracılığıyla bir BT varlığının görünür olmasını sağlayacağız. Önerdiğimiz gibi bu araç, Radmin yazılımını kullanan uzaktan yönetim seçeneklerini ele alacaktır. Şekil 5, bunun pratikte nasıl çalıştığını ve birinin IoT varlığını hacklemenin nasıl mümkün olduğunu göstermektedir. Böyle bir örnek sayesinde birçok senaryonun mümkün olduğunu fark edeceğiz ve ayrıca bir siber ihlal gerçekleştirmenin veya gizli bilgileri çalmanın herhangi bir bilgisayar korsanı için çocuk oyuncağı haline gelebileceğini göreceğiz. Bu durumda mesele beceriyle ilgili değil çünkü çocuklar bu araçları nasıl kullanacaklarını biliyor; mesele daha çok bir kişinin siber suç işlemesine ve zaten siber uzayda iz bırakacak bir nedenle riske maruz kalmasına neden olacak parayla ilgili. . Böyle bir bulgu soruşturmayı çok daha kolaylaştırabilir ve böyle bir vakanın tutuklanma olasılığını artırabilir.

Şekil 5. Gelişmiş IP Tarayıcının uzak seçenekleri

Şekil 5’te gösterildiği gibi Radmin alternatifi bize tam kontrol, salt görüntüleme, kapatma, sohbet vb. gibi birçok olanak sunacaktır. Bu seçeneklerden birini seçtiğinizde birinin bilgisayarında oturum açma fırsatına sahip olursunuz. Bu durumda böyle bir cihaz, Shodan’ın tarayıcısı aracılığıyla bulunan bir IoT varlığı olacaktır. Son olarak tek ihtiyacınız olan böyle bir cihaza bağlanıp yukarıda verilen komutların bir kısmını uygulamaktır. İşin geri kalanı çocuk oyuncağı!

Siber önlemenin yolları

Bu öğrenme materyali aracılığıyla, bu tür senaryoların uygulamada nasıl önlenebileceği hakkında biraz daha konuşacağız. Birçok kez önerdiğimiz gibi, en iyi uygulamayı takip etmek çok faydalıdır. Cihazın en korkunç arama araçlarından bazılarıyla erişilmesinin engellenmesi durumunda, gelen bağlantı noktalarınızı engellemeye çalışmak ve size çok daha iyi koruma sağlayacak güçlü kimlik doğrulamayı kullanmak çok yararlı olacaktır. Ayrıca, sisteminizin şifrelerini periyodik olarak değiştirmeniz, daha fazla güvenlik duvarı seçeneği uygulamanız ve ağınızdaki modem ve yönlendirici gibi cihazları düzenli olarak güncellemeniz işinize yarayabilir. Son olarak, bu bölüm bize birisinin bilgisayarını hacklemenin nasıl mümkün olduğunu gösterecek ve şunu söylememiz gerekir ki – kolay – bu, siber savunmanıza hem özel hayatınızda hem de işyerinizde yatırım yapmak için daha fazla nedendir.

Son konuşma

Bu bölüm boyunca IoT varlığımızın bilgisayar korsanının bazı operasyonlarına karşı nasıl savunmasız hale geleceğini göreceğiz. Hepimiz için ne yazık ki birçok kritik altyapı IoT kapasitelerine ait olacak ve bu varlıklar çok kolay bir şekilde saldırıya uğrayabilecek. Sonuç olarak, bu tür olayların bazılarının gerçekleşmesini önlemek için tüm uzman topluluğunun çok çalışması ve aynı zamanda insanların tehditler, riskler ve zorluklarla bu şekilde başa çıkmada kendilerine nasıl yardımcı olacaklarını bilmeleri gerektiğini söylemek isteriz.

Referanslar:

[1] Djekic, MD, 2017. Nesnelerin İnterneti: Konsept, Uygulama ve Güvenlik. LAP LAMBERT Akademik Yayıncılık.

[2] Djekic, MD, 2021. Dijital Teknoloji İçgörüsü. Siber Güvenlik Dergisi

[3] Djekic, MD, 2021. Akıllı Teknolojik Ortam. Siber Güvenlik Dergisi

[4] Djekic, MD, 2021. Biyometri Siber Güvenliği. Siber Güvenlik Dergisi

[5] Djekic, MD, 2020. İçeriden Bir Tehdidin Tespiti. Siber Güvenlik Dergisi

[6] Djekic, MD, 2021. İletişim Akışı Zorlukları. Siber Savunma Dergisi

[7] Djekic, MD, 2021. Bir Zorluk Olarak Kanal Olma. Siber Savunma Dergisi

[8] Djekic, MD, 2021. Ceza Adaleti Davasında Suç Paylaşım Faaliyetleri. Siber Savunma Dergisi

[9] Djekic, M. 2019. Muhbirlik Görevi. Asya-Pasifik Güvenlik Dergisi

[10] Djekic, MD, 2020. Soruşturmalarda İletişimin Önemi. Uluslararası Güvenlik Dergisi

[11] Djekic, MD 2019. Kriptografide Sinir Ağlarının Amacı, Cyber Defense Dergisi

[12] Djekic, MD 2020. Yapay Zeka Odaklı Durumsal Farkındalık, Cyber Defense Dergisi

[13] Djekic, MD 2019. 5. Sanayi Devrimi Perspektifleri, Cyber Defense Dergisi

[14] Djekic, MD 2019. E-posta Güvenliği Zorlukları, Cyber Defense Dergisi

[15] Djekic, MD 2016. ESIS Şifreleme Yasası, Cyber Defense Dergisi

[16] Đekić, MD, 2021. İçeriden Gelen Tehditler: Operasyonel, Taktiksel ve Stratejik Perspektif. LAP LAMBERT Akademik Yayıncılık.

Yazar hakkında

Milica D. Djekic, Sırbistan Cumhuriyeti Subotica’dan Bağımsız Araştırmacıdır. Mühendislik eğitimini Belgrad Üniversitesi Makine Mühendisliği Fakültesi’nden almıştır. Yurt içi ve yurt dışı bazı basın kuruluşlarında yazılar yazan sanatçı, aynı zamanda sırasıyla 2017 ve 2021 yıllarında yayınlanan “Nesnelerin İnterneti: Konsept, Uygulamalar ve Güvenlik” ve “İçeriden Gelen Tehditler: Operasyonel, Taktik ve Stratejik Perspektif” kitaplarının da yazarıdır. Lambert Akademik Yayıncılık. Milica aynı zamanda BrightTALK uzman kanalında da konuşmacı olarak yer alıyor. 2017’den beri ASIS International üyesidir ve 2018’den bu yana Avustralya Siber Güvenlik Dergisi’ne katkıda bulunmaktadır. Milica’nın araştırma çabaları Avrupa Birliği Bilgisayar Acil Durum Müdahale Ekibi (CERT-EU), Censys Press, BU-CERT UK ve EASA tarafından tanınmaktadır. Avrupa Havacılıkta Siber Güvenlik Merkezi (ECCSA). İlgi alanları siber savunma, teknoloji ve ticarettir. Milica engelli bir kişidir.

Milica D. Djekic, Sırbistan Cumhuriyeti Subotica’dan Bağımsız Araştırmacıdır. Mühendislik eğitimini Belgrad Üniversitesi Makine Mühendisliği Fakültesi’nden almıştır. Yurt içi ve yurt dışı bazı basın kuruluşlarında yazılar yazan sanatçı, aynı zamanda sırasıyla 2017 ve 2021 yıllarında yayınlanan “Nesnelerin İnterneti: Konsept, Uygulamalar ve Güvenlik” ve “İçeriden Gelen Tehditler: Operasyonel, Taktik ve Stratejik Perspektif” kitaplarının da yazarıdır. Lambert Akademik Yayıncılık. Milica aynı zamanda BrightTALK uzman kanalında da konuşmacı olarak yer alıyor. 2017’den beri ASIS International üyesidir ve 2018’den bu yana Avustralya Siber Güvenlik Dergisi’ne katkıda bulunmaktadır. Milica’nın araştırma çabaları Avrupa Birliği Bilgisayar Acil Durum Müdahale Ekibi (CERT-EU), Censys Press, BU-CERT UK ve EASA tarafından tanınmaktadır. Avrupa Havacılıkta Siber Güvenlik Merkezi (ECCSA). İlgi alanları siber savunma, teknoloji ve ticarettir. Milica engelli bir kişidir.