İran destekli MuddyWatter bilgisayar korsanlığı grubu, dosyaları çalmak ve ele geçirilen sistemlerde komutlar çalıştırmak için kısmen yeni, özel olarak tasarlanmış bir kötü amaçlı yazılım kullanmaya başladı.

BugSleep adı verilen bu özel arka kapı hala aktif olarak geliştiriliyor ve Check Point Research analistleri tarafından iyi hazırlanmış kimlik avı tuzakları aracılığıyla dağıtılırken keşfedildi.

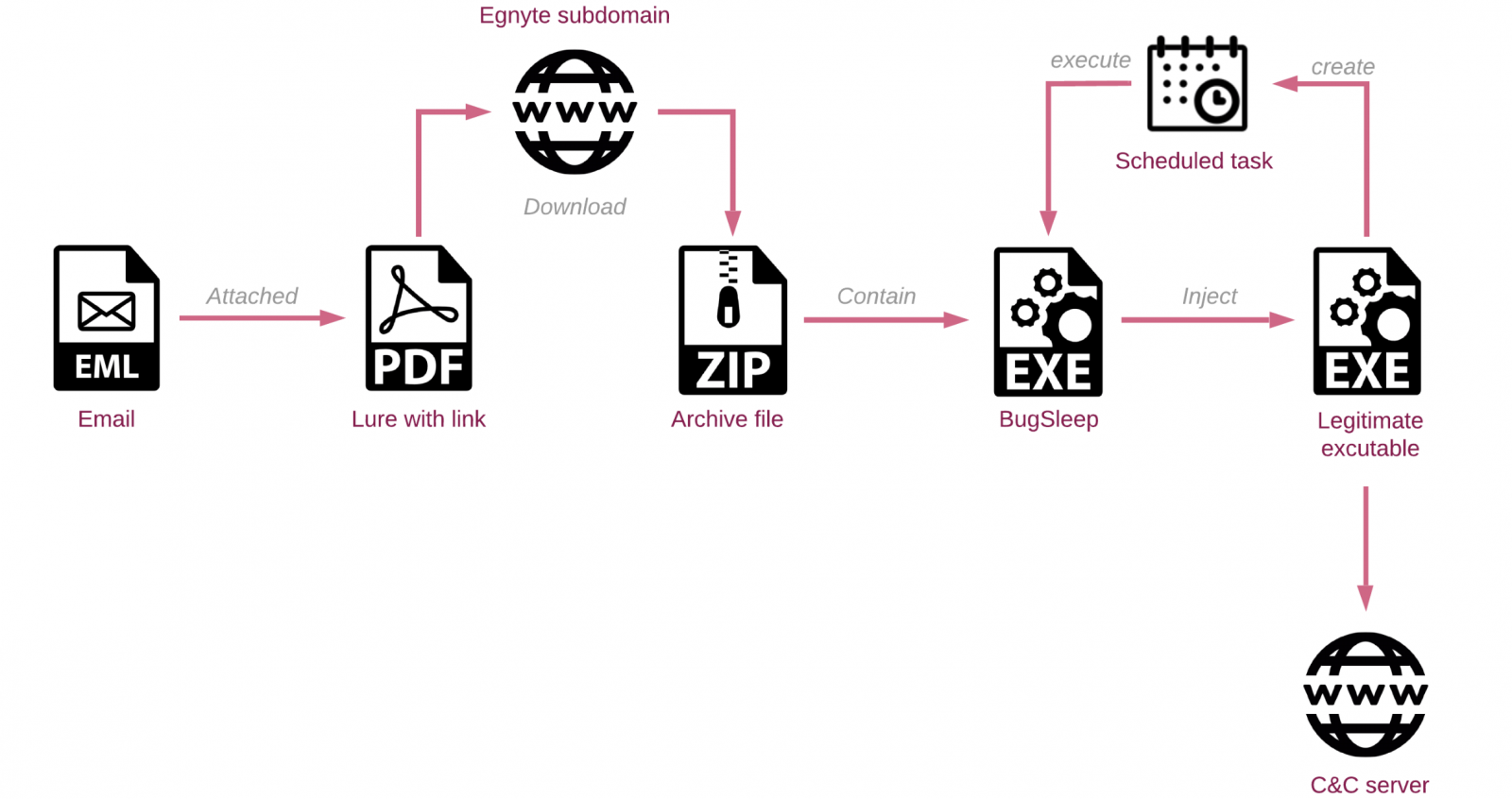

Kampanya, web seminerlerine veya çevrimiçi kurslara davet olarak gizlenmiş kimlik avı e-postaları aracılığıyla kötü amaçlı yazılımı yayıyor. E-postalar hedefleri, Egnyte güvenli dosya paylaşım platformunda barındırılan kötü amaçlı yükler içeren arşivlere yönlendiriyor.

Doğada bulunan bazı sürümler, Microsoft Edge, Google Chrome, AnyDesk, Microsoft OneDrive, PowerShell ve Opera dahil olmak üzere bir avuç uygulamanın etkin süreçlerine enjekte etmek üzere tasarlanmış özel bir kötü amaçlı yazılım yükleyicisiyle birlikte gelir.

Check Point, “Kötü amaçlı yazılımın dağıtılan birkaç sürümünü keşfettik, her sürüm arasındaki farklar iyileştirmeler ve hata düzeltmeleri gösteriyor (ve bazen yeni hatalar yaratıyor),” dedi. “Örnekler arasında kısa aralıklarla gerçekleşen bu güncellemeler, deneme yanılma yaklaşımını öneriyor.”

BugSleep’e geçişle birlikte MuddyWatter, kurbanların ağlarına erişimi sürdürmek için yalnızca Atera Agent ve Screen Connect gibi meşru Uzaktan Yönetim Araçlarını (RMM) kullanmaktan vazgeçti.

Bu yeni zararlı yazılımın kullanıldığı saldırılar, hükümet kuruluşları ve belediyelerden havayollarına ve medya kuruluşlarına kadar dünya çapında çok çeşitli hedeflere odaklanıyor; İsrail’i ve Türkiye, Suudi Arabistan, Hindistan ve Portekiz’deki bazı ülkeleri hedef alıyor.

İran istihbarat teşkilatı hacker’ları olduğu ortaya çıktı

MuddyWatter (Earth Vetala, MERCURY, Static Kitten ve Seedworm olarak da bilinir) ilk olarak 2017’de görüldü. Esas olarak Orta Doğulu varlıkları (özellikle İsrail hedeflerine) hedef alması ve cephaneliğini sürekli olarak geliştirmesiyle biliniyor.

Diğer devlet destekli bilgisayar korsanlığı gruplarına kıyasla nispeten yeni olmasına rağmen, bu İranlı tehdit grubu oldukça aktif ve telekomünikasyon, hükümet (BT hizmetleri) ve petrol endüstrisi kuruluşları da dahil olmak üzere birçok endüstri sektörünü hedef alıyor.

Ortaya çıktığından beri saldırılarını yavaş yavaş Orta ve Güneybatı Asya’daki hükümet ve savunma kuruluşlarının yanı sıra Kuzey Amerika, Avrupa ve Asya’daki kuruluşlara yönelik siber casusluk kampanyalarına doğru genişletti [1, 2, 3].

Ocak 2022’de ABD Siber Komutanlığı (USCYBERCOM), MuddyWatter’ı resmi olarak ülkenin önde gelen hükümet istihbarat teşkilatı olan İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağladı.

Bir ay sonra, ABD ve İngiltere’nin siber güvenlik ve kolluk kuvvetleri, tehlikeye atılmış ağlarda kalıcılığı korumak ve tespit edilmekten kaçınmak için konuşlandırılan Small Sieve adlı yeni bir Python arka kapısı olan MuddyWater adlı ek kötü amaçlı yazılımı açığa çıkardı.