‘MoustachedBouncer’ adlı bir siber casusluk grubunun, Beyaz Rusya’daki yabancı büyükelçilikleri hacklemek için İSS’lerde ortadaki düşman (AitM) saldırılarını kullandığı gözlemlendi.

Bugün yayınlanan bir ESET raporuna göre araştırmacılar, en az 2014’ten beri aktif olduğuna inanılan tehdit aktörlerinin 2020’den beri Belarus ISP’lerinde AitM kullandığı beş farklı kampanya gözlemledi.

MoustachedBouncer’ın bu dönemde kullandığı iki özel kötü amaçlı yazılım çerçevesi, 2014’ten beri “NightClub” ve veri hırsızlığını, ekran görüntülerini yakalamayı, ses kaydetmeyi ve daha fazlasını desteklemek için 2020’de kullanıma sunulan “Disco”dur.

.jpg)

Kaynak: ESET

AITM saldırıları

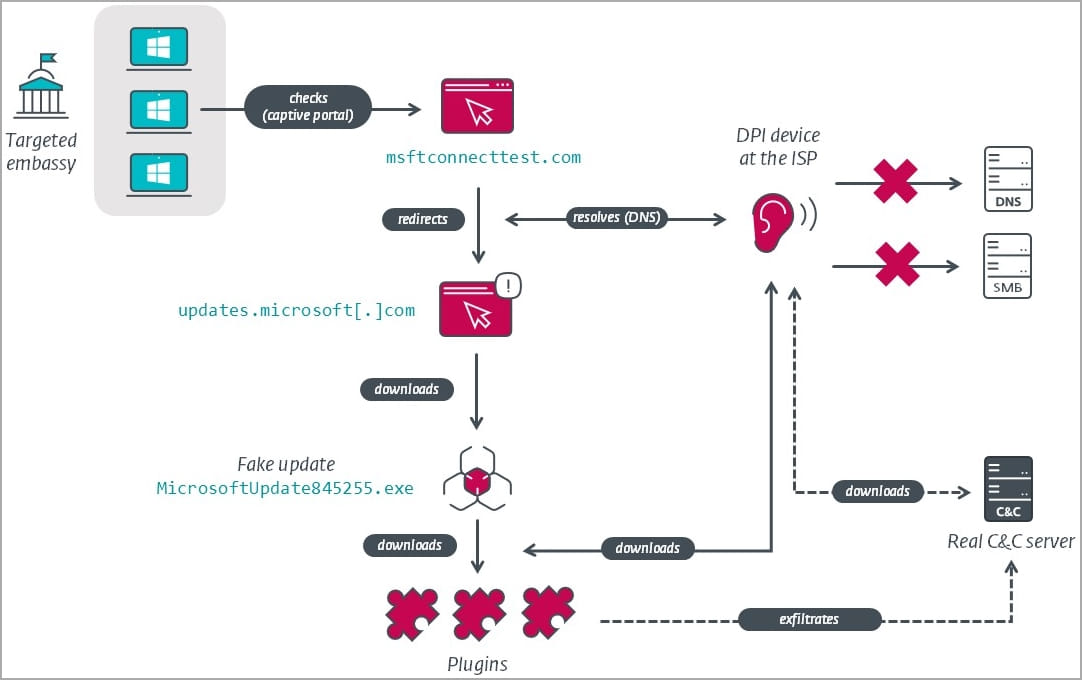

Ağları aşmak için kullanılan son yöntem, hedeflenen Windows 10 kurulumunu bir tutsak portalın arkasında durduğunu varsayacak şekilde kandırmak için ISP düzeyinde ortadaki düşman (AitM) saldırılarını kullanmaktır.

MoustachedBouncer tarafından kullanıldığı onaylanan ISP’ler, Beltelecom (tamamen devlete ait) ve Unitary Enterprise AI’dır (en büyük özel).

ESET, tehdit aktörlerinin ISP altyapısını ihlal ederek ya da Beyaz Rusya’daki ağ hizmeti sağlayıcılarına erişimi olan kuruluşlarla işbirliği yaparak trafiği manipüle ederek bunu başardığına inanıyor.

“MoustachedBouncer tarafından hedeflenen IP aralıkları için, ağ trafiği ISP düzeyinde kurcalanır ve ikinci URL, görünüşte meşru ancak sahte bir Windows Update URL’sine yönlendirir, “updates.microsoft[.]com”, ESET’in raporunu açıklıyor.

“Bu nedenle, sahte Windows Update sayfası, ağ bağlantısı kurulduğunda potansiyel bir kurbana gösterilecek.”

Hedeflenen bir Windows 10 cihazı ağa bağlandığında, sabit portal kontrollerini (bir cihazın internete bağlı olup olmadığını kontrol etmek için kullanılır) bir Sahte Windows güncelleme HTML sayfasına yönlendirecektir.

Bu sayfa, tıklandığında sahte bir işletim sistemi güncelleme ZIP dosyasının indirilmesine neden olan “Güncellemeleri Al” düğmesini görüntülemek için JavaScript kullanır.

Bu ZIP dosyası, bir Google Cloud IP adresi gibi görünen ancak büyük olasılıkla gizlenmek için orada olan başka bir yürütülebilir dosyayı, kötü amaçlı yazılım yükleyiciyi getirerek her dakika yürütülen planlanmış bir görev oluşturan Go tabanlı bir kötü amaçlı yazılım içeriyor.

MoustachedBouncer’ın 2014’ten beri kullandığı kötü amaçlı yazılım yükleri, ‘NightClub’ ve ‘Disco’ kötü amaçlı yazılım araç setlerinin çeşitli sürümleridir ve her yeni sürümde kayda değer bir gelişme gösterir.

Kaynak: ESET

Gece Kulübü kötü amaçlı yazılımı

NightClub, ESET analistleri tarafından 2014, 2017, 2020 ve 2022’de alınan farklı örneklerle casusluk grubu tarafından kullanılan ilk kötü amaçlı yazılım çerçevesiydi.

İlk sürümler, dosya izleme ve SMTP (e-posta) hırsızlığı ve komut ve kontrol sunucusu iletişimleri içerirken, yazarları daha sonra bir kalıcılık mekanizması ve bir keylogger ekledi.

2020 ile 2022 yılları arasında bilgisayar korsanları tarafından kullanılan NightClub’ın en son sürümü, ekran görüntüsü almak, ses kaydetmek, keylogging ve C2 iletişimleri için bir DNS tüneli arka kapısı kurmak için yeni modüller içeriyor.

DNS arka kapısı, kötü amaçlı yazılım dosyası, dizin oluşturma, okuma ve arama işlevleri ve işlem işleme yetenekleri sağlayan ek komutlar uygular.

Ayrıca en yeni NightClub, dizgilerini şifrelemek için sabit kodlanmış özel bir RSA-2048 anahtarı kullanırken yapılandırması harici bir dosyada saklanarak ona daha fazla gizlilik ve çok yönlülük sağlar.

ESET, MoustachedBouncer’ın NightClub için kullandığı bulaşma kanalını belirleyemedi, dolayısıyla bu yön bilinmiyor.

Disko kötü amaçlı yazılımı

Disco, MoustachedBouncer’ın 2020’de kullanmaya başladığı, daha önce açıklanan AitM tabanlı saldırı zinciri aracılığıyla kurbanlara ulaşan daha yeni bir kötü amaçlı yazılım çerçevesidir.

Disco, işlevselliğini genişleten ve kötü amaçlı yazılımın şunları yapmasına izin veren birden çok Go tabanlı eklenti kullanır:

- Her 15 saniyede bir ekran görüntüsü alın (üç modül)

- PowerShell komut dosyalarını yürütme (iki modül)

- Ayrıcalıkları yükseltmek için herkese açık bir PoC kullanarak CVE-2021-1732’den yararlanın

- Açık kaynak aracı ‘revsocks’tan (iki modül) esinlenen kodu kullanarak bir ters proxy kurun

Disco ayrıca veri hırsızlığı için SMB (Sunucu İleti Bloğu) paylaşımlarını kullanır; bu, öncelikle dosyalara, yazıcılara ve seri bağlantı noktalarına paylaşılan erişim için kullanılan bir protokoldür, dolayısıyla C2 sunucusuna doğrudan aktarım yoktur.

MoustachedBouncer’ın C2 altyapısına doğrudan halka açık internetten erişilemez, bu da onu güvenlik araştırmacılarından etkili bir şekilde gizler ve yayından kaldırmalara karşı korur.

ESET, Beyaz Rusya’da bulunan diplomatların ve büyükelçilik çalışanlarının AiTM saldırılarını engellemek için internete erişirken uçtan uca şifrelenmiş VPN tünelleri kullanmalarını önerir.