MITRE ATT&CK’nin kuruluşunuzu savunmanıza yardımcı olabileceği tüm yolları keşfedin. Bu önemli çerçeveden en iyi şekilde yararlanarak güvenlik stratejinizi ve politikalarınızı oluşturun.

MITRE ATT&CK Çerçevesi nedir?

MITRE ATT&CK (Düşman Taktikleri, Teknikleri ve Ortak Bilgi), siber saldırılarda kullanılan taktikleri, teknikleri ve prosedürleri (TTP’ler) özetleyen ve kategorize eden, yaygın olarak benimsenen bir çerçeve ve bilgi tabanıdır. Kâr amacı gütmeyen kuruluş MITRE tarafından oluşturulan bu çerçeve, güvenlik uzmanlarına siber tehditleri etkili bir şekilde anlamalarına, tanımlamalarına ve azaltmalarına yardımcı olabilecek içgörüler ve bağlam sağlar.

Çerçevedeki teknikler ve taktikler dinamik bir matriste düzenlenmiştir. Bu, gezinmeyi kolaylaştırır ve aynı zamanda tüm düşman davranışları yelpazesinin bütünsel bir görünümünü sağlar. Sonuç olarak, çerçeve, statik bir listeden daha eyleme geçirilebilir ve kullanılabilir.

MITRE ATT&CK Çerçevesi burada bulunabilir: https://attack.mitre.org/

Dikkat Edin: MITRE ATT&CK Çerçeve Önyargıları

Cato Networks Kıdemli Güvenlik Stratejisi Direktörü Etay Maor’a göre, “MITRE ATT&CK çerçevesinde sağlanan bilgiler, saldırganların davranışlarının gerçek dünyadaki kanıtlarından elde edilir. Bu, onu güvenlik uzmanlarının bilmesi gereken belirli önyargılara karşı duyarlı hale getirir. Bu sınırlamaları anlamak önemlidir.”

- Yenilik Önyargısı – Yeni veya ilginç olan teknikler veya aktörler rapor edilirken, tekrar tekrar kullanılan teknikler bildirilmez.

- Görünürlük Önyargısı – Intel rapor yayıncıları, verileri nasıl topladıklarına bağlı olarak bazı teknikler için görünürlük sağlarken diğerleri için görünürlük sağlamayan görünürlük önyargılarına sahiptir. Ek olarak, teknikler de olaylar sırasında ve sonrasında farklı şekilde incelenir.

- Üretici Önyargısı – Bazı kuruluşlar tarafından yayınlanan raporlar, daha geniş bir sektörü veya dünyayı bir bütün olarak yansıtmayabilir.

- Kurban Önyargısı – Bazı mağdur örgütlerin rapor verme veya hakkında rapor edilme olasılığı diğerlerinden daha fazladır.

- Kullanılabilirlik Önyargısı – Rapor yazarları genellikle raporlarında hemen akla gelen tekniklere yer verirler.

MITRE ATT&CK Defender Kullanım Örnekleri

MITRE ATT&CK çerçevesi, güvenlik uzmanlarının çeşitli saldırıları ve prosedürleri araştırmasına ve analiz etmesine yardımcı olur. Bu, tehdit istihbaratı, algılama ve analitik, simülasyonlar ve değerlendirme ve mühendislik konularında yardımcı olabilir. MITRE ATT&CK Navigator, matrisi keşfetmeye ve görselleştirmeye, savunma kapsamı, güvenlik planlaması, teknik sıklığı ve daha fazlası için analizi geliştirmeye yardımcı olabilecek bir araçtır.

Etay Maor ekliyor: “Çerçeve, olmasını istediğiniz kadar derine inebilir veya olmasını istediğiniz kadar üst düzey olabilir. Haritalamayı ve iyi veya kötü olup olmadığımızı göstermek için bir araç olarak kullanılabilir. belirli alanlarda, ancak çok özel prosedürü ve hatta belirli bir saldırıda kullanılan kod satırını anlamak kadar derine inebilir.”

İşte çerçevenin ve Gezgin’in nasıl kullanılabileceğine dair birkaç örnek:

Tehdit Aktörü Analizi

Güvenlik uzmanları, belirli tehdit aktörlerini araştırmak için MITRE ATT&CK’den yararlanabilir. Örneğin, matrisin detayına inebilir ve farklı aktörler tarafından hangi tekniklerin kullanıldığını, bunların nasıl yürütüldüğünü, hangi araçları kullandıklarını vb. öğrenebilirler. Bu bilgi, belirli saldırıların araştırılmasına yardımcı olur. Ayrıca, araştırmacılara saldırganların kullandığı ek operasyon modlarını sunarak onların bilgilerini ve düşünce tarzlarını genişletir.

Daha yüksek bir düzeyde, çerçeve, ihlaller veya tehdit aktörleri hakkında C düzeyindeki soruları yanıtlamak için kullanılabilir. Örneğin, “İran ulus devlet tehdit aktörleri için bir hedef olabileceğimizi düşünüyoruz.” Çerçeve, APT33 gibi İranlı tehdit aktörlerinin hangi teknikleri kullandıklarını, saldırı kimliklerini ve daha fazlasını göstererek derinlemesine incelemeye olanak tanır.

Çoklu Tehdit Aktörü Analizi

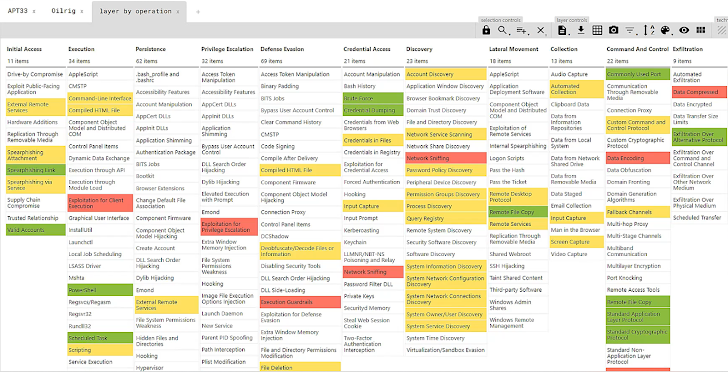

MITRE ATT&CK çerçevesi, belirli aktörlerin araştırılmasının yanı sıra birden fazla tehdit aktörünün analiz edilmesini de sağlar. Örneğin, “İran’daki son siyasi ve askeri olaylar nedeniyle siber saldırı şeklinde bir misilleme olacağına inanıyoruz. İranlı tehdit aktörlerinin ortak saldırı taktikleri nelerdir?” bir dizi ulus-devlet aktörü tarafından kullanılan ortak taktikleri belirlemek için kullanılabilir.

Farklı aktörler tarafından kullanılan teknikleri temsil eden kırmızı ve sarı ve bir çakışmayı temsil eden yeşil ile görselleştirilmiş bir çoklu tehdit aktörü analizi şöyle görünebilir.

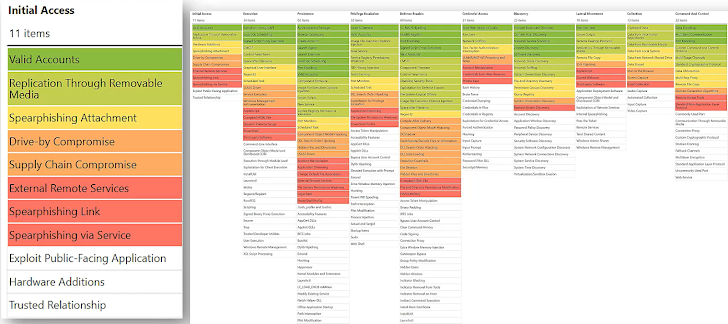

Boşluk analizi

MITRE ATT&CK çerçevesi, savunmalardaki mevcut boşlukların analiz edilmesine de yardımcı olur. Bu, savunucuların hangilerinin kuruluşun kapsamına girmediğini belirlemesine, görselleştirmesine ve sıralamasına olanak tanır.

Önceliklendirme için kullanılan renklerle bu şekilde görünebilir.

Atom Testi

Son olarak, Atomic Red Team, MITRE ATT&CK çerçevesiyle eşlenen açık kaynaklı bir test kitaplığıdır. Bu testler, kapsam boşluklarını belirlemeye ve azaltmaya yardımcı olmak için altyapınızı ve sistemlerinizi çerçeveye dayalı olarak test etmek için kullanılabilir.

MITRE CTID (Tehdit Bilgili Savunma Merkezi)

MITRE CTID (Tehdit Bilgili Savunma Merkezi), özel kuruluşlar tarafından finanse edilen, hem özel sektör kuruluşları hem de kar amacı gütmeyen kuruluşlarla işbirliği yapan bir Ar-Ge merkezidir. Amaçları, kaynak havuzu oluşturma ve reaktif önlemler yerine proaktif olay müdahalesini vurgulama yoluyla düşmanlara yaklaşımda devrim yaratmaktır. Bu görev, John Lambert’ten ilham alan, savunucuların saldırganların avantajlarının üstesinden gelmek istiyorlarsa listelerle düşünmekten grafiklerle düşünmeye geçmeleri gerektiği inancıyla yürütülüyor.

Etay Maor, “Bu çok önemli. Farklı seviyelerdeki Savunmacılar arasında işbirliğini kolaylaştırmamız gerekiyor. Bu konuda çok tutkuluyuz.”

Bu bağlamda önemli bir girişim de “Saldırı Akışı” projesidir. Attack Flow, genellikle bireysel, atomik saldırgan davranışlarına odaklanan savunucuların karşılaştığı zorlukların üstesinden gelir. Bunun yerine Attack Flow, ATT&CK tekniklerinin akışını açıklamak için yeni bir dil ve araçlar kullanır. Bu teknikler daha sonra davranış modellerinde birleştirilir. Bu yaklaşım, savunucuların ve liderlerin, rakiplerin nasıl işlediğine dair daha derin bir anlayış kazanmalarını ve böylece stratejilerini buna göre iyileştirmelerini sağlar.

Burada bir Saldırı Akışının nasıl göründüğünü görebilirsiniz.

Bu saldırı akışlarıyla, savunucular aşağıdaki gibi soruları yanıtlayabilir:

- Rakipler ne yaptı?

- Rakipler nasıl değişiyor?

Yanıtlar, saldırı modellerini yakalamalarına, paylaşmalarına ve analiz etmelerine yardımcı olabilir.

Ardından, en önemli soruları cevaplayabilecekler:

- Yapacakları bir sonraki en olası şey nedir?

- Neyi kaçırdık?

CTID, topluluğu faaliyetlerine katılmaya ve bilgi tabanına katkıda bulunmaya davet ediyor. Onlarla LinkedIn üzerinden iletişime geçebilirsiniz.

MITRE ATT&CK çerçevesi hakkında daha fazla bilgi edinmek için tüm masterclass’ı buradan izleyin.